بدافزار Zerobot در آخرین نسخه خود برای آلوده کردن دستگاههای جدید با بهرهبرداری از آسیبپذیریهای امنیتی که در سرورهای آپاچی وجود دارد مورد استفاده قرار می گیرد.

بدافزار Zerobot با سوء استفاده از آسیبپذیریهای آپاچی منتشر شد.

بدافزار Zerobot در آخرین نسخه خود قابلیتهای جدیدی اضافه کرده است که شامل حمله DDoS می شود.

براساس تحقیقات صورت گرفته بدافزار Zerobot از ماه نوامبر در حال توسعه و گسترش خود بوده است. بدافزار Zerobot در نسخه ی جدید خود از ماژولها و ویژگیهای جدیدی برای گسترش بردارهای حمله باتنتی خود و همچنین آسانتر کردن آلودگی دستگاهها از جمله فایروالها، روترها و دوربینها استفاده می کند.

از اوایل دسامبر توسعهدهندگان این بدافزار ماژولهایی را که سرورهای phpMyAdmin، روترهای خانگی Dasan GPON و روترهای بیسیم D-Link DSL-2750B را هدف قرار میدادند را با سوءاستفاده حذف کردند.

لیست کامل ماژول های اضافه شده به Zerobot 1.1 شامل موارد زیر است:

- CVE-2017-17105: Zivif PR115-204-P-RS

- CVE-2019-10655: Grandstream

- CVE-2020-25223: WebAdmin of Sophos SG UTM

- CVE-2021-42013: Apache

- CVE-2022-31137: Roxy-WI

- CVE-2022-33891: Apache Spark

- ZSL-2022-5717: MiniDVBLinux

بدافزار Zerobot با به خطر انداختن دستگاههایی با آسیبپذیریهای شناختهشده که در باینری بدافزار گنجانده نشدهاند، مانند CVE-2022-30023، یک آسیبپذیری بوسیله تزریق فرمان در روترهای Tenda GPON AC1200 منتشر میکند.

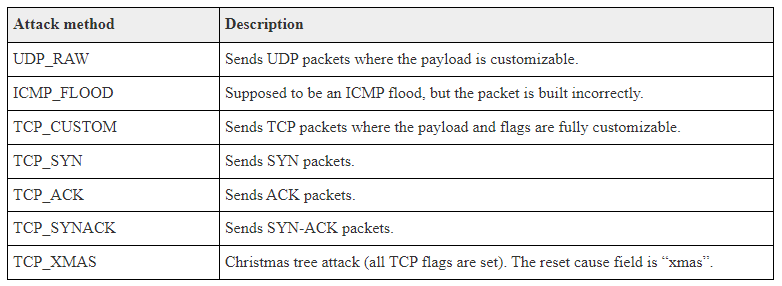

آخرین نسخه بدافزار Zerobot با هفت قابلیت DDoS جدید، از جمله روش حمله TCP_XMAS ارائه شده است.

این بدافزار مبتنی بر Go که توسط توسعه دهندگان آن ZeroStresser نیز نامیده می شود اولین بار در اواسط نوامبر مشاهده شد.

در آن زمان از 12 اکسپلویت مختلف برای آلوده کردن دستگاهها استفاده می شد. از جمله F5 BIG-IP، فایروالهای Zyxel، Totolink، روترهای D-Link و دوربینهای Hikvision.

و بسیاری از معماریها و دستگاههای سیستم از جمله i386، AMD64، ARM، ARM64، MIPS، MIPS64، MIPS64le، MIPSle، PPC64، PPC64le، RISC64 و S390x را هدف قرار میدهد.

بدافزار Zerobot از طریق حملات brute force علیه دستگاههایی با امنیت پایین و یا ضعیف پخش میشود و از آسیبپذیری در دستگاهها و برنامههای وب اینترنت اشیا (IoT) سوء استفاده میکند.

پس از آلوده کردن سیستم، یک اسکریپت به نام ” zero” را دانلود می کند که به آن اجازه می دهد تا بر روی دستگاه های آسیب پذیرتری که به صورت آنلاین در معرض خطر قرار دارند منتشر شود.

این باتنت مقدار پایداری دستگاههای در معرض خطر را به دست میآورد و از آن برای راهاندازی حملات وسیع تری از نوع DDoS استفاده میشود. همچنین میتواند دسترسی اولیه به شبکهی قربانیان را برای اپراتورهای خود فراهم کند.

منابع:

Bleepingcomputer

Microsoft

Darkreading

BeeBright

Shutterstock