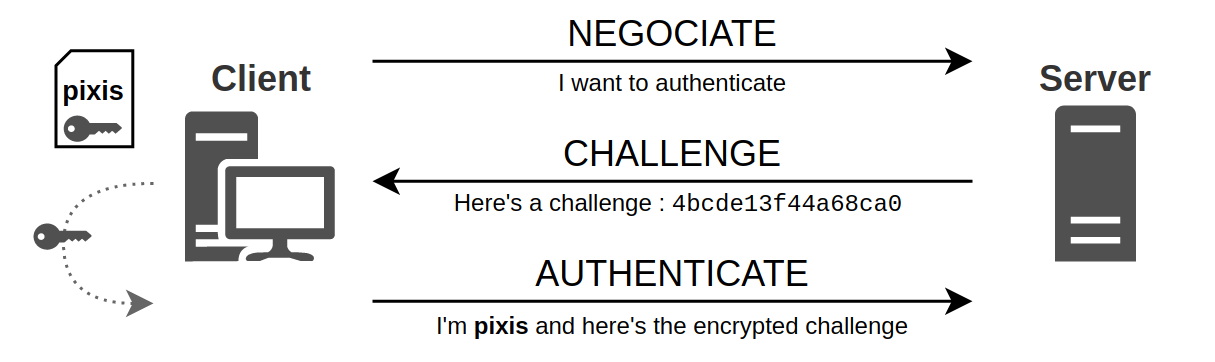

حمله PtH از پروتکل احراز هویت استفاده می کند.

هکرها از حمله PtH برای نفوذ به شبکه و استخراج اطلاعات از سیستم کاربر استفاده می کنند.

حمله PtH یا Pass-the-Hash تکنیکی است که به موجب آن هکر هش یک رمز عبور را گرفته و از آن برای احراز هویت و دسترسی احتمالی به سایر سیستم های شبکه استفاده می کند.

مهاجمان معمولاً با حمله به حافظه سیستم، هش رمزهای عبور را بدست میآورند.

حمله PtH بیشتر در سیستم عامل ویندوز رایج است اما می تواند بر روی سیستم عامل های لینوکس، یونیکس و سایر پلتفرم ها نیز رخ دهد. PtH در ویندوز از طریق NT Lan Manager (NTLM)، Kerberos و سایر پروتکل های احراز هویت نظیر Single Sign-On (SS0) عمل می کند.

هنگامی که یک رمز عبور در ویندوز ایجاد می کنید، آن رمز هش می شود و در مدیریت حساب های امنیتی (SAM)، حافظه پردازش Local Security Authority Subsystem (LSASS)، فروشگاه Credential Manager (CredMan)، پایگاه داده ntds.dit در Active Directory ذخیره می شود.

به دلیل عملکرد SSO، ویندوز هدف اصلی هکرهاست. زیرا تنها یکبار از کاربران میخواهد که رمز عبور خود را وارد کنند تا به تمام منابع سیستم دسترسی داشته باشند.

هش های NTLM کدهایی با طول ثابت هستند که از رمزهای عبور مورد استفاده برای احراز هویت کاربران مشتق شده اند. ویندوز رمز عبور کاربر را از طریق شبکه ارسال یا ذخیره نمی کند. در عوض رمزهای عبور را بهعنوان هشهای NTLM رمزگذاریشده ذخیره میکند.

با بدست آوردن مجوزهای مدیریتی از یک حساب کاربری، مهاجمان می توانند از آسیب پذیری Pass-the-Hash برای فریب دادن سیستم ویندوز جهت پذیرش آنها به عنوان کاربران قانونی استفاده کنند.

پس از استقرار بر روی دستگاه، بدافزار می تواند از هش NTLM به جای رمز عبور برای دسترسی به منابع و حساب های کاربری و دادن مجوزهای بیشتر استفاده کند.

اجرای شیوه های امنیتی زیر باعث به حداقل رساندن تأثیر حمله PtH می شود:

-حداقل مجوز: دامنه ی ادمین را محدود کنید. زیرا با کاهش توانایی مهاجمان، تأثیر حمله PtH نیز کاهش می یابد. حذف مجوزهای غیر ضروری ادمین کمک زیادی به کاهش سطح تهدید برای حمله PtH و بسیاری از انواع دیگر حملات خواهد بود.

-مدیریت رمزهای عبور: تغییر مکرر رمزهای عبور میتواند زمانی را که در طی آن هش سرقت شده معتبر می باشد را کاهش دهد. با این کار می توانید حملات و سوء استفاده های PtH را با تکیه بر استفاده مجدد از رمزهای عبور کاملاً خنثی کنید.

-تفکیک مجوزها: تفکیک انواع حسابها میتواند دامنه استفاده از حسابهای ادمین را کاهش دهد.

در حالی که ویندوز 10 تدابیری را در برابر این آسیبپذیریهای سیستم ایجاد کرده است، شناسایی Pass-the-Hash یک چالش بزرگ است و این نوع حملات همچنان روشی مناسب برای مجرمان سایبری در به خطر انداختن اطلاعات کاربران و سوء استفاده از شبکههاست.

حملات Pass-the-Hash تنها زمانی می تواند کار کند که یک مهاجم به شبکه شما دسترسی پیدا کند. حفاظت و جلوگیری از دسترسی غیرمجاز به شبکه بسیار ضروری است.

یکی از روشهای خوب برای جلوگیری از این نوع حملات، ایجاد حسابهای اختصاصی جداگانه است تا ادمینهای IT بتوانند از یک حساب استاندارد بدون دسترسی شبکه ای برای کارهای روزمره خود استفاده کنند. این بدان معناست که آنها تنها زمانی می توانند از چیزی مانند حساب مدیریت دامنه استفاده کنند که دسترسی کامل ادمین لازم باشد.

مدیران امنیتی شرکت ها باید چهارچوبی بگذارند که سیاستهای رمز عبور حسابهای ادمین دامنه بسیار سختگیرانه تر از سایر حسابها باشد و به رمزهای عبور پیچیده ای برای حسابهای مدیریت دامنه و تغییر مکرر آنها نیاز باشد.

منابع:

beyondtrust.com

delinea.com

hackndo.com

techdirectarchive.com

ahasayen.com