محققان امنیتی شیوه ای جدیدی را شناسایی کرده اند که بوسیله آن بدافزار Purple Fox توزیع می شود.

بدافزار Purple Fox در ابتدا سیستم های ویندوزی و اینترنت اکسپلورر(IE) قدیمی را هدف قرار می داد.

در ابتدا باید عرض کنیم که تا حد امکان این مقاله ساده سازی شده است اما به دلیل پیچیدگی های این نوع حملات، بار مقاله کمی سنگین است.

به همین دلیل و برای درج توضیحات پی نوشت های زیادی پایین مقاله قرار گرفته است.

اگرچه چند سالی است که این روش وجود دارد اما به تازگی هکرها از روش های جدیدی برای انتقال این بدافزار استفاده می کنند. هکرها برای اطمینان از ماندگاری و پنهان ماندن از دید نرم افزارها و دیوارهای آتش دست به تقویت آن زده اند.

بدافزار Purple Fox در ابتدا سیستم های ویندوزی و اینترنت اکسپلورر(IE) قدیمی را هدف قرار می داد. محققان امنیتی دریافتهاند که این شیوه ی جدید توزیع بدافزار Purple Fox سیستم های ویندوزی را از طریق SMB* آلوده می کند.

براساس گزارش آزمایشگاه گاردیکور تعداد این نوع حملات افزایش 600 درصدی داشته و در کل تعداد حملات شناسایی شده به عدد 90000 حمله رسیده است.

این نوع حمله متفاوت است زیرا با توزیع حمله به چندین فایل کوچک که اکثر آنها دارای نرخ تشخیص بسیار پایین توسط موتورهای آنتی ویروس(AV) هستند، توانست اکثر قسمتهای حمله را زیر رادار این نرم افزارهای ضد ویروس طی کرده و در آخر منجر به آلوده نمودن روت کیت** Purple Fox شود.

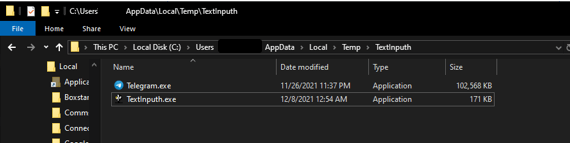

به لطف تحقیقات تیم امنیتی Malware Hunter توانستیم درباره فایل ست آپ تلگرام جعلی کاوش بیشتری انجام دهیم. این نصبکننده حاوی یک اسکریپت AutoIt*** است که در قالب فایل Telegram Desktop.exe ارائه می شود:

شکل 1 – آیکون ست آپ تلگرام جعلی

این اسکریپت AutoIt اولین مرحله حمله است که یک پوشه جدید به نام “TextInputh” در مسیر

C:\Users\Username\AppData\Local\Temp

ایجاد می کند. سپس نرم افزار اصلی تلگرام را حذف و یک دانلود کننده مخرب به نام TextInputh.exe را نصب می کند.

شکل 2 – پوشه ایجاد شده توسط اسکریپت کامپایل شده AutoIT

جزئیات فایل TextInputh.exe

زمانیکه TextInputh.exe اجرا شود یک پوشه جدید به نام “1640618495” در پوشه C:\Users\Public\Videos ایجاد می شود. فایل TextInputh.exe به عنوان دانلود کننده برای مرحله بعدی حمله استفاده می شود. با یک سرور C&C**** تماس می گیرد و فایل های زیر را در پوشه جدید ایجاد شده دانلود می کند:

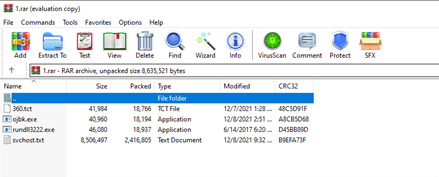

-فایل 1.rar : حاوی فایل دستورات مرحله بعد است که در تصویر زیر می بینید:

شکل 3 – محتوای فایل 1.rar

-فایل 7zz.exe برای حذف آرشیو فایل 1.rar استفاده می شود

در مرحله بعدی TextInputh.exe اقدامات زیر را انجام می دهد:

-ابتدا فایل 360.tct”” را به “360.dll” تغییر داده و همچنین فایل های “rundll3222.exe” و “svchost.txt” را به پوشه ProgramData کپی می کند.

-فایل “”ojbk.exe را با خط فرمان “ojbk.exe -a” اجرا می کند.

-در انتها فایل های 1.rar و 7zz.exeرا حذف می کند و از فرآیند خارج می شود.

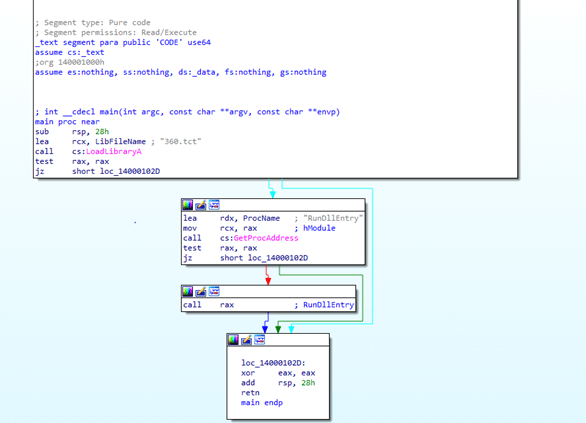

جزئیات فایل ojbk.exe

هنگامی که این فایل با آرگومان “-a” اجرا می شود، این فایل فقط برای دانلود فایل مخرب “360.dll” استفاده می شود:

شکل 4 – دانلود “360.tct” با نام “360.dll” توسط ojbk.exe

این DLL مسئول خواندن فایل svchost.txt حذف شده است. پس از آن یک کلید رجیستری جدید در مسیر

HKEY_LOCAL_MACHINE\SYSTEM\Select\MarkTime

ایجاد می کند که مقدار آن برابر با زمان فعلی svchost.exe است و سپس دانلود فایل svchost.txt انجام میشود.

جزئیات فایل svchost.txt

این فایل حاوی کد مرحله بعدی است که توسط “360.dll” اجرا شده است. به عنوان اولین اقدام svchost.txt وجود کلید رجیستری را در مسیر

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\App Paths\360safe.exe\Path

بررسی می کند. اگر کلید رجیستری پیدا شود، جریان حمله یک مرحله اضافی را قبل از رفتن به مرحله بعدی انجام می دهد.

این مرحله پنج فایل دیگر را در پوشه ProgramData قرار می دهد:

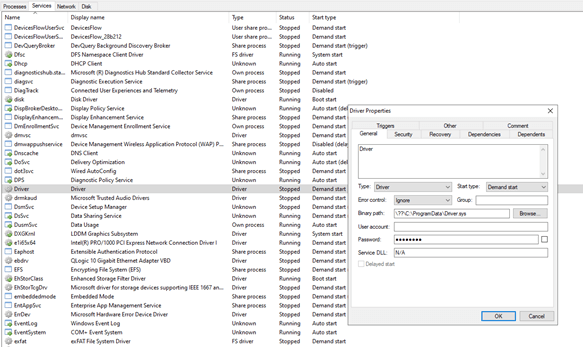

1-Calldriver.exe : این فایل برای خاموش و یا مسدود کردن آنتی ویروس استفاده می شود.

2-Driver.sys : یک درایور جدید به همین نام “Driver” ایجاد شده و در سیستم آلوده شروع به کار می کند و بعد آن فایلی به نام bmd.txt در پوشه ProgramData ایجاد می شود.

شکل 5 – سرویس درایور سیستم

3-dll.dll : با خط فرمان “C:\ProgramData\dll.dll, luohua” اجرا می شود.

4-kill.bat : این فایل batch اجرا میشود. اسکریپت آن را در تصویر زیر مشاهده می کنید:

شکل 6 – محتوای Kill.bat

5-speedmem2.hg : حاوی فایل SQLite است.

پس از قرار دادن فایل و اجرای آن، به مرحله بعد یعنی ارتباط هکر با سرور C&C می رود. همانطور که در بالا ذکر شد، اگر کلید رجیستری

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\App Paths\360safe.exe\Path

یافت نشد، حمله به این مرحله میرود.

ابتدا آدرس C&C کدگذاری شده به عنوان یک mutex***** اضافه می شود. سپس اطلاعات زیر از قربانی جمع آوری می شود:

1.نام میزبان

2.CPU : با بازیابی مقدار در کلید رجیستری زیر:

HKLM\HARDWARE\DESCRIPTION\System\CentralProcessor\0\ ~MHz

3.وضعیت حافظه

4.نوع درایو

5.نوع پردازنده : فراخوانی GetNativeSystemInfo و بررسی مقدار wProcessorArchitecture.

شکل 7 – بخشی از عملکرد جمع آوری اطلاعات

در مرحله بعد، بدافزار بررسی می کند که آیا فرآیندهای زیر در کامپیوتر قربانی اجرا می شود یا خیر. این فرآیندها شامل ابزارهای آنتی ویروس و نرم افزارهای امنیتی است.

- 360tray.exe – 360 Total Security

- 360sd.exe – 360 Total Security

- kxetray.exe – Kingsoft Internet Security

- KSafeTray.exe – Kingsoft Internet Security

- QQPCRTP.exe – Tencent

- HipsTray.exe – HeroBravo System Diagnostics

- BaiduSd.exe – Baidu Anti-Virus

- baiduSafeTray.exe – Baidu Anti-Virus

- KvMonXP.exe – Jiangmin Anti-Virus

- RavMonD.exe – Rising Anti-Virus

- QUHLPSVC.EXE – Quick Heal Anti-Virus

- mssecess.exe – Microsoft MSE

- cfp.exe – COMODO Internet Security

- SPIDer.exe

- acs.exe

- V3Svc.exe – AhnLab V3 Internet Security

- AYAgent.aye – ALYac Software

- avgwdsvc.exe – AVG Internet Security

- f-secure.exe – F‑Secure Anti‑Virus

- avp.exe – Kaspersky Anti-Virus

- Mcshield.exe – McAfee Anti-Virus

- egui.exe – ESET Smart Security

- knsdtray.exe

- TMBMSRV.exe – Trend Micro Internet Security

- avcenter.exe – Avira Anti-Virus

- ashDisp.exe – Avast Anti-Virus

- rtvscan.exe – Symantec Anti-Virus

- remupd.exe – Panda software

- vsserv.exe – Bitdefender Total Security

- PSafeSysTray.exe – PSafe System Tray

- ad-watch.exe

- K7TSecurity.exe – K7Security Suite

- UnThreat.exe – UnThreat Anti-Virus

پس از این بررسی این فرآیندها، تمامی اطلاعات جمع آوری شده از جمله اینکه کدام محصولات امنیتی در حال اجرا هستند به سرور C&C ارسال می شود.

بررسی سریع آدرس IP و سایر فایلهای مرتبط همگی نشان میدهد که آخرین مرحله این حمله دانلود و اجرای Purple Fox Rootkit است. بدافزار Purple Fox از تابع msi.dll برای اجرای عملیات دانلود استفاده می کند. این بسته شامل یک فایل نصبی با پسوند .msi است که شامل کد پوسته رمزگذاری شده ی نسخه های 32 بیتی و 64 بیتی است.

جزئیات فایل Dll.dll

این DLL برای غیرفعال کردن UAC****** با تنظیم سه کلید رجیستری زیر روی 0 استفاده می شود:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\ConsentPromptBehaviorAdmin

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\EnableLUA

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\PromptOnSecureDesktop

شکل 8 – غیرفعال کردن UAC

جزئیات فایل Calldriver.exe

برای خاموش و مسدود کردن فرآیندهای آنتی ویروس و نرم افزارهای امنیتی استفاده می شود. تکنیک مورد استفاده در اینجا در Rootkitاست.

تعداد زیادی نصب کننده(installer) یا ست آپ جعلی وجود دارد که در واقع همان نسخه روت کیت بدافزار Purple Fox است. برخی از آنها از طریق ایمیل توزیع می شوند. در حالی که برخی دیگر از وب سایت های فیشینگ دانلود می شوند. زیبایی این حمله این است که هر مرحله یک فایل متفاوت جداگانه دارد و بدون اجرا و انجام کلیه ی فایل ها، حمله بی فایده است. این روش ریسک شناسایی بدافزار Purple Fox را کم می کند و به مهاجم کمک می کند تا از فایل های خود در برابر تشخیص آنتی ویروس محافظت کند.

شکل 9 – جریان ایجاد فایل Purple Fox Rootkit

منابع:

blog.minerva-labs.com

microsoft.com

bitdefender.com

پی نوشت ها:

* Server Message Block (SMB) یک پروتکل ارتباطی است که مایکروسافت برای دسترسی مشترک به فایلها و چاپگرها در گرههای شبکه ایجاد کرده است.

**روت کیت(rootkit) یک بسته نرم افزاری مخرب است که برای دسترسی غیرمجاز به کامپیوتر و یا نرم افزارهای دیگر طراحی شده است. شناسایی روت کیت ها سخت است و می توانند حضور خود را در یک سیستم آلوده پنهان کنند. هکرها از بدافزار rootkit برای دسترسی از راه دور به کامپیوتر، دستکاری و سرقت داده ها استفاده می کنند.

*** AutoItیک زبان برنامهنویسی رایگان مانند BASIC است که برای رابط کاربری گرافیکی ویندوز و اسکریپتنویسی عمومی طراحی شده است.

**** command-and-control(C&C) یا سرور فرمان و کنترل؛ کامپیوتری است که توسط یک مهاجم یا مجرم سایبری کنترل می شود و برای ارسال دستورات به سیستم هایی که توسط بدافزار در معرض خطر قرار گرفته اند و یا برای دریافت اطلاعات دزدیده شده از یک شبکه هدف استفاده می شود.

***** Mutex یک همگام سازی اولیه است که دسترسی انحصاری به منبع مشترک را تنها به یک رشته می دهد. اگر نخی یک mutex به دست آورد، رشته دومی که میخواهد آن mutex را بدست آورد معلق میشود تا زمانی که نخ اول mutex را آزاد کند.

****** کنترل حساب کاربری (UAC) یک ویژگی اجرای کنترل دسترسی اجباری است که با سیستمعاملهای Windows Vistaو Windows Server 2008 مایکروسافت معرفی شد. هدف این برنامه بهبود امنیت ویندوز با محدود کردن نرم افزارهای کاربردی با استانداردهای کاربر است. تا زمانی که مدیر سیستم(Admin) اجازه افزایش یا ارتقاء را صادر کند. به این ترتیب، تنها برنامه های مورد اعتماد کاربر ممکن است امتیازات مدیریتی دریافت کنند و به این ترتیب از به خطر افتادن سیستم عامل در مقابل بدافزارها جلوگیری می شود.