بدافزار AbstractEmu پس از روت کردن دستگاه اندرویدی آلوده بطور کامل به آن دسترسی پیدا می کند.

بدافزار AbstractEmu از طریق Google Play و فروشگاه های نظیر آن توزیع می شود.

بدافزار AbstractEmu یک بدافزار اندرویدی است که میتواند دستگاههای آلوده را روت کند تا کنترل کامل آن را در دست بگیرد و تنظیمات سیستم را بیصدا تغییر دهد.

بدافزار AbstractEmu که توسط محققان امنیتی Lookout Threat Labs شناسایی شد در 19 اپلیکیشن مشاهده شده که از طریق Google Play و فروشگاه های نظیر آن مانند Amazon Appstore، Samsung Galaxy Store، Aptoide و APKPure توزیع می شود.

پس از گزارش Lookout، این برنامه های مخرب از فروشگاه Google Play حذف شدند. با این حال، فروشگاههای برنامه دیگر احتمالاً همچنان آنها را توزیع میکنند.

Lite Launcher یک راهانداز برنامه و یکی از برنامههایی که برای ارائه بدافزار AbstractEmu بر روی دستگاههای کاربران اندرویدی مورد استفاده قرار می گرفت بود که در Google Play بیش از 10000 دانلود داشت.

از آنجایی که بدافزار به عنوان یک اپلیکیشن کاربردی فعالیت می کند اکثر کاربران احتمالا مدت کوتاهی پس از دانلود با آنها تعامل داشته و از ان استفاده خواهند کرد.

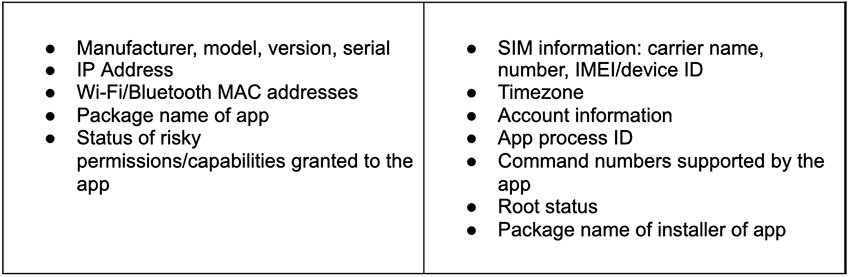

پس از نصب، بدافزار AbstractEmu شروع به ارسال اطلاعات سیستم به سرور فرمان و کنترل (C2) خود می کند و بدافزار منتظر دستورات بعدی میماند.

اطلاعات جمع آوری شده سیستم توسط AbstractEmu

(Lookout)

اکسپلویت ها برای هدف قرار دادن دستگاه های Android ارتقا یافته اند

بدافزار AbstractEmu برای روت کردن دستگاههای اندرویدی که آلوده کرده از ابزارهای متعددی که در اختیار دارد استفاده می کند. از جمله CVE-2020-0041، باگی که پیش از این هرگز توسط برنامههای اندرویدی مورد سوء استفاده قرار نگرفته بود.

بدافزار AbstractEmu همچنین از CVE-2020-0069 برای سوء استفاده از یک آسیب پذیری موجود در تراشه های MediaTek استفاده می کند که توسط ده ها سازنده گوشی های هوشمند که مجموعاً میلیون ها دستگاه را فروخته اند، استفاده می کند.

با استفاده از فرآیند روت کردن برای دسترسی کامل به سیستم عامل اندروید دستگاه کاربر، عامل تهدید میتواند بیصدا مجوزهای خطرناکی را به خود اعطا کند یا بدافزار اضافی نصب کند. مراحلی که معمولاً در حالت عادی به مجوز کاربر نیاز دارند.

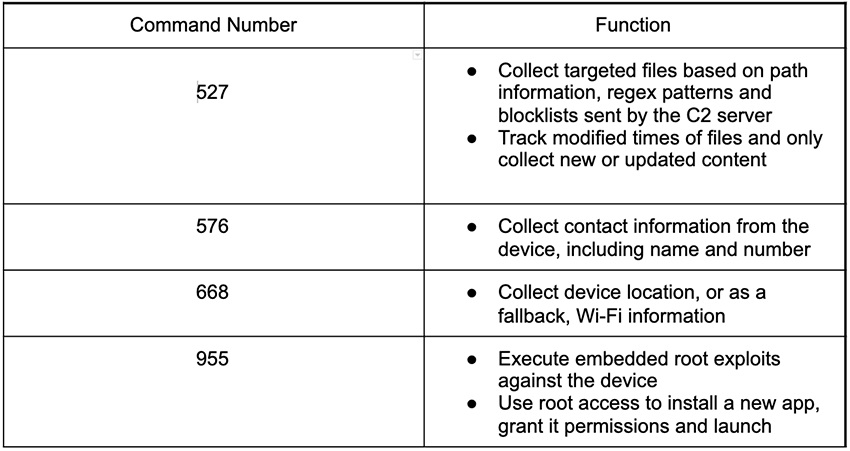

بدافزار AbstractEmu منتظر دستورات سرور C2 خود می ماند، که می تواند به آن دستور دهد فایل ها را بر اساس جدید بودن یا مطابقت با الگوی داده شده، روت کردن دستگاه های آلوده یا نصب برنامه های جدید، برداشت و استخراج کند.

دستورات C2 بدافزار AbstractEmu

(Lookout)

اقداماتی که بدافزار AbstractEmu می تواند پس از روت کردن دستگاه آلوده انجام دهد شامل نظارت بر اعلان ها، گرفتن اسکرین شات، ریکورد از صفحه، قفل کردن دستگاه و حتی بازنشانی رمز عبور دستگاه می باشد.

محققان افزودند: «گاهی دسترسی بدافزار به حدی است که امکان دسترسی به دادههای حساس برنامههای دیگر را میدهد، چیزی که در شرایط عادی امکانپذیر نیست».

7 اپلیکیشن آلوده به بدافزار AbstractEmu:

- Lite Launcher

- Anti-ads Browser

- Data Saver

- All Passwords

- Night Light

- My Phone

- Phone Plus.

برای جلوگیری از بدافزارهایی مانند این، به کاربران و سازمانها اکیداً توصیه میشود:

- سیستم عامل موبایل را مرتباً با آخرین وصله های امنیتی به روز نگه دارید.

- برنامه ها را فقط از فروشگاه های رسمی دانلود کنید، زیرا ممکن است حتی پس از شناسایی بدافزار احتمالا در فروشگاه هایی که از اعتبار کمتری برخوردارند همچنان موجود باشد.

- همیشه هنگام نصب برنامه ها به مجوزهایی که به آن می دهید دقت نمایید.

- یک نرم افزار امنیتی اختصاصی تلفن همراه داشته باشید تا به ایمن کردن دستگاه تلفن همراه خود در برابر تهدیداتی مانند آسیب پذیری های سیستم عامل، فیشینگ، بدافزار و تهدیدات شبکه کمک کند.

استفان باندا، مدیر ارشد راهحلهای امنیتی Lookout، به Help Net Security گفت: «در یک سناریوی ایدهآل، دستگاه کاربر باید توسط نرم افزار امنیتی تلفن همراه محافظت شود تا بتواند از آلوده کردن دستگاه توسط بدافزار جلوگیری کند. اما در موردی که دستگاهی روت شده باشد و شاید بدافزار دیگری نصب شده باشد، تنها چند گزینه معقول برای آن وجود دارد.

کاربر آلوده میتواند بازنشانی کارخانهای(ریست فکتوری) انجام دهد و سپس سیستم عامل را دوباره نصب کند و دادههای دستگاه را از یک نسخه پشتیبان بازیابی نماید. این روش برای اکثر موارد کار می کند، اما مشکل را به طور کامل حل نمی کند. هنگامی که دستگاهی به بدافزار دائمی آلوده میشود، بدافزار به گونهای طراحی میشود که پس از بازنشانی کارخانهای، بهطور خودکار خود را دوباره روی دستگاه نصب کند.

به دلیل نداشتن قابلیت تشخیص بیدرنگ و تنها قابلیت پاک کردن گوشی، راهحلهای مدیریت دستگاه تلفن همراه نیز در مقابله با بدافزارهای دائمی مانند این بیثمر هستند.

متأسفانه، برای تعدادی از کاربرانی که قبلاً به بدافزارهای روت شده آلوده شده اند و می خواهند راه حلی کامل برای مشکلات خود داشته باشند، تنها راه بدون خطر دور انداختن آن و خرید یک دستگاه کاملاً جدید است!

یک بار دیگر، در دنیای امنیت سایبری تاکید می کنیم که همیشه پیشگیری بهتر از درمان است،

به ویژه برای بدافزارهای روت کننده پیچیده امروزی.

منابع:

Lookout

bleepingcomputer.com

securiwiser.com

computerbild.de