بدافزار TrickBot یک تروجان بانکی است که میتواند جزئیات حساب های مالی و اطلاعات شناسایی شخصی (PII) را بدزدد.

بدافزار TrickBot ابزاری برای دزدیدن اطلاعات بانکی کاربران است.

بدافزار TrickBot یا TrickLoader یک تروجان بانکی است که داده های کاربران مانند اطلاعات بانکی، اعتبار حساب، اطلاعات شناسایی شخصی (PII) و حتی بیت کوین را هدف قرار می دهد. به عنوان یک بدافزار بسیار ماژولار، میتواند با هر محیط یا شبکهای که در آن قرار میگیرد سازگار شود.

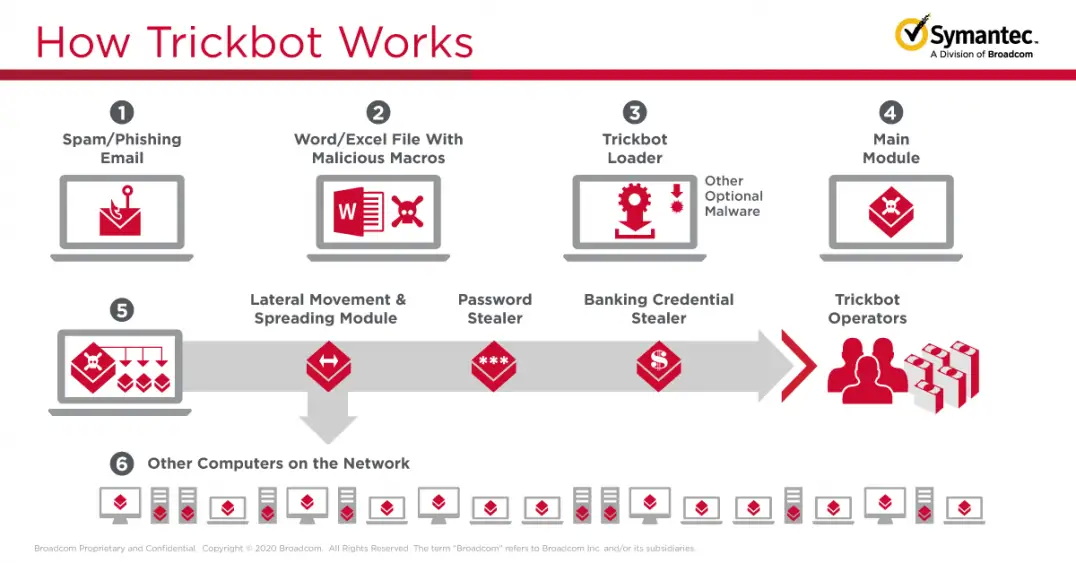

این تروجان در سال 2016 کشف شد که علاوه بر سرقت اطلاعات کاربران، دارای قابلیتهایی برای حرکت جانبی در شبکه آسیبدیده با استفاده از اکسپلویتها، انتشار کپی از خود از طریق اشتراکگذاریهای بلاک پیام سرور (SMB)، حذف بدافزارهای دیگر مانند باجافزار Ryuk و جستجو در اسناد و رسانهها است.

بدافزار TrickBot چگونه گسترش می یابد؟

مانند Emotet به صورت URL های جعلی یا پیوست های آلوده و یا هرزنامه (malspam) وارد سیستم های آسیب دیده می شود.

#مقاله ای در مورد بدافزار Emotet در سایت قرار دارد که می توانید با کلیک بر روی لینک زیر آن را مطالعه فرمایید.

بدافزار TrickBot با بهرهبرداری از آسیبپذیری *SMB در شبکه پخش میشود.

تاریخچه بدافزار TrickBot

TrickBot به عنوان یک دزد اطلاعات بانکی شروع به کار کرد.

در ابتدا، خدمات مالی کاربران را برای داده های بانکی هدف قرار داد. همچنین سایر بدافزارها را نیز حذف می کند.

TrickBot به عنوان جانشین Dyreza، یکی دیگر از این دسته بدافزارها که برای اولین بار در سال 2014 شناخته شد شهرت دارد. این امر بسیاری از محققان را به این باور رسانده است که شخص یا گروهی که Dyreza را ایجاد کرده است، TrickBot را نیز ساخته است.

در سال 2017 توسعه دهندگان این بدافزار، یک ماژول کرم را در TrickBot قرار دادند که از باج افزارهای موفق قبلی مانند WannaCry و EternalPetya الهام گرفته است. توسعه دهندگان همچنین یک ماژول برای جمع آوری اعتبار Outlook اضافه کردند. صدها سازمان و میلیونها نفر در سراسر جهان معمولاً از این سرویس ایمیل استفاده میکنند. دامنه دادههایی که TrickBot میدزدد نیز افزایش یافته است: کوکیها، تاریخچه مرورگر، آدرسهای اینترنتی بازدید شده، فلش و بسیاری از موارد دیگر.

دلیل سرقت این است که ماژول ها به خوبی کدگذاری نشده بودند.

در سال 2018، TrickBot به سوء استفاده از آسیبپذیری SMB ادامه داد. مجهز به ماژولی بود که با استفاده از فرمان PowerShell، Windows Defender را غیرفعال میکند. در حالی که الگوریتم رمزگذاری خود را نیز به روز کرده بود، بقیه عملکرد ماژول آن ثابت ماند.

در پایان آن سال بدافزار TrickBot با پشت سر گذاشتن Emotet به عنوان بزرگترین تهدید علیه مشاغل رتبه بندی شد.

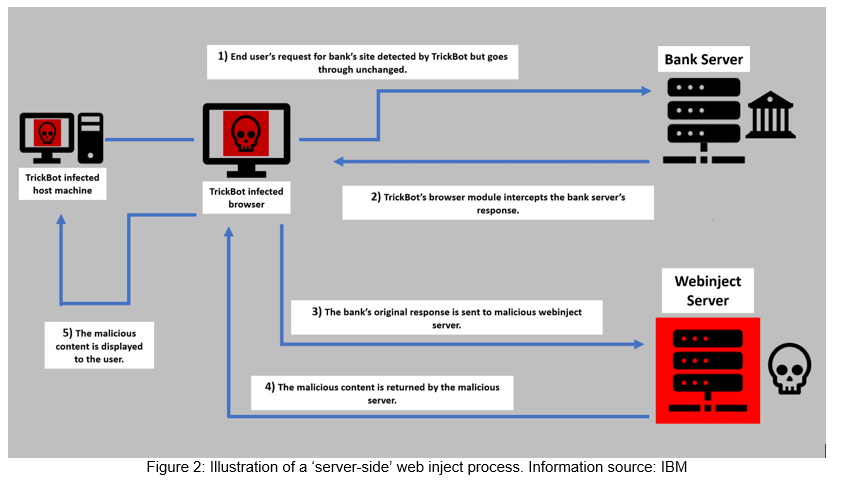

توسعه دهندگان TrickBot دوباره در سال 2019 تغییراتی در تروجان ایجاد کردند. به طور خاص، آنها تغییراتی در نحوه عملکرد ویژگی webinject در برابر اپراتورهای تلفن همراه مستقر در ایالات متحده مانند Sprint، Verizon Wireless و T-Mobile ایجاد کردند.

Mworm ماژولی که مسئول انتشار یک کپی از خودش است با یک ماژول جدید به نام Nworm جایگزین شد. این ماژول جدید ترافیک HTTP TrickBot را تغییر میدهد و به آن اجازه میدهد پس از آلوده کردن دامنه در حافظه اجرا شود. این امر تضمین می کند که TrickBot هیچ اثری از خود در دستگاه آسیب دیده باقی نمی گذارد.

بدافزار Trickbot چه کسانی را هدف قرار می دهد؟

در ابتدا به نظر می رسید هر کسی هدف TrickBot باشد. اما در این سال ها به نظر میرسد که اهداف آن خاصتر شدهاست. بیشترین هدف کاربران Outlook و T-Mobile بودند.

در سال 2019، محققان DeepInstinct یک ریپوزیتوری از آدرسهای ایمیل جمعآوریشده از میلیونها کاربر پیدا کردند. که متعلق به کاربران Gmail، Hotmail، Yahoo، AOL و MSN بود.

محافظت در برابر بدافزار TrickBot

یادگیری نحوه عملکرد TrickBot اولین قدم برای دانستن اینکه چگونه سازمان ها و همچنین کاربران می توانند از خود در برابر آن محافظت کنند است. مواردی وجود دارد که باید به آنها توجه کرد:

1.با اجرای ابزارهایی که به طور خاص برای این کار طراحی شده اند، مانند ابزار اسکن Farbar (FRST) به دنبال شاخص های آلودگی باشید. انجام این کار ماشین های آلوده در شبکه را شناسایی می کند.

2.هنگامی که دستگاه های آلوده شناسایی شدند، آن ها را از شبکه جدا کنید.

3.وصلههایی را دانلود و نصب کنید که آسیبپذیریهایی را که TrickBot از آنها استفاده میکند را برطرف نمایند.

4.اشتراکگذاریها را غیرفعال کنید.

5.همه رمزهای عبور لوکال و ادمین را تغییر دهید.

6.با استفاده از یک برنامه امنیتی معتبر که دارای حفاظت چند لایه است، از خود در برابر بدافزار TrickBot محافظت کنید.

* پروتکل بلاک پیام سرور (Server Message Block) یک پروتکل ارتباطی سرویس کلاینت-سرور است که برای اشتراکگذاری دسترسی به فایلها، چاپگرها، پورتهای سریال و سایر منابع در شبکه استفاده میشود. همچنین می تواند پروتکل های تراکنش را برای ارتباطات بین فرآیندی حمل کند.

منابع:

malwarebytes.com

bleepingcomputer.com

symantec-enterprise-blogs.security.com

cisecurity.org

IBM

CIS