هک بوسیله بلوتوث؛ با محبوب شدن دستگاه های بی سیم، استفاده از فناوری بلوتوث به یک مساله رایج تبدیل شد.

هک بوسیله بلوتوث تکنیکی است که برای دریافت اطلاعات بدون مجوز از یک دستگاه دیگر دارای بلوتوث استفاده می شود.

از هدفون گرفته تا ساعتهای هوشمند همگی می توانند با بلوتوث به هم متصل شوند. اما اگر این فناوری نکات مثبتی داشته باشد حتما جنبههای منفی نیز دارد.

روشن نگه داشتن بلوتوث در حالی که از آن استفاده نمی کنید می تواند خطرناک باشد، زیرا خطر این وجود دارد که دستگاه شما بوسیله بلوتوث هک شود.

هک بوسیله بلوتوث تکنیکی است که برای دریافت اطلاعات بدون مجوز از یک دستگاه دیگر دارای بلوتوث استفاده می شود. این رویداد به دلیل نقص های امنیتی در فناوری بلوتوث رخ می دهد. از تکنیک هک بوسیله بلوتوث تنها برای تلفن های همراه استفاده نمی شود، بلکه برای هک لپ تاپ، موبایل و کامپیوترهای رومیزی نیز استفاده می شود.

بیشتر مردم بلوتوث دستگاه های خود را همیشه روشن نگه می دارند. در حالی که فقط در صورت نیاز باید آن را فعال کنند. البته گفتن این کار بسیار ساده تر از انجام آن است. بنابراین بعید است که رعایت شود.

برای نشان دادن برخی از خطرات استفاده همیشگی از بلوتوث، در اینجا پنج آسیبپذیری رایج را توضیح می دهیم که در صورت بهرهبرداری از آنها به هکر اجازه می دهید تا دستگاههای بلوتوثی شما را هک کند.

هک ها و آسیب پذیری های رایج بلوتوث:

BlueBorne

Bluesnarfing

Bluejacking

Bluetooth Impersonation Attacks (BIAS)

BlueBugging

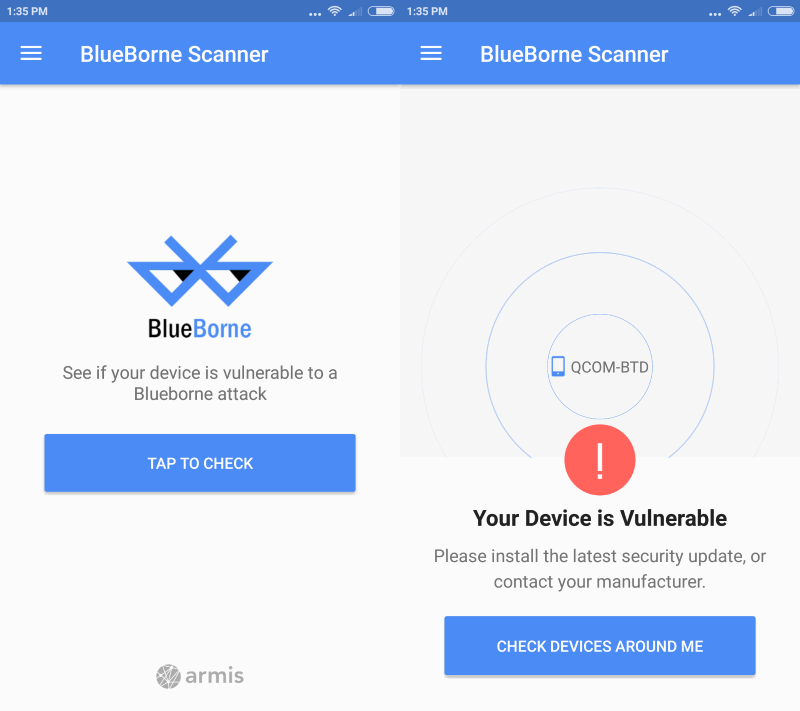

1.BlueBorne:

نام BlueBorne از این واقعیت سرچشمه گرفته است که نفوذ می تواند از طریق هوا(airborne) اتفاق بیفتد و از طریق بلوتوث به دستگاه حمله کند. در این تکنیک هکرها میتوانند از اتصالات بلوتوث برای نفوذ و کنترل کامل بر روی دستگاههای هدف استفاده کنند.

این آسیب پذیری روی چه دستگاه هایی تأثیر می گذارد؟

کامپیوترها

تلفن های همراه

دستگاه های اینترنت اشیا

چگونه از حمله BlueBorne جلوگیری کنیم؟

- بلوتوث را در صورت عدم استفاده خاموش کنید.

- نرم افزار سیستم دستگاه خود را به روز کنید و مطمئن شوید که از آخرین نسخه ی آن استفاده می کنید.

- از Wi-Fi عمومی استفاده نکنید.

- می توانید از یک VPN امن و معتبر برای افزایش امنیت ارتباطی خود استفاده کنید.

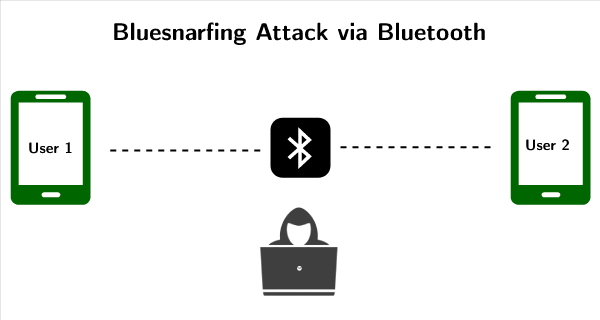

2.Bluesnarfing:

حمله Bluesnarfing نوعی حمله در شبکه است. در این نوع حمله یک هکر بدون اطلاع شما با دستگاه بلوتوث شما جفت(pair) میشود و اطلاعات شخصی شما را میدزدد و یا به خطر میاندازد.

این حمله بدون اطلاع قربانی رخ می دهد و تنها زمانی کار می کند که دستگاه بلوتوث دستگاه خود را روشن کرده باشید. Bluesnarfing به هکرها اجازه می دهد تا اطلاعاتی را دریافت کنند که می تواند منجر به حمله سایبری مضرتر شود.

چگونه از هک بلوتوث از طریق Bluesnarfing جلوگیری کنیم؟

- بلوتوث را در صورت عدم استفاده خاموش کنید.

- دستگاه خود را با دستگاه های نامعتبر و ناشناس دیگر جفت نکنید.

- اطلاعات حساس را روی دستگاه بلوتوث انتقال ندهید.

- از رمز عبور/پین قوی برای دستگاهتان استفاده کنید.

3.Bluejacking:

Bluejacking زمانی اتفاق میافتد که یک دستگاه بلوتوث با تبلیغات هرزنامه(spam) مورد هدف قرار گیرد. معمولاً دارای برد ده متر یا حدود سی فوت است.

این بدان معنی است که هکر احتمالاً می تواند در همان اتاق شما یا در نزدیکی شما باشد. این حمله خاص به مهاجمان امکان دسترسی به دستگاه شما یا اطلاعات موجود در آن را نمی دهد، بلکه برای ارسال اسپم به دستگاه کاربران و یا آزار دادن مورد استفاده قرار می گیرد. این نوع حمله بدون اطلاع کاربر انجام می گیرد.

چگونه از Bluejacking جلوگیری کنیم؟

- بلوتوث را در صورت عدم استفاده خاموش کنید.

- در صورت دریافت پیام های اسپم، آنها را نادیده بگیرید.

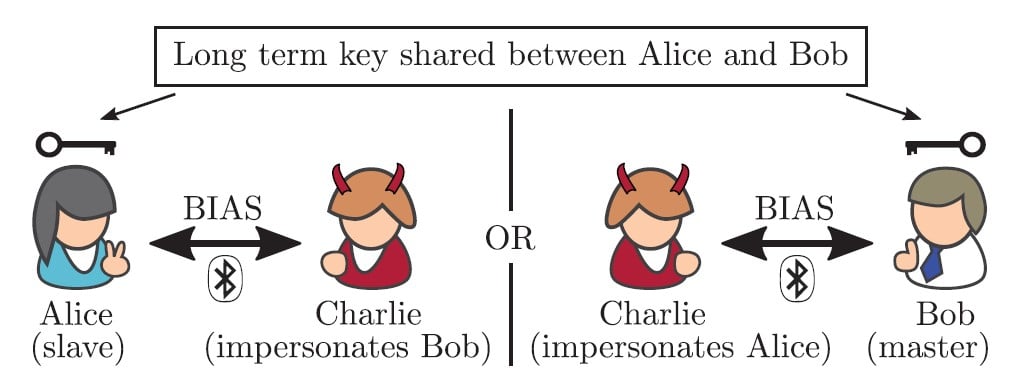

4.حملات جعل هویت بلوتوث(BIAS):

راه دیگر برای هک کردن دستگاههای بلوتوث، حملات جعل هویت از طریق بلوتوث است. مهاجمان “رویه احراز هویت اتصال امن قدیمی در طول برقراری اتصال امن اولیه” یا h-isac را هدف قرار می دهند.

اگر اکسپلویت با موفقیت اجرا شود، هکر میتواند به عنوان یک مرد میانی(man-in-the-middle) برای رهگیری دادههای حساس مشترک بین دو دستگاه متصل عمل کند.

مقاله ای در سایت در مورد حمله مرد میانی قرار داده شده است که می توانید در لینک زیر آن را مشاهده کنید.

چگونه از BIAS جلوگیری کنیم؟

از راه های موفق برای جلوگیری از این نوع حمله وجود الزامات احراز هویت به همراه بررسی اتصال برای جلوگیری از این نوع حملات است.

5.BlueBugging:

این اکسپلویت پس از آن ایجاد شد که هکرها متوجه شدند که چگونه هک بوسیله بلوتوث با روش های Bluejacking و BlueSnarfing را می توان به آسانی انجام داد.

در واقع BlueBugging از بلوتوث برای ایجاد یک درب پشتی (backdoor) بر روی تلفن یا لپتاپ قربانی استفاده میکند.

مهاجم نه تنها می تواند دستگاه های بلوتوث را هک کند، بلکه می تواند تمام داده های دستگاه شما را نیز مشاهده کند.

چگونه از BlueBugging جلوگیری کنیم؟

- بلوتوث را در صورت عدم نیاز خاموش کنید.

- درخواست جفت(pair) از دستگاه های ناشناس را نپذیرید.

- وقتی برای اولین بار با یک دستگاه جفت میشوید، این کار را در یک فضای عمومی انجام ندهید.

- همیشه از آخرین نسخه سیستم عامل استفاده کنید.

چگونه بفهمیم که دستگاهی به این وسیله هک شده است؟

– نصب نرم افزار ناشناس و مشکوک و همچنین پیامک هایی که ارسال نمی شوند؛ می تواند یکی از دلایل باشد.

– خریدهایی که انجام نشده یا ثبت نشده اند.

– تماس های تلفنی مشکوک به گوشی همراه شما ممکن است یکی از علائم این نوع هک باشد.

– دستگاه کندتر شده و از منابع و توان باتری بسیار بیشتری استفاده می کند و داغ تر از حد معمول می شود. بدافزاری که در پسزمینه کار میکند ممکن است قدرت دستگاه را به میزان قابل توجهی کاهش دهد.

– افزایش مصرف بسیار زیاد از داده ی تلفن همراه بدون هیچ استفاده ای از طرف کاربر. فرآیندهای مخرب بدافزار ممکن است داده های تلفن همراه را در پس زمینه مصرف کنند.

– برنامهها بدرستی اجرا نمیشوند و بهطور غیرمنتظره و ناخواسته باز و بسته میشوند، یا کلا از کار می افتند و یا حتی دیگر باز نمیشوند.

– اگر تعداد زیادی پاپ آپ روی صفحه نمایش شما ظاهر می شود این قضیه را جدی بگیرید چون که احتمالاً یک نرم افزار جاسوسی یا بدافزار در سیستم شما وجود دارد.

نکاتی برای محافظت از دستگاه های بلوتوث

– دو دستگاه را می توان زمانی که کاملا بهم نزدیک هستند جفت کرد تا بدین وسیله به هکرها فرصت مداخله در ارتباط بلوتوثی داده نشود.

– بلوتوث و وای فای را در مواقعی که به آن احتیاج ندارید، به خصوص در مکان های عمومی خاموش کنید.

– درخواست جفت از دستگاه های ناشناس را نپذیرید.

– مطمئن شوید که آخرین نسخه از نرم افزار را دارید.

– مطمئن شوید که دستگاه مقابل دارای ویژگی های امنیتی کافی است.

– تنظیمات بلوتوث را به غیر قابل کشف(not discoverable)تغییر دهید.

– همیشه پس از اشتراکگذاری، جفت شدن با دستگاههای دیگر لغو کنید.

– از احراز هویت دو مرحله ای(Two step authentication) استفاده کنید.

– بر روی بلوتوث خود رمز عبور بگذارید.

– از Wi-Fi های باز(بدون رمز و الگوریتم امنیتی) دوری کنید و همیشه ازVPN های معتبر و ایمن استفاده کنید.

منابع:

Hackernoon

Zeebiz

Ghacks

Symassets

Geeksforgeeks

Sketchbubble

Tarlogic

mspoweruser.com