تیم امنیتی Morphisec Labs تحقیقاتی را بر روی بدافزار جدیدی به نام Mars Stealer انجام داده است.

بدافزار Mars Stealer اطلاعات ذخیره شده کاربر در مرورگر و همچنین اطلاعات کیف پول دیجیتال را به سرقت میبرد.

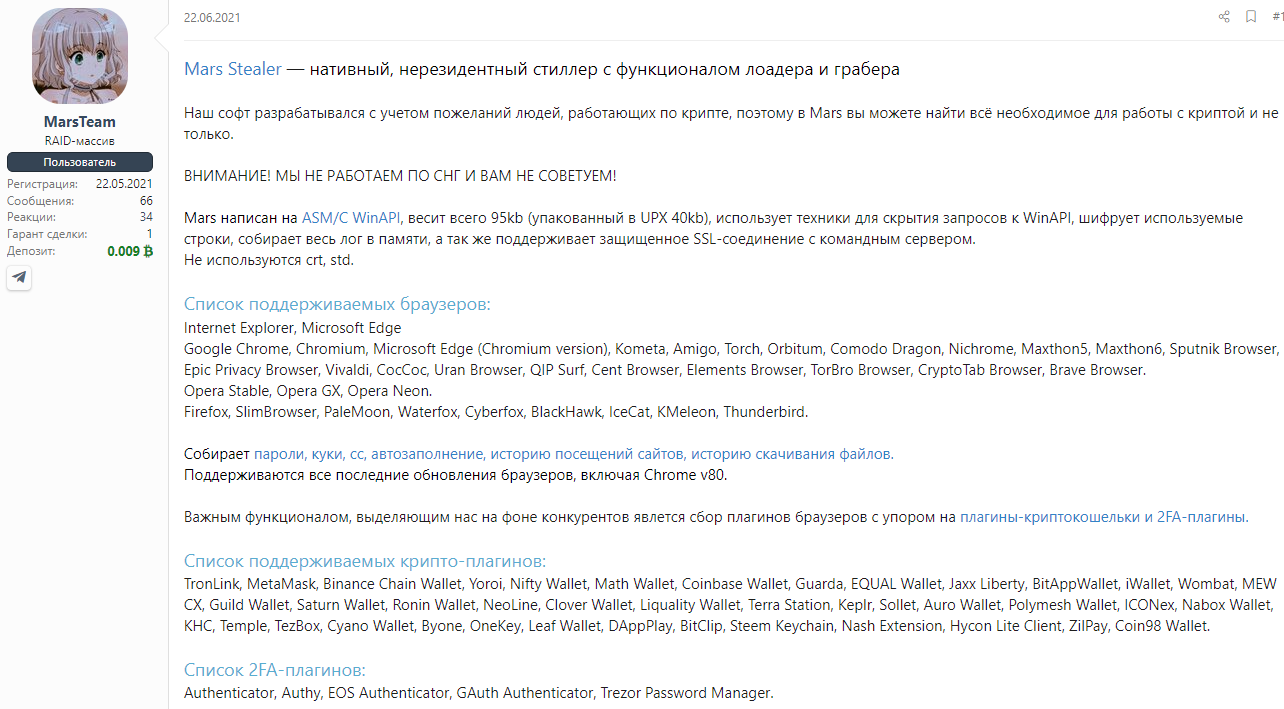

بدافزار Mars Stealer بر اساس نسخه Oski Stealer* قدیمی ساخته شده است و اولین بار در ژوئن 2021 کشف شد. بدافزار Mars Stealer برای فروش در چندین فروم زیرزمینی در دسترس است و گزارش شده است که بصورت مداوم در حال توسعه و ارتقاء خود است. بدافزار Mars Stealer اطلاعات ذخیره شده کاربر در مرورگر و همچنین اطلاعات کیف پول دیجیتال را به سرقت میبرد.

بدافزار Mars Stealer از طریق تکنیکهای مهندسی اجتماعی، روش های **malspam، کرک نرمافزارهای مخرب و همچنین keygenها توزیع میشود.

شکل 1: پست Mars Stealer در انجمن های هک

مدت زیادی از انتشار بدافزار Mars Stealer نگذشته بود که نسخه کرک شده آن به همراه یک فایل دستورالعمل راهنما منتشر شد. این راهنما ایراداتی دارد. بعنوان مثال به کاربران دستور می دهد تا دسترسی کامل (777) را به کل پروژه، از جمله دایرکتوری گزارش ها(Log File) تنظیم کند.

شکل 2: راهنمای دستورالعمل Mars Stealer کرک شده

اکوسیستم دزدهای اطلاعاتی

همانطور که Sophos کمپانی بزرگ بریتانیایی که در زمینه امنیت نرم افزار و سخت افزار فعالیت دارد توضیح می دهد؛ این دزدیدن اطلاعات برای طیف گسترده ای از سرقت و جعل هویت استفاده می شود. مهاجمان را قادر می سازند تا اطلاعات شناسایی شخصی (PII)*** را جمع آوری کنند، از جمله داده های ورود مانند اطلاعات کاربری ذخیره شده و کوکی های مرورگر که دسترسی به خدمات مبتنی بر وب را کنترل می کنند. سپس این مدارک در مارکت ها و یا بازارهای غیرقانونی فروخته می شود.

دزدهای اطلاعاتی یک نقطه ورود را برای فعالیت های مجرمانه خود ارائه می دهند. به عنوان مثال، تنها با پرداخت 160 دلار شما یک اشتراک مادام العمر در Mars Stealer خواهید داشت. برخلاف ابزارهای پیچیدهتر مانند باجافزار، که شما را ملزم به داشتن شهرت در میان سایر مجرمان سایبری میکند میتوانید در تالارهای گفتگوی(forumها) دارک وب بدون هیچ گونه بررسی، این بدافزارهای اطلاعاتی را خریداری کنید.

ابزارهای دزدیدن اطلاعات به مجرمان سایبری تازه کار این قدرت را می دهند تا بوسله ی آن شهرتی به دست آورند که می توانند از آن برای بدست آوردن بدافزارهای قدرتمندتر از بازیگران پیشرفته تر استفاده کنند.

آمار بدافزار Mars Stealer

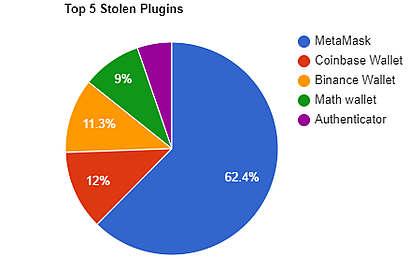

با افزایش استفاده از ارزهای دیجیتال، احتمال دارد افراد بیشتری که کیف پول دیجیتال دارند مورد دستبرد قرار گیرند. کیف پول کریپتو MetaMask افزونه ای است که بیشتر از دیگر کیف پول ها با استفاده از بدافزار Mars Stealer به سرقت رفته است.

شکل 3: پنج افزونه که در آن بیشترین دزدی از آن انجام شده است

تیم امنیتی Morphisec Labs آمار زیر را هنگام ارزیابی یک هدف در ماه گذشته جمع آوری کرد. این آمار شامل تعیین اهداف مورد نظر بر اساس کشور، کل رمزهای عبور سرقت شده و غیره است. علاوه بر این، بیش از 50 دامنه آلوده یافت شده که رمزهای عبور دامنه دیگر شرکتها و یا افراد را به خطر می انداختند. اکثریت قریب به اتفاق قربانیان دانشجویان، اعضای هیأت علمی و تولیدکنندگان محتوا بوده که به دنبال برنامههای کاربردی قانونی بودند ولی در انتها کارشان به برنامههای مخرب ختم میشود.

جدا از انواع گواهینامه های اعلام شده توسط تیم امنیتی Morphisec، اعتبارنامه هایی را نیز شناسایی کرد که منجر به خطر افتادن کامل یک ارائه دهنده زیرساخت های مراقبت های بهداشتی پیشرو در کانادا شده است. علاوه بر آن تعدادی از شرکت های خدماتی کانادایی نیز به خطر افتادند. البته تیم امنیتی Morphisec اعلام کرد که با شرکت ها و مسئولین آن ها تماس گرفته و اطلاع رسانی نموده است.

شکل 4: پنل مدیریت Mars

انجام عملیات Mars

ارسال ایمیل های هرزنامه رایجترین روش توزیع برای بدافزار Mars Stealer است، به عنوان فایل اجرایی فشرده، لینک دانلود و یا یک فایل سند قرار می گیرند. یکی دیگر از روشهای رایج ایجاد یک وبسایت مخرب برای انتشار و توزیع این نوع دزدی از اطلاعات است.

مسیر دسترسی اولیه

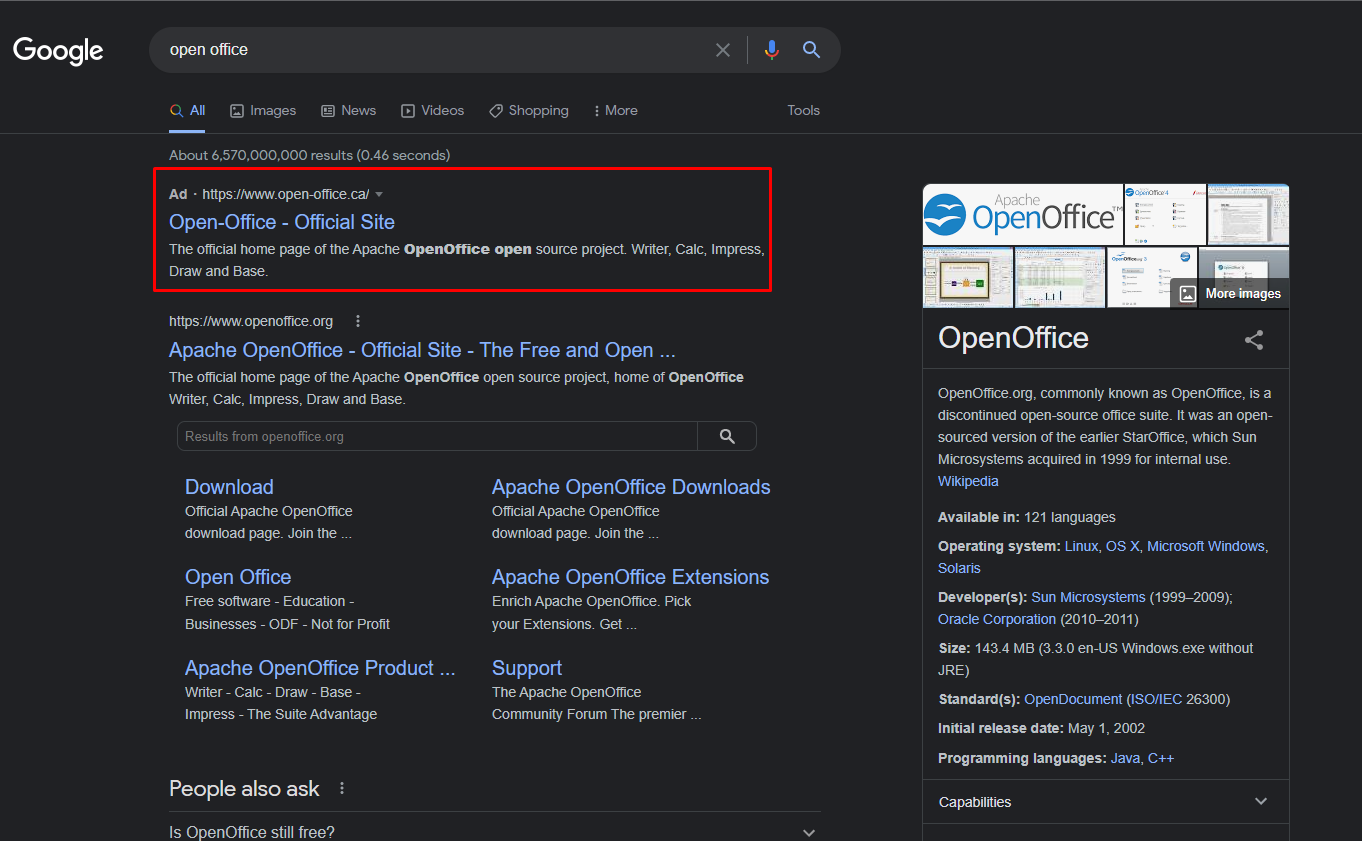

در این عملیات بدافزار Mars Stealer از طریق وبسایتهای شبیهسازیشده که نرمافزارهای معروف را ارائه میدهند، توزیع می شود. آنها از پلتفرم تبلیغاتی Google Ads برای فریب قربانیانی که در جستجوی نرم افزار اصلی هستند استفاده می کنند تا به جای آن از یک سایت مخرب بازدید کنند. مهاجمان با استفاده از اطلاعات دزدیده شده از کاربران برای این تبلیغات گوگل پول می پردازند (شکل 15 را ببینید). مثال زیر یکی از مواردی است که نشان میدهد چگونه یک هکر با استفاده از سرویس Google Ads و دانستن مکان جغرافیایی، کاناداییها را مورد هدف قرار میدهد.

شکل 5: در جستجوی “OpenOffice” در گوگل، یک وب سایت مخرب دزد اطلاعاتی را به عنوان تبلیغ نشان می دهد.

در زیر یک وبسایت به عنوان وبسایت رسمی openoffice.org کاملاً شبیهسازی شده است این کار برای فریب دادن قربانیان برای دانلود بدافزار Mars Stealer انجام میشود.

شکل 6: وب سایت شبیه سازی شده OpenOffice برای دانلود بدافزار Mars Stealer

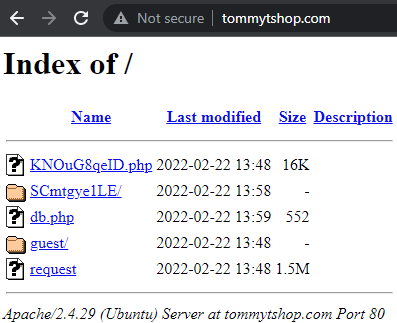

بسته بارگذاری شده ی حاوی بدافزار Mars Stealer شامل یک فایل اجرایی به همراه آیکون و نام خود است که با روش رمزگذاری Babadeda **** یا AutoIt Loader***** بسته بندی شده اند. در طول بررسی و تحقیق یک سایتی را شناسایی کردیم که در آن پنل مدیریت Mars وجود داشت و در زمان انتشار این مقاله نیز هنوز فعال بوده است.

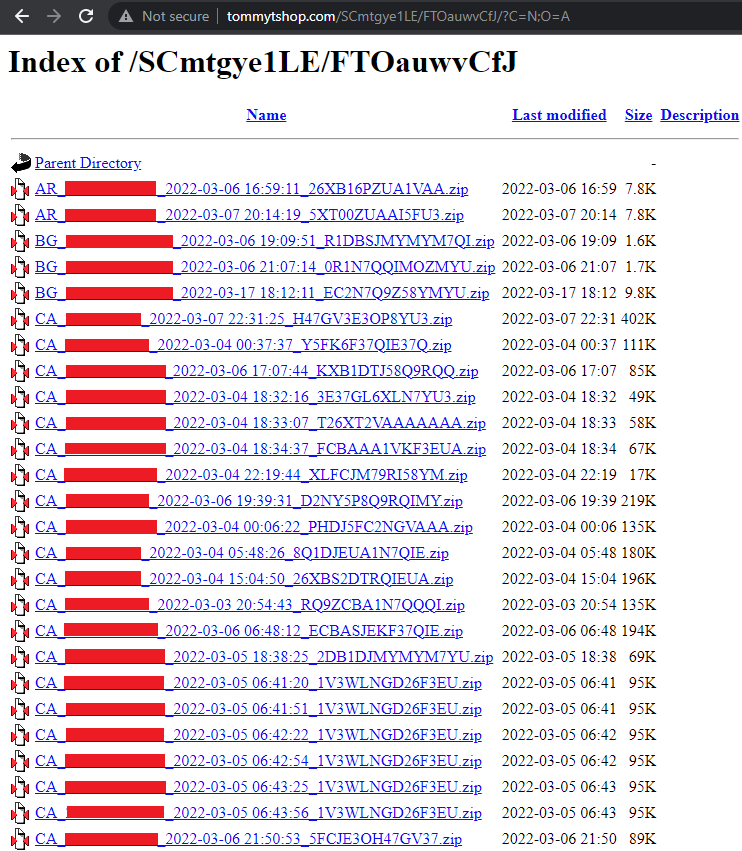

شکل 7: دایرکتوری باز از نوع C2

همانطور که قبلا ذکر شد، دایرکتوری اطلاعات سرقت شده به درستی پیکربندی نشده و باز گذاشته شده بود. ما بلافاصله تشخیص دادیم که اکثریت قریب به اتفاق قربانیان در معرض خطر از کانادا هستند (در تصویر زیر فایل هایی که با CA_ شروع می شوند را ببینید).

شکل 8: اطلاعات سرقت شده

در زیر نمونه ای از اطلاعات دزدیده شده از یکی از پوشه ها را مشاهده می کنید. خود بیانگر همه چیز است:

Autofill – داده هایی که برای تکمیل خودکار در مرورگرها ذخیره شده اند.

CC – اطلاعات کارت اعتباری را ذخیره می کند.

Plugins – داده های افزونه های مرورگر را ذخیره می کند: کیف پول Metamask، Coinbase، Binance و غیره.

System.txt – اطلاعات سیستم آلوده مانند IP، کد کشور، منطقه زمانی و غیره را ذخیره می کند.

شکل 9: محتوای اطلاعات سرقت شده

زیرساخت حمله بدافزار Mars Stealer

ما یه هدفی(target) را برای آزمایش حمله بدافزار Mars Stealer انتخاب کردیم. این هدف کامپیوتر خود را با Mars Stealer به خطر انداخت و این امکان را به ما داد تا با مشاهده اطلاعات دزدیده شده از قبیل اسکرین شات ها، گذرواژه ها، تاریخچه، اطلاعات سیستم و غیره نگاهی جالب به یک عملیات داشته باشیم. تصویری که در زیر مشاهده می کنید خلاصه ای از جزئیات فعالیت مرتبط با هدف ما است.

شکل 10: نمودار Recon

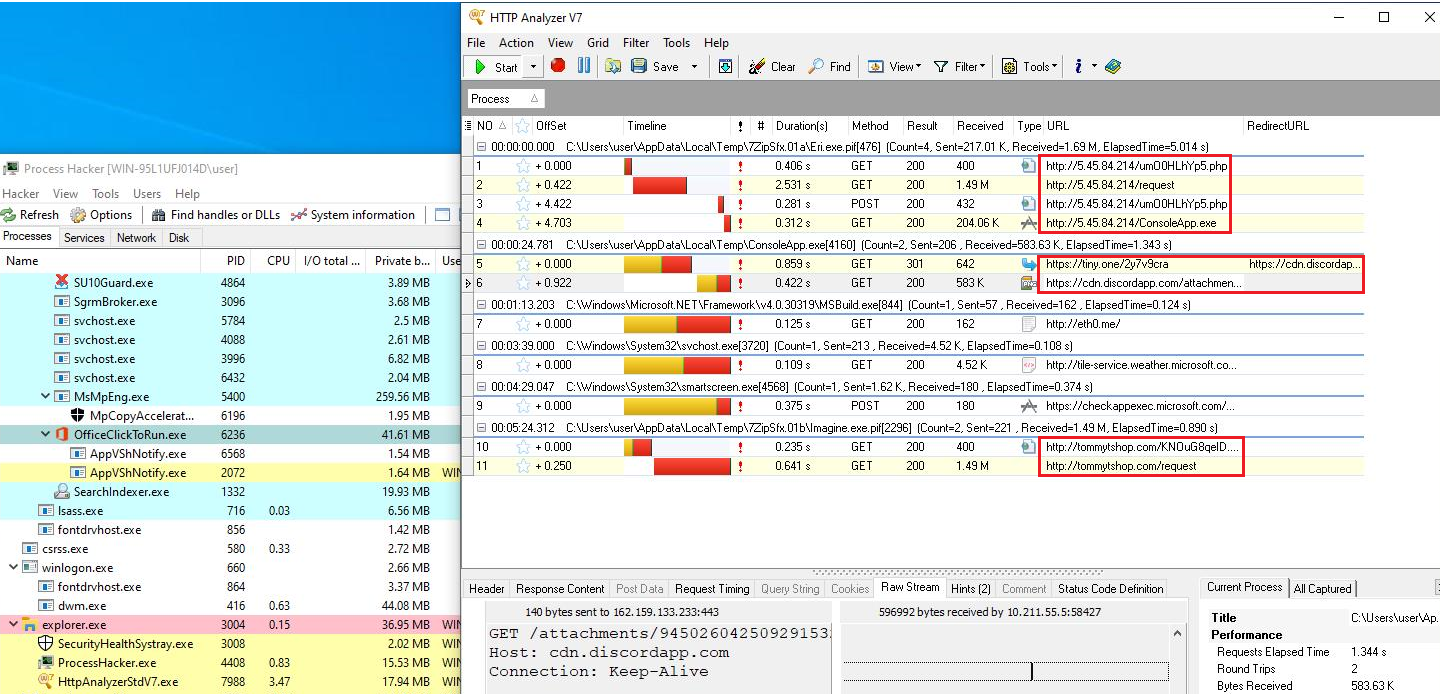

ما به اسکرین شاتهای این هدف نگاه کردیم و متوجه شدیم که در حال رفع اشکال ساخت بدافزار Mars Stealer خود با استفاده از HTTP Analyzer هست. دومین مورد نمونه http://5.45.84[.]214 است که به درستی پیکربندی نشده بود، شبیه به مورد اولی. در زیر ببینید:

شکل 11: اسکرین شات HTTP Analyzer

یک اسکرین شات دیگر ما را به حساب GitLab این هدف هدایت کرد. که به طور مداوم با بدافزار Mars Stealer که تحت عنوان «تونی مونت» از اواخر نوامبر 2021 فعال بوده بهروزرسانی میشد.

شکل 12: حسابGitLab هدف

در تصویر زیر یک اسکرین شات جالب دیگر را مشاهده می کنید که نشان می دهد که تقریباً این هدف تمام رمزهای عبور هر سرویسی را که از آن استفاده میکند را در یک فایل متنی ساده ذخیره کرده است.

شکل 13: فایل متنی حاوی رمزهای عبور هدف

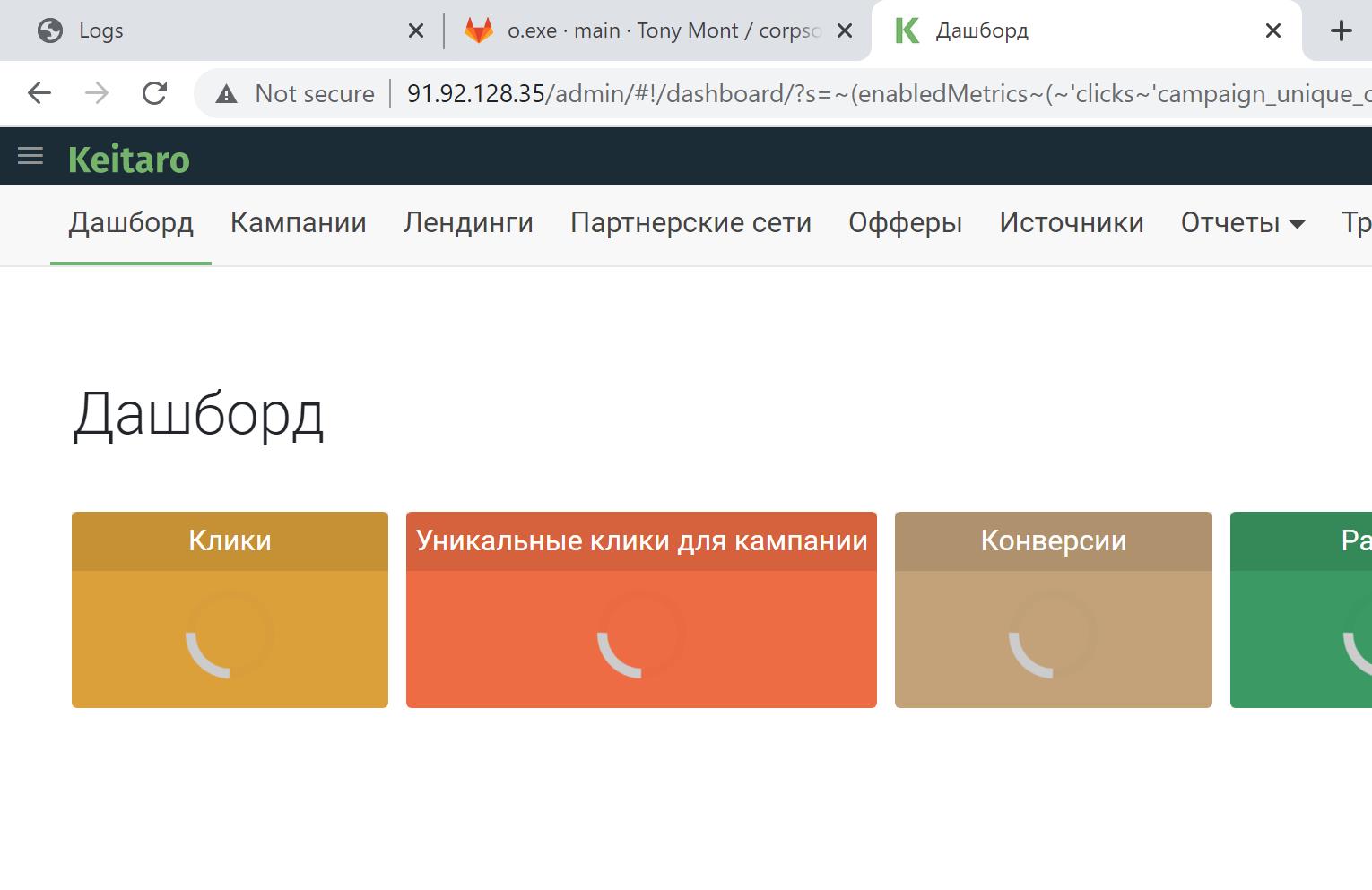

این هدف همچنین از Keitaro که یک ردیاب جهانی است برای بازاریابی استفاده میکند. در تصاویر زیر می بینید که این فرد روسی زبان است.

شکل 14: پنل Keitaro

صفحه پلتفرم Google Ads این هدف می بینید که در وضعیت پرداخت شده و فعال قرار دارد.

شکل 15: صفحه پنل Google Ads هدف

انتساب

با مشاهده اسکرین شات ها و جزئیات صفحه کلید از system.txt استخراج شده، می توانیم با خیال راحت این هدف را یک تبعه روسیه نسبت دهیم.

از خود در برابر دزدهای اطلاعاتی مانند Mars Stealer محافظت کنید

Mars Stealer در حال حاضر در بیش از 47 فروم مختلف زیرزمینی، دارک نت و کانال های تلگرامی تبلیغ می شود و حتی یک کانال رسمی تلگرام برای خرید بدافزار Mars Stealer وجود دارد.

منبع: blog.morphisec.com

پی نوشت ها:

* Oski Stealer یک دزد اطلاعات مخرب است که برای اولین بار در نوامبر 2019 معرفی شد. همانطور که از نام آن پیداست، Oski Stealer اطلاعات شخصی و حساس را از قربانیان خود می دزدد.

** هرزنامه مخرب (malspam) شامل ایمیل های ناخواسته ای است که از طریق پیوست های مایکروسافت آفیس توزیع می شود. از آن برای فریب دادن کاربران برای کلیک کردن روی لینکی آلوده در ایمیل استفاده می شود.

*** اطلاعات شناسایی شخصی(Personal Identifiable Information) به این صورت تعریف میشود: هر گونه اطلاعاتی که اجازه میدهد هویت فردی یک شخص که اطلاعات در مورد او اعمال میشود به طور منطقی با ابزارهای مستقیم یا غیرمستقیم استنتاج شود.

**** Babadeda نمونه جدیدی از خانواده رمزگذارهاست که اجازه می دهد تا مهاجمان سایبری نمونه های کدهای مخرب خود را رمزگذاری و مبهم سازند. مبهم سازی به بدافزار این اجازه را می دهد که بدون هیچگونه هشداری، اکثر آنتی ویروس ها را دور بزند.

***** AutoIt Loader یک بارکننده محیط AutoIt است که به شما امکان می دهد از AutoIt به عنوان یک محیط توسعه استفاده کنید.

AutoIt v3 یک زبان برنامه نویسی رایگان مانند BASIC است که برای رابط کاربری گرافیکی ویندوز و برنامه نویسی عمومی طراحی شده و از نوعی شبیه سازی استفاده می کند.