هکرها از طریق LinkedIn برای هدف قرار دادن کاربران با حملات فیشینگ مستقیم (direct-message phishing) اقدام میکنند که حاوی دعوتنامههای جعلی شبیهسازی شده است و هدفشان سرقت credentials مربوط به Microsoft است.

این پیامهای فیشینگ ادعا میکنند که دعوتنامههایی برای مدیران اجرایی (executives) است تا به عضویت در یک صندوق سرمایهگذاری جدید به نام “Common Wealth” در آمریکای جنوبی در شراکت با AMCO – شاخه Asset Management ما، بپیوندند؛ که یک venture capital fund جدید است که در آمریکای جنوبی راهاندازی شده است.

متن پیام فیشینگ در LinkedIn به شرح زیر است:

“I’m excited to extend an exclusive invitation for you to join the Executive Board of Common Wealth investment fund in South America in partnership with AMCO – Our Asset Management branch, a bold new venture capital fund launching a Investment Fund in South America.”

این پیامهای فیشینگ در پایان از گیرنده میخواهند روی یک لینک کلیک کند تا بیشتر درباره فرصت مورد بحث مطلع شود.

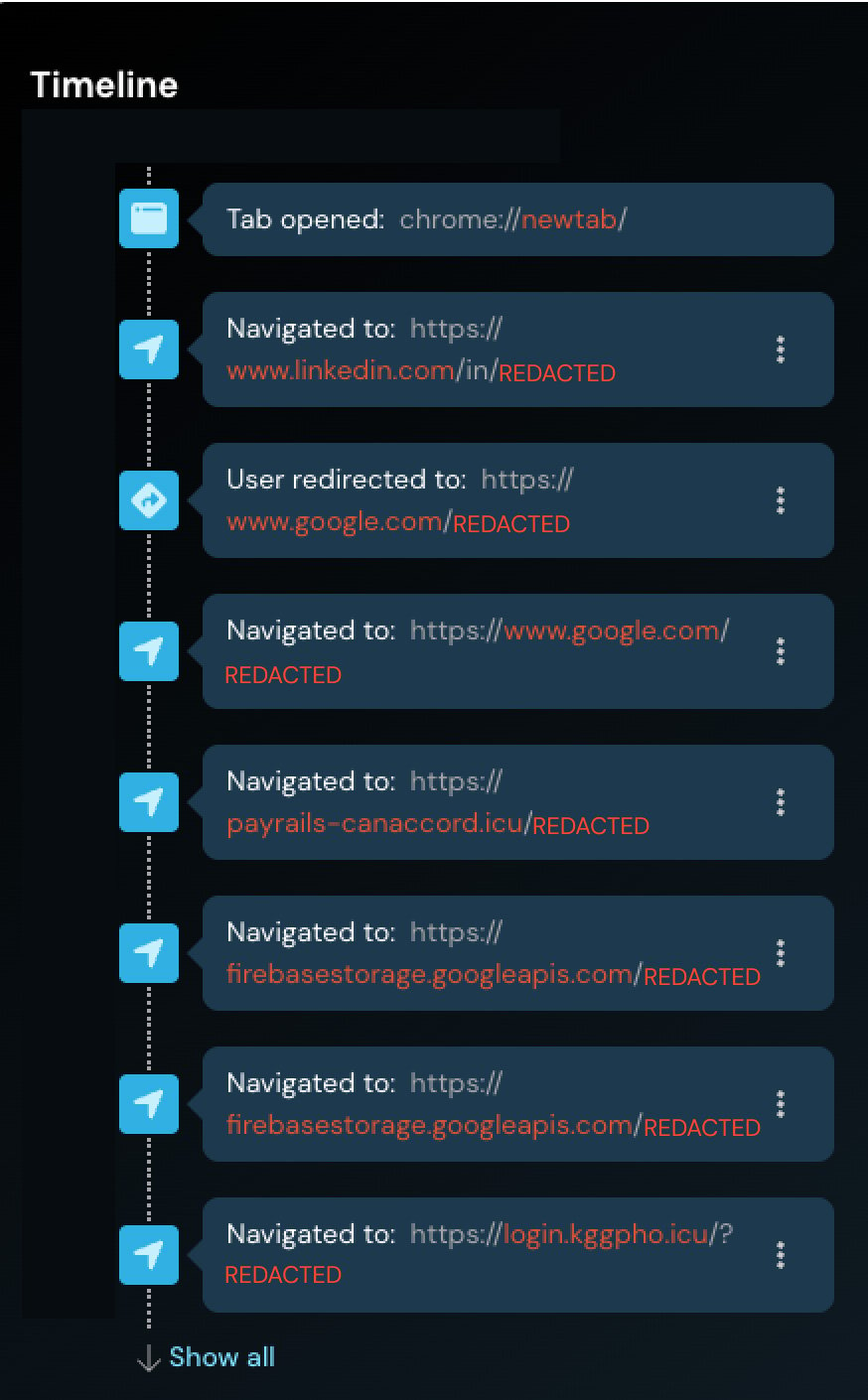

وقتی کاربر روی لینک کلیک میکند، وارد یک سری redirect میشود. اولین redirect از طریق یک open redirect در Google است که به یک سایت کنترلشده توسط هکر هدایت میشود، و سپس به یک landing page اختصاصی در firebasestorage.googleapis[.]com ارجاع داده میشود.

برخی از دامنههای مخرب استفادهشده در این فیشینگ شامل payrails-canaccord[.]icu، boardproposalmeet[.]com، و sqexclusiveboarddirect[.]icu هستند.

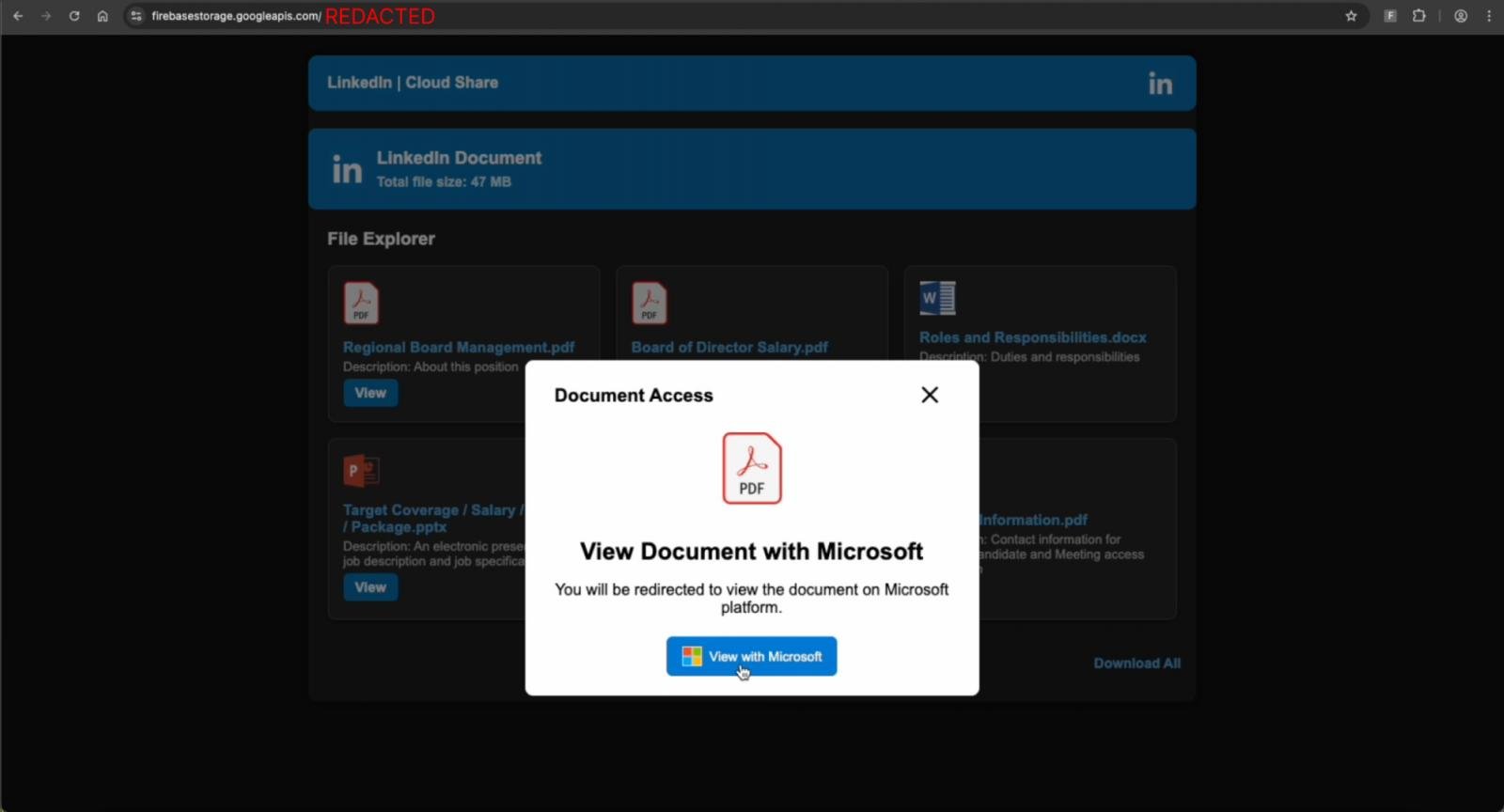

صفحه Firebase بالا ادعا میکند که یک پرتال به نام “LinkedIn Cloud Share” است که شامل مستندات مختلف درباره عضویت و مسئولیتهای آن است.

اما وقتی کاربر سعی میکند روی یکی از این مستندات کلیک کند، یک هشدار ظاهر میشود که میگوید برای دسترسی به مستند، باید روی دکمه “View with Microsoft” کلیک کند.

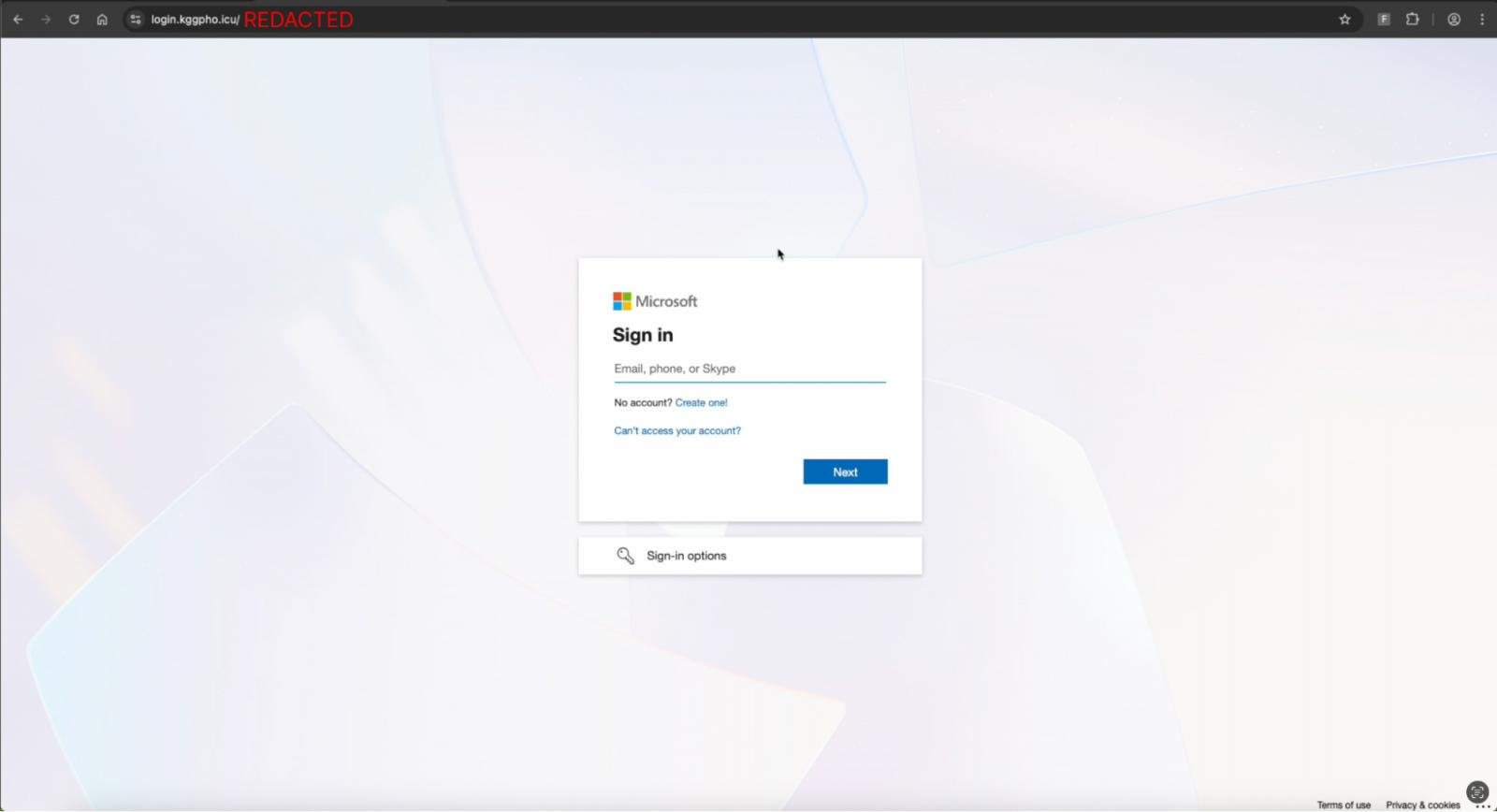

کلیک روی این دکمه دوباره کاربر را به login.kggpho[.]icu هدایت میکند، جایی که یک captcha از نوع Cloudflare Turnstile نمایش داده میشود که برای جلوگیری از دسترسی رباتهای خودکار به صفحه و بارگذاری یک صفحه login جعلی می باشد.

هکرها از فناوریهای معمول حفاظت در برابر bot مانند CAPTCHA و Cloudflare Turnstile برای جلوگیری از دسترسی رباتهای امنیتی به صفحات وب خود استفاده میکنند، تا نتوانند صفحات را تحلیل کنند.

این امر نیازمند آن است که هر کسی که وارد صفحه میشود، قبل از بارگذاری صفحه، یک چالش/تاییدیه bot را پشت سر بگذارد، که یعنی ابزارهای خودکار نمیتوانند بصورت کامل صفحه را تحلیل و عملیاتی روی آن انجام دهند.

پس از حل کردن captcha، کاربر صفحهای مشاهده میکند که ظاهر یک صفحه Microsoft authentication است، اما در واقع یک صفحه phishing نوع Adversary-in-the-Middle (AITM) است که برای سرقت credentials و session cookies طراحی شده است.

حملات فیشینگ هر روز بیشتر خارج از ایمیل و حالا از طریق سرویسهای آنلاین اتفاق میافتند، و این موضوع آنها را در browser قرار میدهد.

فیشینگ دیگر فقط در ایمیل نیست، بلکه در مکانهایی مانند LinkedIn و کانالهای غیر ایمیل هم رخ میدهد که نسبت به سه ماه قبل، که کمتر از ۱۰٪ بود، حال حدود ۳۴٪ از تلاشهای فیشینگ از طریق این کانالها می باشد.

هکرها در حال هوشمندتر شدن در هدفگیری هستند و دفاعها باید همگام و متناسب با آن ها باشند.

کاربران باید مراقب پیامهای ناخواسته در LinkedIn باشند که فرصتهای تجاری یا invitation ارائه میدهند، و از کلیک کردن روی لینکهای موجود در پیامهای مستقیم (direct messages) پرهیز کنند.

مخاطبین این پیامها باید هویت فرستنده و معتبر بودن پیشنهاد را قبل از اقدام بررسی کنند. همچنین، چون بسیاری از کمپینهای فیشینگ از دامنههایی با TLDهای ناآشنا مانند .top، .icu، و .xyz استفاده میکنند، این لینکها باید با شک و تردید برخورد شوند و در صورت امکان، از کلیک بر روی آنها دوری شود.