در این مقاله به شیوه های جلوگیری از هک و نفوذ از طریق کابلهای شبکه، امنیت فیزیکی و نرمافزاری در شبکههای کابلمحور و راهکارهای پیشرفته مقابله با تهدیدات آن در شبکه های کامپیوتری می پردازیم.

چکیده

در دنیای امروز، شبکههای کامپیوتری به عنوان ستون فقرات زیرساختهای حیاتی در تمامی حوزهها نقش ایفا میکنند. هرچند تمرکز بر روی لایههای نرمافزاری، پروتکلها و معماریهای امن، بخش عمدهای از مطالعات را به خود اختصاص داده است، اما حفاظت فیزیکی زیرساختهای کابلمحور، به عنوان اولین و مهمترین لایه دفاعی، نیازمند توجه خاص است. این مقاله، با تمرکز بر تحلیل عمیق تهدیدات و آسیبپذیریهای مربوط به کابلها و تجهیزات فیزیکی، راهکارهای فنی و عملیاتی مبتنی بر فناوریهای روز دنیا را ارائه میدهد. در این راستا، استانداردهای بینالمللی، فناوریهای نوین در کنترل دسترسی، رمزگذاری، نظارت و تشخیص نفوذ، و معماری امنیت چندلایه مورد بررسی قرار میگیرند تا راهکارهای جامع و کارآمد در مقابل حملات فیزیکی و نرمافزاری ارائه گردد.

هک و نفوذ از طریق کابلهای شبکه

مقدمه

شبکههای کابلمحور، به دلیل پایداری، سرعت انتقال بالا، و قابلیت اطمینان، همچنان در بسیاری از سازمانها و مراکز حیاتی به عنوان زیرساخت اصلی مورد استفاده قرار میگیرند. این شبکهها، هرچند از نظر فناوریهای انتقال داده، پیشرفته هستند، اما در مقابل تهدیدات فیزیکی، آسیبپذیری بالایی دارند. بر اساس مطالعات انجامشده، بیشترین نقاط ضعف در لایه فیزیکی، مربوط به کابلها، مسیرهای نصب، تجهیزات جانبی و کنترلهای امنیتی فیزیکی است.

در این مقاله، ابتدا تحلیل کاملی از آسیبپذیریهای فیزیکی و نرمافزاری ارائه میشود، سپس راهکارهای امنیتی مبتنی بر استانداردهای بینالمللی، فناوریهای نوین و معماریهای امنیتی چندلایه تشریح میگردد. هدف، ارائه یک چارچوب جامع و عملیاتی برای سازمانها و مدیران فناوری اطلاعات است تا بتوانند با بهرهگیری از فناوریهای پیشرفته، امنیت زیرساختهای کابلمحور خود را تضمین کنند.

هک و نفوذ از طریق کابلهای شبکه

۱. تحلیل آسیبپذیریها و تهدیدات در شبکههای کابلمحور

۱.۱. آسیبپذیریهای فیزیکی

۱.۱.۱. نصب در محیطهای ناامن و بدون کنترل دسترسی

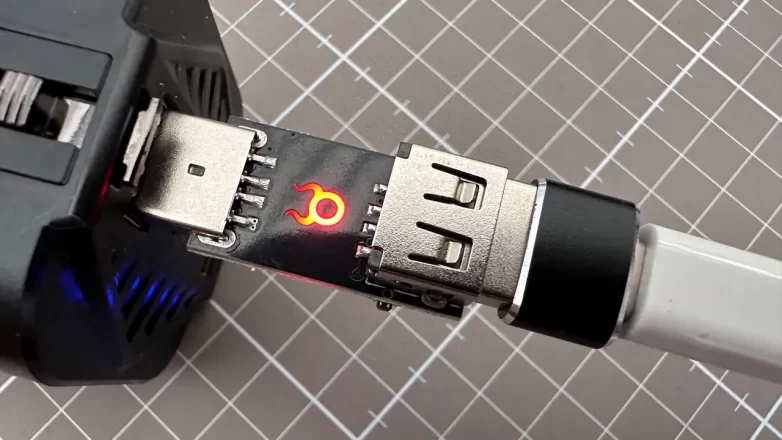

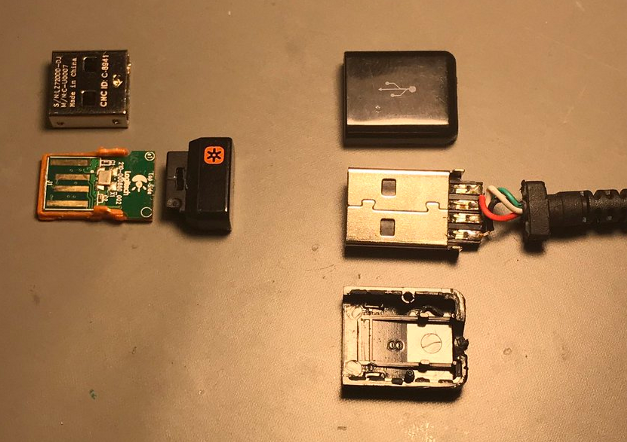

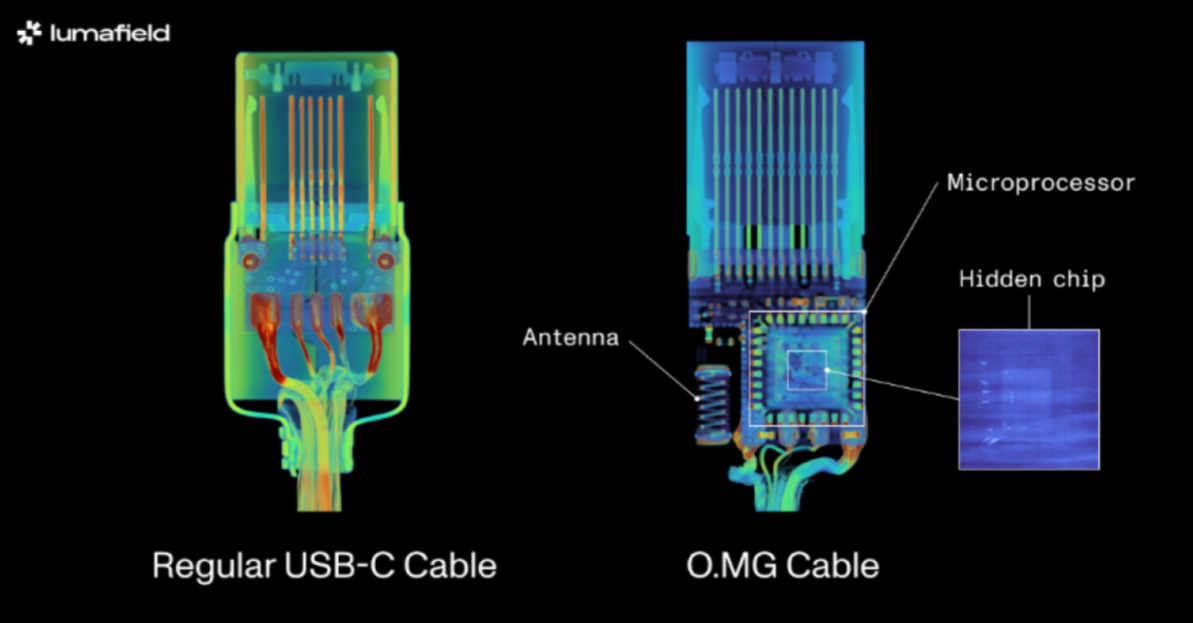

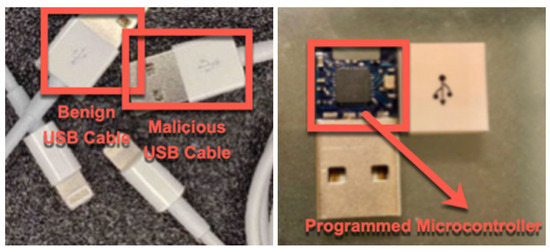

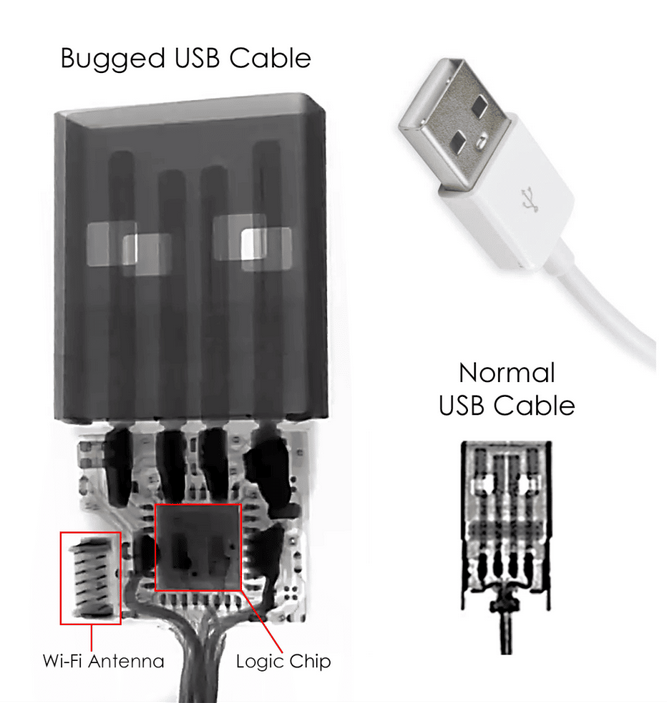

کابلها و تجهیزات مربوطه، در محیطهایی نصب میشوند که ممکن است فاقد کنترلهای فیزیکی مناسب باشند. این شرایط، امکان دسترسی غیرمجاز، قطع، تداخل و حتی تعویض کابلها و تجهیزات را فراهم میکند. در نتیجه، مهاجمان میتوانند با بهرهگیری از این ضعفها، اقداماتی مانند شنود، جعل هویت تجهیزات، یا حملات فیزیکی را انجام دهند.

۱.۱.۲. نبود قفلهای سختافزاری و سیستمهای هشدار

عدم استفاده از قفلهای مقاوم و سیستمهای هشدار در مسیر کابلها، این امکان را ایجاد میکند که افراد غیرمجاز بتوانند بدون رصد، اقدام به دستکاری و یا قطع کابلها نمایند.

۱.۱.۳. مسیرهای نصب بدون محافظت و در معرض تداخل الکترومغناطیسی

کابلهای نصب شده در مسیرهای باز یا بدون محافظت، در معرض تداخل الکترومغناطیسی (EMI) قرار میگیرند که میتواند منجر به کاهش کیفیت انتقال، تداخل در سیگنالها و شنود ترافیک شود.

۱.۲. آسیبپذیریهای نرمافزاری و پروتکلها

۱.۲.۱. پروتکلهای بدون رمزگذاری یا رمزگذاری ضعیف

پروتکلهایی که در انتقال دادهها از فناوری رمزگذاری قوی استفاده نمیکنند، امکان شنود و استخراج اطلاعات حساس را توسط مهاجمان فراهم میآورند. این موضوع، به ویژه در شبکههایی که از فناوریهای قدیمی بهره میبرند، مشاهده میشود.

۱.۲.۲. پیکربندی نادرست تجهیزات امنیتی

عدم فعالسازی سیستمهای کنترل دسترسی، فعال نبودن سیستمهای تشخیص نفوذ، و پیکربندی نادرست VLANها، فرصتهای نفوذ را افزایش میدهد.

۱.۲.۳. حملات مرد میانی (MITM) و ARP Spoofing

این حملات، با بهرهگیری از آسیبپذیریهای در لایه Datalink، امکان استراق سمع، جعل هویت و تغییر ترافیک را فراهم میکنند.

هک و نفوذ از طریق کابلهای شبکه

۲. مدلهای امنیتی و معماری پیشنهادی

برای مقابله با آسیبپذیریها و تهدیدات، باید یک معماری امنیتی چندلایه، مبتنی بر استانداردهای جهانی و فناوریهای نوین، طراحی شود. در ادامه، اجزای اصلی این معماری شرح داده میشود.

۲.۱. لایه فیزیکی: حفاظت و کنترل دسترسی

الف) کنترل دسترسی مبتنی بر فناوریهای بیومتریک و کارتهای هوشمند

استفاده از سیستمهای احراز هویت بیومتریک (اثر انگشت، عنبیه چشم و تشخیص چهره) و کارتهای RFID یا NFC، امکان محدود کردن دسترسی به مسیرهای کابل و تجهیزات حساس را فراهم میکند. این سیستمها باید در قالب معماریهای مرکزی مدیریت شوند تا امکان نظارت و کنترل متمرکز فراهم گردد.

ب) نصب قفلهای سختافزاری و سیستمهای هشدار

کابلها و تجهیزات باید در مسیرهای محافظتشده، با قفلهای ضد تداخل و حسگرهای هشدار نصب شوند که در صورت دستکاری، سیستمهای نظارتی فعال شده و هشدارهای لازم صادر گردند.

ج) مسیرهای محافظتشده و درون کانالهای مخصوص

استفاده از کانالهای محافظ، لولههای فلزی، و جعبههای ضد تداخل، به کاهش احتمال تداخل و دستکاری کمک میکند.

۲.۲. لایه منطقی: رمزگذاری و کنترل هویت

الف) استفاده از فناوریهای رمزگذاری قوی

پروتکلهایی مانند IPsec، MACSec و TLS باید در لایه انتقال دادهها فعال شوند تا ترافیک در مقابل شنود و جعل محافظت شود. این فناوریها، با بهرهگیری از الگوریتمهای رمزگذاری استاندارد (AES-256 و غیره)، سطح امنیت دادهها را تضمین میکنند.

ب) سیاستهای کنترل دسترسی مبتنی بر هویت و نقشها

سیستمهای مدیریت هویت (IAM) باید برای احراز هویت کاربران و دستگاهها، سیاستهای دسترسی مبتنی بر نقش، و کنترلهای چندعاملی ارائه دهند. این سیاستها، دسترسیهای غیرمجاز را کاهش داده و از نفوذ داخلی جلوگیری میکند.

ج) معماری Zero Trust

در این رویکرد، فرض بر این است که هیچ دستگاه یا کاربری به صورت پیشفرض قابل اعتماد نیست و همه باید در هر لحظه، احراز هویت و مجوزهای لازم را دریافت کنند. این معماری، سطح امنیت کلی را ارتقاء میدهد و مانع از حملات داخلی میشود.

۲.۳. لایه نظارتی و واکنش سریع

الف) سیستمهای تشخیص نفوذ (IDS/IPS)

نصب IDS و IPS در لایههای مختلف شبکه، امکان شناسایی فعالیتهای غیرعادی، تداخلها و حملات در حال اجرا را فراهم میکند. این سیستمها باید قابلیت تحلیل رفتاری، ثبت رویداد و ارائه هشدارهای خودکار داشته باشند.

ب) تحلیل ترافیک و هوش مصنوعی

استفاده از فناوریهای یادگیری ماشین و تحلیلهای پیشگویانه در شناسایی الگوهای مخرب، نقش مهمی در پیشگیری و واکنش سریع دارد.

ج) نظارت دائمی بر وضعیت تجهیزات و مسیرهای کابل

سیستمهای مانیتورینگ هوشمند، با حسگرهای فعال، وضعیت کابلها، تجهیزات و مسیرهای نصب را پایش میکنند و در صورت هرگونه فعالیت مشکوک، هشدارهای لازم را صادر مینمایند.

۳. فناوریهای نوین و راهکارهای پیشرفته

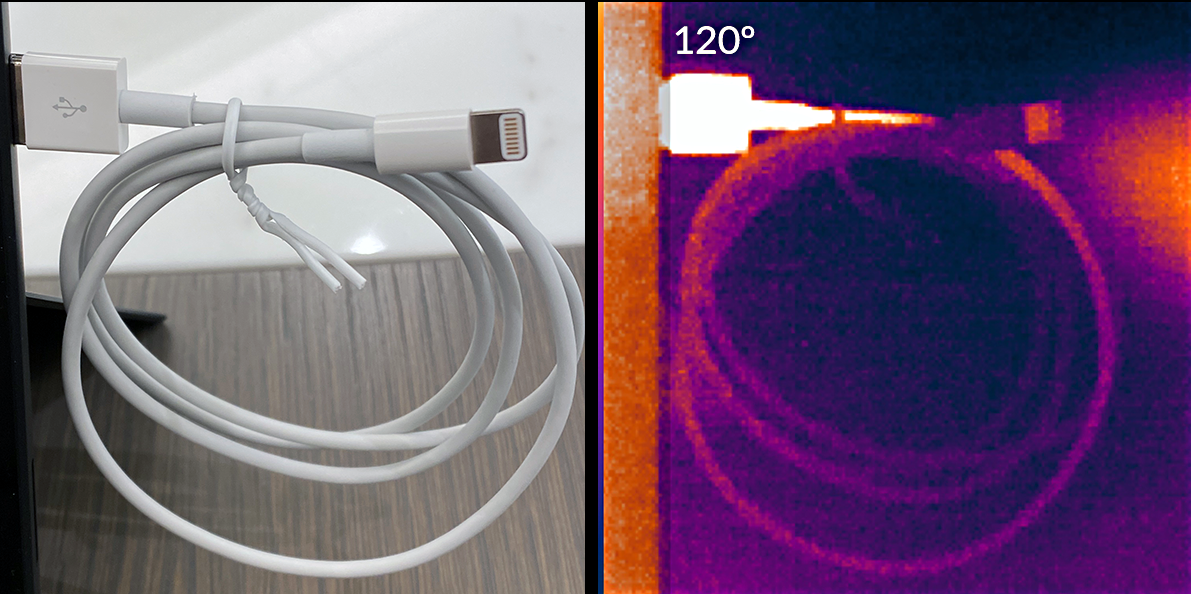

۳.۱. کابلهای ضد تداخل و ضد دستکاری

کابلهای Shielded Twisted Pair (STP) و Optical Fiber با پوششهای مقاوم، قابلیت مقاومت در برابر تداخلهای الکترومغناطیسی، و در صورت دستکاری یا قطع، هشدارهای خودکار صادر میکنند. فناوریهای جدید، مانند کابلهای با حسگرهای داخلی، امکان تشخیص هرگونه تغییر در ساختار کابل را فراهم مینمایند.

۳.۲. سیستمهای کنترل دسترسی بیومتریک و IoT

استفاده از فناوریهای بیومتریک، در کنار دستگاههای هوشمند مبتنی بر اینترنت اشیاء (IoT)، امکان مدیریت مرکزی، نظارت متمرکز، و پاسخ سریع به فعالیتهای غیرمجاز را فراهم میآورد. این سیستمها باید از پروتکلهای امن و سازگار با استانداردهای بینالمللی بهرهمند باشند.

۳.۳. فناوریهای تشخیص فعالیتهای فیزیکی و تداخل

حسگرهای حرکت، تداخلسنجهای الکترومغناطیسی، و سیستمهای هشدار خودکار، در بخشهای حساس نصب میشوند تا هرگونه فعالیت غیرمجاز یا تداخل در مسیر کابلها را سریعاً شناسایی و گزارش دهند.

هک و نفوذ از طریق کابلهای شبکه

۴. پیادهسازی و ارزیابی استانداردهای بینالمللی

برای تضمین امنیت، رعایت استانداردهای بینالمللی، مانند ISO/IEC 27001، ISO/IEC 27002، و استانداردهای مربوط به IEC و IEEE، ضروری است. این استانداردها، راهنماییهای لازم در زمینه طراحی، پیادهسازی، و نگهداری سیستمهای امنیتی فیزیکی و منطقی را فراهم میکنند.

علاوه بر این، بهرهگیری از فناوریهای نوین، مانند فناوری بلاکچین برای ثبت رویدادهای امنیتی، و معماریهای مبتنی بر ابر برای مدیریت و تحلیل دادهها، در بهبود امنیت و پاسخ سریع، نقش مهمی دارند.

هک و نفوذ از طریق کابلهای شبکه

نتیجهگیری

امنیت شبکههای کابلمحور، نیازمند رویکردی چندلایه، مبتنی بر فناوریهای روز و استانداردهای جهانی است. در این مقاله، بر اهمیت کنترلهای فیزیکی، رمزگذاری قوی، نظارت متمرکز و هوشمند تأکید شده است. بهرهگیری از فناوریهای نوین، مانند اینترنت اشیاء، هوش مصنوعی، و بلاکچین، میتواند نقش موثری در ارتقاء سطح امنیت ایفا کند.

در آینده، با پیشرفت فناوری، انتظار میرود سیستمهای امنیتی، بیشتر به سمت خودکارسازی، هوشمندی و تطابق با فناوریهای نوین حرکت کنند. همچنین، آموزش و آگاهیبخشی به کارکنان و مدیران، نقش کلیدی در کاهش خطاهای انسانی و افزایش سطح امنیت ایفا مینماید.

در پایان، باید یادآور شد که امنیت، یک فرآیند پویا و مستمر است و نیازمند ارزیابی مداوم، بهروزرسانی فناوریها، و تطابق با تهدیدات جدید است. تنها با اتخاذ راهکارهای جامع و علمی، میتوان زیرساختهای حساس شبکهای را در مقابل تهدیدات فیزیکی و نرمافزاری مقاوم ساخت.