در این مقاله، به بررسی روشهای نفوذ به iOS، ابزارهای مورد استفاده در Kali Linux، و نکات مهم در آزمایشهای نفوذ اشاره میشود. توجه داشته باشید که تمامی فعالیتها باید در محیطهای مجاز و با مجوز انجام شوند.

چکیده

در این مقاله، به تحلیل روشهای مختلف نفوذ و هک در سیستمعامل iOS (iPhone Operating System) پرداخته میشود. هدف اصلی، شناخت آسیبپذیریهای بالقوه در ساختار امنیتی iOS و بررسی ابزارها و تکنیکهای موجود در Kali Linux برای شناسایی و بهرهبرداری از این آسیبپذیریها است. این مطالعه بر مبنای منابع علمی، مستندات فنی و تجربیات عملی در حوزه تست نفوذ انجام شده است.

مقدمه

– اهمیت امنیت در سیستمعاملهای موبایل

– معماری امنیتی iOS و نقاط ضعف احتمالی

– ضرورت انجام تست نفوذ در محیطهای مجازی و آزمایشگاهی

بخش اول: مروری بر معماری امنیتی iOS

– ساختار سیستمعامل iOS (Kernel, User Space, Sandbox)

– روشهای محافظت (Code Signing, Sandboxing, Encryption)

– آسیبپذیریهای شناختهشده در نسخههای مختلف iOS

بخش دوم: روشهای نفوذ به iOS

- Exploitهای بوتلودر و Kernel

– Exploits در Bootrom (bootrom exploits)

– آسیبپذیریهای Kernel و استفاده از آنها برای اجرای کدهای مخرب

- آسیبپذیریهای مربوط به Jailbreak

– انواع روشهای Jailbreak (Tethered, Untethered, Semi-untethered)

– ابزارهای Jailbreak و آسیبپذیریهای مرتبط

- حملات در سطح کاربر (User Space)

– بهرهبرداری از آسیبپذیریهای برنامههای نصبشده

– استفاده از فایلهای مخرب و نفوذ از طریق اپلیکیشنها

- حملات بر پایه شبکه

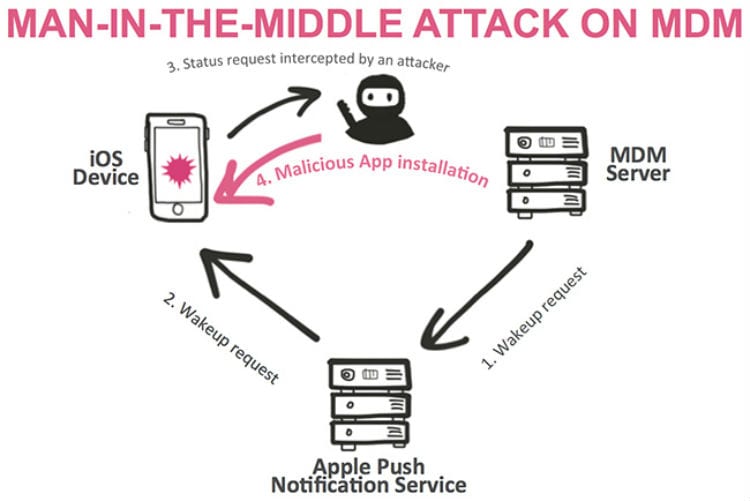

– Man-in-the-Middle (MITM)

– حملات بر روی ارتباطات بیسیم (Wi-Fi)

- آسیبپذیریهای مربوط به توسعهدهندگان و برنامههای شخص ثالث

– سوءاستفاده از APIها و SDKهای ناامن

بخش سوم: ابزارهای Kali Linux برای تست نفوذ iOS

- ابزارهای عمومی و تخصصی

– Metasploit Framework (Exploit Development)

– Burp Suite (interception proxy)

– Wireshark (پروتکل آنالیز)

– Cutterو Radare (تحلیل باینری و نمونههای آسیبپذیر)

- ابزارهای خاص برای iOS

– Checkra1n (Jailbreak tool بر پایه exploitهای Bootrom)

– IOLIbو libiOS (برای تعامل با iOS و بررسی آسیبپذیریها)

– ReProvisionو Cydia Impactor (برای نصب نرمافزارهای مخرب یا تستهای امنیتی)

- دستورات و اسکریپتهای مفید

– استفاده از ideviceinfo و libimobiledevice برای جمعآوری اطلاعات دستگاههای iOS

sudo apt-get install libimobiledevice

ideviceinfo

– اتصال دستگاه و اجرای exploitهای مربوط به Jailbreak

نکته: اجرای این ابزار نیازمند دستگاه متصل و مجوزهای لازم است.

بخش چهارم: استراتژیهای تست نفوذ و روشهای پیشرفته

– ارزیابی آسیبپذیریهای مربوط به iOS در محیط مجازی

– ساخت محیط آزمایشگاهی و شبیهسازی حملات

– تحلیل گزارشات و ارزیابی نتایج

بخش پنجم: راهکارهای پیشگیری و مقابله

– بهروزرسانی منظم نرمافزار و سیستمعامل

– محدودسازی دسترسیها و استفاده از دیوارههای آتش (Firewall)

– اعتبارسنجی کامل برنامههای نصبشده (Code Signing Verification)

– آموزش کاربران و توسعهدهندگان در زمینه امنیت موبایل

جزئیات راههای نفوذ به سیستمعامل iOS

- Exploits در Boot Loader و Kernel

Bootrom Exploits (آسیبپذیریهای سختافزاری)

توضیح: Bootrom یا Read-Only Memory، قسمت غیرقابل تغییر دستگاه است که فرآیند راهاندازی اولیه گوشی را کنترل میکند. آسیبپذیری در Bootrom، یعنی نقاط ضعف در کدهای ثابت، بسیار حیاتی و قابل بهرهبرداری هستند چون اصلاحناپذیرند.

نمونه: exploitهای مانند checkm8 که توسط axi0mX توسعه یافته است، تنها بر پایه آسیبپذیریهای Bootrom است و قابل استفاده در تمام دستگاههایی است که این آسیبپذیری در آنها وجود دارد.

روش بهرهبرداری: با اتصال دستگاه به کامپیوتر و اجرای ابزارهای خاص، میتوان دستگاه را در حالت Jailbreak قرار داد و دسترسیهای ریشه (root) کامل گرفت.

Kernel Exploits (آسیبپذیریهای کرنل)

کرنل، هسته سیستمعامل است و کنترل کامل بر سختافزار و منابع نرمافزاری دارد. آسیبپذیری در کرنل، به مهاجم امکان میدهد کد مخرب را در سطح کرنل اجرا کند و کنترل دستگاه را به دست گیرد.

روش بهرهبرداری:

- بهرهبرداری از آسیبپذیریهای منطق، با ارسال بستههای مخرب به پروتکلهای خاص.

- استفاده از فایلهای آسیبپذیر در سیستمعامل، مانند ضعفهای درایورهای سختافزاری یا سرویسهای داخلی.

نمونه: exploitهای Kernel-based، مانند CVE-2019-6225، که میتواند برای اجرای کدهای مخرب استفاده شود.

- آسیبپذیریهای مربوط به Jailbreak

روشهای Jailbreak

- Tethered Jailbreak: نیازمند اتصال دائم به رایانه برای راهاندازی مجدد دستگاه.

- Untethered Jailbreak: بدون نیاز به اتصال مجدد و قابل اجرا در هر بار راهاندازی.

- Semi-untethered Jailbreak: نیازمند عملیات دستی پس از هر راهاندازی، معمولاً با اپلیکیشن در دستگاه.

روشهای بهرهبرداری در Jailbreak

- بهرهبرداری از ضعفهای در فرآیند بوت دستگاه، مثلا اجرای کدهای مخرب در حالت راهاندازی.

- استفاده از exploitهای خاص، مانند checkra1n، که بر پایه آسیبپذیری Bootrom استوار است.

- نصب فایلهای دابی (Dylib) مخرب در مسیرهای خاص در سیستم، برای اجرای کدهای دلخواه پس از Jailbreak.

ابزارهای Jailbreak و آسیبپذیریهای مرتبط

Checkra1n: بر پایه exploit checkm8، قابلیت Jailbreak در نسخههای مختلف iOS.

unc0ver: یکی دیگر از ابزارهای Jailbreak که بر پایه exploitهای نرمافزاری است و نیازمند آسیبپذیریهای خاص در نسخههای پایینتر است.

- حملات در سطح کاربر (User Space)

- بهرهبرداری از آسیبپذیریهای برنامههای نصبشده

- برنامههای غیراقتصادی، قدیمی، یا بدافزارها ممکن است آسیبپذیریهای خاص داشته باشند.

- حملات بر پایه اجرای کد مخرب از طریق آسیبپذیریهای درون برنامهها، مانند Buffer Overflow یا Use-After-Free.

- بهرهبرداری از APIهای ناامن یا ضعفهای در SDKهای توسعه برنامه.

تکنیکهای خاص

Jailbreak via User Land: بهرهبرداری از آسیبپذیریهای برنامهها برای اجرای کدهای مخرب بدون نیاز به دسترسی ریشه.

Injection Attacks: تزریق کدهای مخرب به فرآیندهای در حال اجرا یا فایلهای سیستم.

- حملات بر پایه شبکه

Man-in-the-Middle (MITM)

حملهای است که در آن مهاجم ترافیک شبکه را کنترل میکند یا تغییر میدهد.

بر پایه سوءاستفاده از ضعفهای در پروتکلهای ارتباطی، مانند SSL/TLS یا Wi-Fi protocols.

ابزارهای مانند Bettercap و Ettercap در Kali Linux برای اجرای حملات MITM در شبکههای بیسیم و سیمی.

حملات بر روی ارتباطات بیسیم (Wi-Fi)

بهرهبرداری از ضعفهای در WPA/WPA2 یا اجرای حملات Packet Sniffing و Deauthentication برای قطع اتصال دستگاه و اجرای حملات دیگر.

استفاده از ابزار Aircrack-ng برای شکستن کلیدهای رمزگذاری Wi-Fi و نفوذ به شبکههای محافظتشده.

- آسیبپذیریهای مربوط به توسعهدهندگان و برنامههای شخص ثالث

سوءاستفاده از APIهای ناامن یا SDKهای توسعه دادهشده توسط توسعهدهندگان.

بهرهبرداری از ضعفهای در سیستم مدیریت مجوز، مانند Entitlements نامناسب.

حملات Phishing و Malicious Apps که با نصب نرمافزارهای مخرب، کنترل دستگاه را به دست میگیرند.

در ادامه، مجموعهای از کامندهای لینوکسی و ابزارهای مرتبط برای انجام تست نفوذ و بهرهبرداری از آسیبپذیریهای سیستمعامل iOS، که در محیط Kali Linux قابل اجرا هستند، آورده شده است. این کامندها شامل نصب ابزار، جمعآوری اطلاعات، تحلیل باینری، و بهرهبرداری از آسیبپذیریها میباشند.

1. نصب ابزارهای مورد نیاز

نصب libimobiledevice(برای ارتباط با دستگاههای iOS)

sudo apt update

sudo apt install -y libimobiledevice usbmuxd

نصب ideviceinfo(برای جمعآوری اطلاعات دستگاه iOS)

ideviceinfo

نصب libiOS(کتابخانه برای تعامل با فایلهای iOS و بهرهبرداری)

git clone https://github.com/iOSForensics/libiOS.git

cd libiOS

make

sudo make install

نصب aircrack-ng(برای حملات بر روی شبکه Wi-Fi)

sudo apt install -y aircrack-ng

نصب Bettercap(برای حملات MITM)

sudo apt install -y bettercap

نصب Metasploit Framework(برای توسعه و اجرای exploitها)

sudo apt install -y metasploit-framework

2. جمعآوری اطلاعات و اسکن دستگاههای iOS

شناسایی دستگاههای متصل با libimobiledevice

idevice_id -l

# لیست شناسههای دستگاههای متصل

گرفتن اطلاعات کامل دستگاه

ideviceinfo

استخراج اطلاعات بیشتر درباره نسخه iOS و مدل دستگاه

ideviceinfo | grep -E “ProductName|ProductVersion|DeviceName”

3. بهرهبرداری و تحلیل آسیبپذیریها در سیستمعامل iOS

اجرای checkra1n(برای Jailbreak، در صورت نیاز)

توجه: این ابزار معمولاً در محیط گرافیکی اجرا میشود، اما در Kali Linux هم قابل نصب است.

دانلود و نصب:

wget https://assets.checkra.in/downloads/linux.sh

chmod +x linux.sh

sudo ./linux.sh

سپس دستگاه را به حالت DFU قرار دهید و عملیات Jailbreak را انجام دهید.

بهرهبرداری از exploitهای Bootrom (مثل checkm8)

این exploit معمولاً به صورت ابزار مستقل است، ولی میتوانید آن را در قالب اسکریپت یا پروژههای GitHub پیدا کنید.

جمعآوری اطلاعات باینری با strings و radare2 برای تحلیل آسیبپذیریها در فایلهای باینری:

strings /path/to/binary

radare2 /path/to/binary

تحلیل حافظه یا فایلهای dump

volatility -f memory.dmp –profile=iOSProfile info

4. حملات شبکه و Man-in-the-Middle

اجرای حمله MITM با Bettercap

sudo bettercap -iface wlan0

Sniffing ترافیک بیسیم

sudo airodump-ng wlan0mon

5. بهرهبرداری از آسیبپذیریهای برنامههای نصبشده

بهرهبرداری از آسیبپذیریهای CVE با Metasploit

search cve

use <exploit_module>

set RHOST <device_ip>

set PAYLOAD <payload_name>

run

اجرای حملات تزریق کد (Code Injection)

نمونه فرضی برای تزریق کد

curl -X POST -d “malicious_payload” http://<target_app_or_service>

6. دیگر کامندهای مفید و کاربردی

بررسی وضعیت دستگاه با idevicerestore

idevicerestore -l

# لیست حالتهای قابل بازیابی و عملیات بازیابی

نصب و راهاندازی libiOS برای بهرهبرداری

git clone https://github.com/iOSForensics/libiOS.git

cd libiOS

make

sudo make install

استخراج فایلهای پشتیبانی و فایلهای سیستمی

idevicebackup2 backup ~/backup_folder

سپس فایلهای پشتیبانی را بررسی کنید.

نکات مهم:

– تمامی این دستورات باید در محیط آزمایشگاهی و مجاز اجرا شوند.

– برای بهرهبرداری از آسیبپذیریهای خاص، نیاز است که آسیبپذیریهای شناختهشده و نسخههای مربوط را بررسی کنید.

– بهرهگیری از exploitهای Bootrom مانند checkm8، بسیار موثر است چون در سطح سختافزار قرار دارد و غیرقابل پچ است.

– همیشه آخرین نسخه ابزارها و exploitهای شناختهشده را بررسی و دانلود کنید.

نتیجهگیری

در این مقاله، پس از مروری بر معماری و آسیبپذیریهای iOS، روشهای نفوذ مختلف و ابزارهای کاربردی در Kali Linux بررسی شد. هدف از این مطالعه، افزایش سطح آگاهی در زمینه امنیت موبایل و کمک به توسعه راهکارهای مقابله با حملات است. انجام تستهای نفوذ در محیطهای کنترلشده و مجاز، نقش مهمی در کاهش ریسکهای امنیتی دارد.