در این مقاله در مورد حمله Mic-E-Mouse که تهدیدی نوین در امنیت تجهیزات بیسیم و استفاده از هوش مصنوعی برای شنود در ماوسهای گیمینگ می باشد می پردازیم.

چکیده

در دهههای اخیر، فناوریهای بیسیم در حوزه ابزارهای جانبی کامپیوتر، به ویژه ماوسهای گیمینگ، به دلیل نیازهای کاربران حرفهای و علاقمندان به بازیهای کامپیوتری، با رشد چشمگیری روبرو شدهاند. این توسعه، اما، همزمان با ظهور آسیبپذیریهای جدید، زمینهساز تهدیدات امنیتی نوین شده است. یکی از این تهدیدات، حمله Mic-E-Mouse است که با بهرهگیری از آسیبپذیریهای درونی پروتکلهای ارتباطی بیسیم، امکان کنترل و سرقت دادههای حساس را فراهم میآورد.

این مقاله به بررسی عمیق این حمله، ماهیت فنی آن، و نحوه بهرهبرداری مهاجمان میپردازد. همچنین، نقش هوش مصنوعی در شنود و تحلیل دادههای جمعآوریشده از ماوسهای گیمینگ، به عنوان تهدیدی جدید و قدرتمند، مورد بررسی قرار میگیرد.

هدف نهایی این مطالعه، آگاهیبخشی درباره خطرات احتمالی، و ارائه راهکارهای مقابلهای مبتنی بر فناوریهای نوین است.

مقدمه

در سالهای اخیر، با پیشرفت فناوریهای ارتباطی بیسیم، تجهیزات جانبی کامپیوتر، بهویژه ماوسهای گیمینگ، به سمت بهرهگیری از پروتکلهای بیسیم پیشرفته حرکت کردهاند. این دستگاهها با قابلیت تاخیر کم، دقت بالا، و امکانات پیشرفته، تجربه کاربری را دگرگون ساختهاند. اما در کنار مزایا، این فناوریها آسیبپذیریهای امنیتی جدیدی را نیز نمایان ساختهاند که میتواند منجر به نقض حریم خصوصی و اطلاعات حساس کاربران شود.

حمله Mic-E-Mouse یکی از این آسیبپذیریها است که با بهرهگیری از ضعفهای پروتکلهای بیسیم، مهاجمان را قادر میسازد کنترل دستگاه هدف را در اختیار گرفته، دادهها را تغییر دهند یا سرقت کنند. این حمله، در کنار تهدیدهای Exploit از ارتباطات بیسیم، با استفاده از فناوریهای هوش مصنوعی، به روشهای نوین شنود و تحلیل دادهها نیز منجر میشود که در ادامه به تفصیل بررسی خواهد شد.

حمله Mic-E-Mouse

بخش اول: فناوری و معماری ماوسهای گیمینگ بیسیم

1.1 – فناوریهای ارتباطی در ماوسهای گیمینگ

ماوسهای گیمینگ امروزی عمدتاً از فناوریهای بیسیم مانند بلوتوث، RF (فرکانس رادیویی) و پروتکلهای خاص شرکتهای سازنده بهره میبرند. این فناوریها، امکاناتی مانند اتصال سریعتر، تاخیر کمتر و قابلیتهای چندپروتکلی را فراهم میآورند. پروتکلهای RF، به دلیل مصرف کم انرژی و دامنه ارتباط مناسب، در بسیاری از ماوسهای حرفهای به کار رفتهاند. اما هر فناوری، با توجه به پیادهسازی و استانداردهای امنیتی، مستعد حملات خاص خود است.

1.2 – آسیبپذیریهای امنیتی در ارتباطات بیسیم

پروتکلهای بیسیم، در صورت عدم پیادهسازی صحیح، امکان سوءاستفاده مهاجمان را فراهم میکنند. ضعفهایی مانند نبود رمزنگاری قوی، عدم اعتبارسنجی صحیح Packetها و ضعف در پروتکلهای پایه، میتواند منجر به حملاتی نظیر Malicious Packet Injection، Packet Spoofing و Unauthorized Eavesdropping یا Passive Sniffing(شنود غیرمجاز) شود. در حمله Mic-E-Mouse، مهاجم با بهرهگیری از این آسیبپذیریها، میتواند کنترل دستگاه را در دست بگیرد و یا دادههای حساس را از آن استخراج کند.

حمله Mic-E-Mouse

بخش دوم: حمله Mic-E-Mouse؛ تحلیل فنی و عملیاتی

2.1 – تعریف و ماهیت حمله Mic-E-Mouse

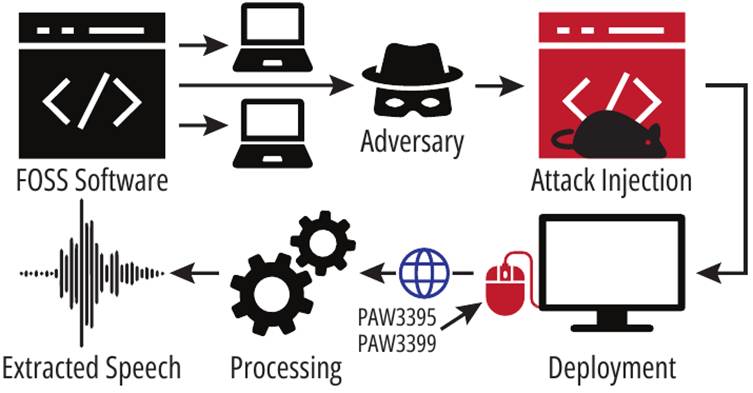

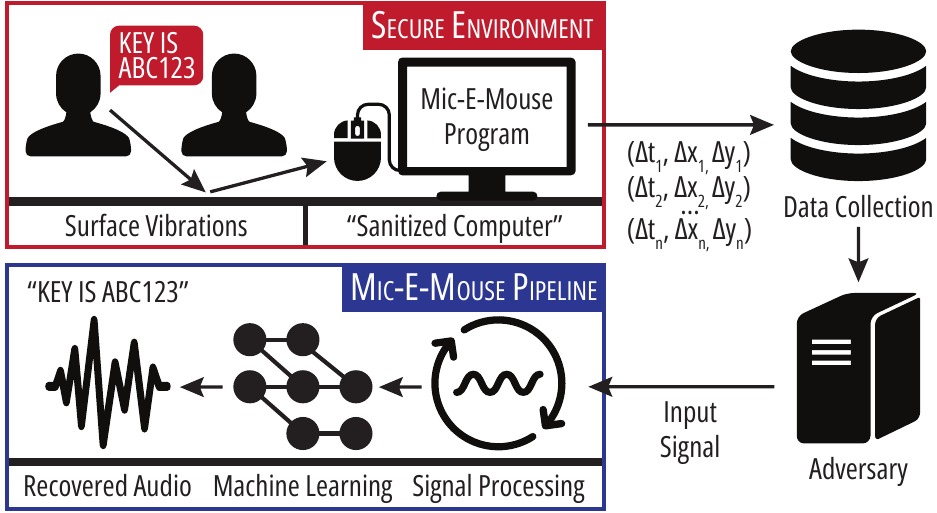

حمله Mic-E-Mouse، نوعی حمله سایبری است که بر پایه Exploit از آسیبپذیریهای درون پروتکلهای ارتباطی بیسیم در ماوسهای گیمینگ طراحی شده است. در این حمله، مهاجم با هدف قرار دادن دستگاه هدف، اقدام به تزریق بستههای مخرب میکند که میتواند منجر به کنترل کامل دستگاه، تغییر عملکرد یا سرقت دادههای حرکتی و ورودیهای کاربر شود.

2.2 – روند انجام حمله

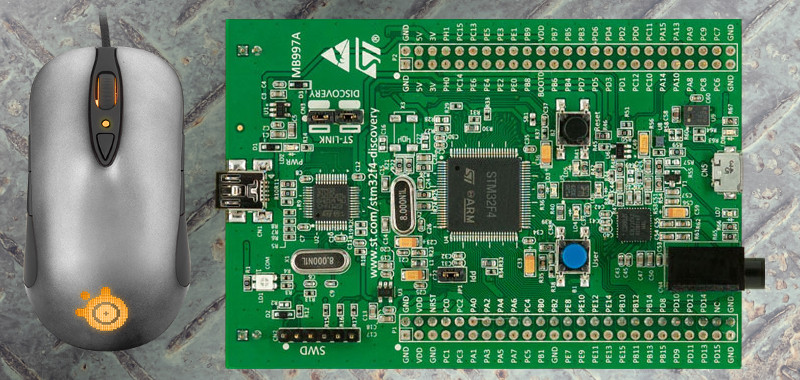

مهاجم، با استفاده از ابزارهای خاص، مانند تجهیزات SDR(Software Defined Radio)، اقدام به شنود ترافیک بیسیم میکند. پس از تحلیل پروتکلهای ارتباطی، بستههای مخرب را ساخته و به دستگاه هدف ارسال مینماید. این بستهها میتوانند شامل دستورات کنترل، کدهای تزریقی یا اطلاعات مخرب باشند. در صورت موفقیت، دستگاه در حالت هک شده قرار میگیرد و مهاجم میتواند تمامی فعالیتهای کاربر را رصد کند.

2.3 – آسیبپذیریهای فنی در حمله Mic-E-Mouse

- ضعف در رمزنگاری ارتباطات: بسیاری از ماوسهای بیسیم، از رمزنگاریهای قدیمی یا ناامن بهره میبرند که قابل نفوذ است.

- عدم اعتبارسنجی صحیح بستهها: نبود اعتبارسنجی مناسب، مهاجم را قادر میسازد بستههای مخرب را وارد سیستم کند.

- پروتکلهای ناامن و قدیمی: استفاده از پروتکلهای رمزگذاری ضعیف یا منسوخ، آسیبپذیریهایی را ایجاد میکند.

- نقش سختافزار: ضعف در طراحی سختافزار، امکان نفوذ مستقیم به دستگاه را فراهم میکند.

حمله Mic-E-Mouse

بخش سوم: فناوریهای هوشمند و شنود با هوش مصنوعی در حملات Mic-E-Mouse

3.1 – نقش هوش مصنوعی در تحلیل ترافیک بیسیم

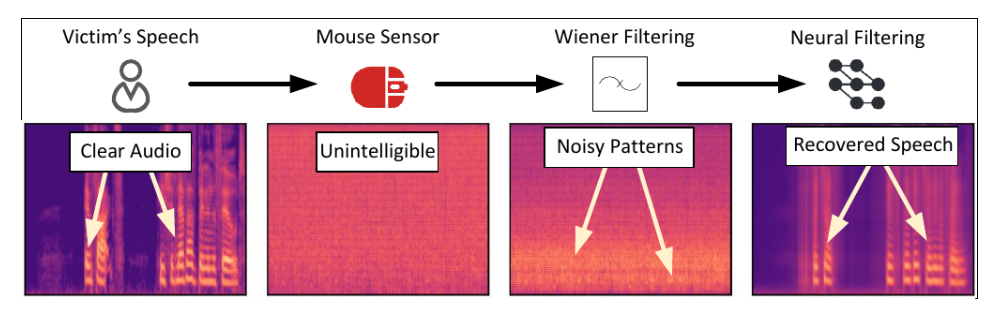

هوش مصنوعی، به ویژه الگوریتمهای یادگیری ماشین و عمیق، در تحلیل دادههای جمعآوریشده از ترافیک بیسیم، توانایی استخراج الگوهای مخرب و حساس را دارند. در حملات، مهاجمان میتوانند این فناوریها را برای تفسیر رفتار کاربر، کشف الگوهای حرکتی و پیشبینی فعالیتها بهرهبرداری کنند.

3.2 – روشهای شنود و جاسوسی توسط AI

- شناسایی الگوهای حرکتی: با تحلیل مسیرهای ماوس، میتوان رفتار کاربر را مدلسازی و تحلیل کرد.

- تبدیل دادههای بیسیم به اطلاعات حساس: با آموزش مدلهای AI بر روی دادههای جمعآوریشده، میتوان اطلاعات مهمی مانند پسورد، فعالیتهای خصوصی و رفتارهای کاربر را استخراج نمود.

- پیشبینی فرمانهای کاربر: استفاده از مدلهای پیشبینی، برای تفسیر دقیقتر ورودیهای کاربر و جاسوسی فعال از آن.

3.3 – نمونههای فناوری و ابزارهای AI در شنود

فناوریهایی مانند شبکههای عصبی عمیق، SVM(Support Vector Machine) و فیلترهای هوشمند در این حوزه کاربرد دارند. مهاجمان با آموزش این مدلها بر روی دادههای جمعآوریشده، میتوانند سیستمهای امنیتی را فریب دهند و سپرهای امنیتی را دور بزنند.

حمله Mic-E-Mouse

بخش چهارم: پیامدهای امنیتی، چالشها و راهکارهای مقابله

4.1 – پیامدهای امنیتی حمله Mic-E-Mouse و شنود AI

- سرقت اطلاعات شخصی و حساس

- کنترل کامل بر دستگاه هدف و فعالیتهای کاربر

- جاسوسی و جمعآوری دادههای خصوصی و محرمانه

- کاهش اعتماد کاربران به فناوریهای بیسیم و گیمینگ

4.2 – چالشهای مقابله با تهدیدات

- پیادهسازی فناوریهای رمزنگاری قوی در پروتکلهای بیسیم

- توسعه و بکارگیری سیستمهای تشخیص نفوذ مبتنی بر AI

- بروزرسانی منظم سختافزار و نرمافزار دستگاهها

- آموزش کاربران در زمینه امنیت بیسیم و شناخت تهدیدات

4.3 – راهکارهای فنی و عملیاتی

- استفاده از رمزنگاری پیشرفته: بهرهگیری از فناوریهای AES، WPA3، و پروتکلهای امنتر.

- پایش و تحلیل ترافیک بیسیم: با استفاده از سیستمهای هوشمند، ترافیک مشکوک شناسایی و مسدود شود.

- پچنویسی و بروزرسانی منظم: تامین امنیت سختافزارها و نرمافزارهای مرتبط.

- آموزش کاربران: افزایش سطح آگاهی درباره خطرات امنیتی و راهکارهای مقابله.

نتیجهگیری

حمله Mic-E-Mouse و بهرهگیری از فناوریهای هوش مصنوعی در شنود، تهدیدهای جدی و نوینی در حوزه امنیت تجهیزات بیسیم و دستگاههای جانبی، به ویژه ماوسهای گیمینگ، محسوب میشوند.

این حملات، با بهرهگیری از ضعفهای پروتکلهای ارتباطی و فناوریهای تحلیل داده، میتوانند حریم خصوصی کاربران را نقض کرده، و امنیت اطلاعات را به مخاطره اندازند. توسعه فناوریهای امنیتی مبتنی بر رمزنگاری قوی، سیستمهای تشخیص نفوذ هوشمند و آموزش کاربران، از جمله راهکارهای مهم در مقابله با این تهدیدات است.

آینده امنیت در عرصه فناوری بیسیم، نیازمند همکاری مستمر در تحقیق، توسعه و پیادهسازی راهکارهای نوین است تا بتوان از بروز خسارات جبرانناپذیر جلوگیری کرد.