آسیب پذیری در افزونه وردپرس King Addons به هکرها اجازه میدهد حسابهای کاربری ادمین ایجاد کنند.

یک نقص امنیتی بحرانی در افزونه وردپرس King Addons برای Elementor قرار دارد که به تازگی مورد سوءاستفاده بسیار هکرها قرار گرفته است.

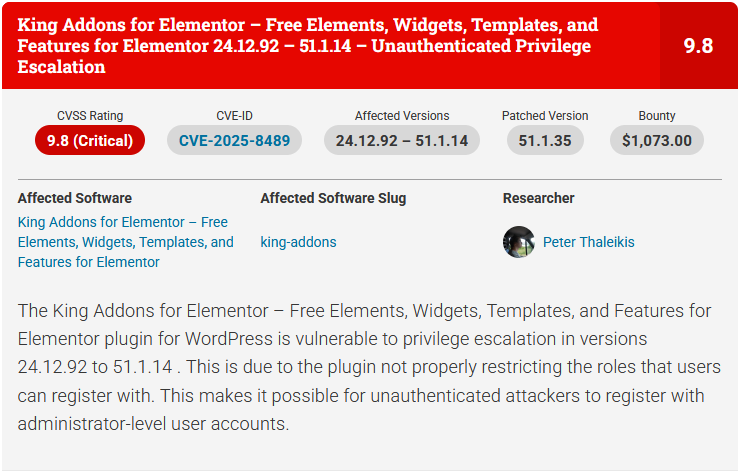

این آسیبپذیری CVE-2025-8489 (امتیاز CVSS: 9.8)، به مهاجمان اجازه میدهد تا با مشخص کردن نقش کاربر ادمین در هنگام ثبتنام، به خود امتیازات ادمین را بدهند.

این آسیبپذیری در نسخههای 24.12.92 تا 51.1.14 قرار دارد. این افزونه بیش از 10000 نصب فعال دارد.

این نقص به دلیل محدود نکردن صحیح نقشهایی است که کاربران میتوانند با آنها ثبتنام کنند. این امر باعث میشود مهاجمان غیرمجاز بتوانند با حسابهای کاربری سطح مدیر ثبتنام کنند.

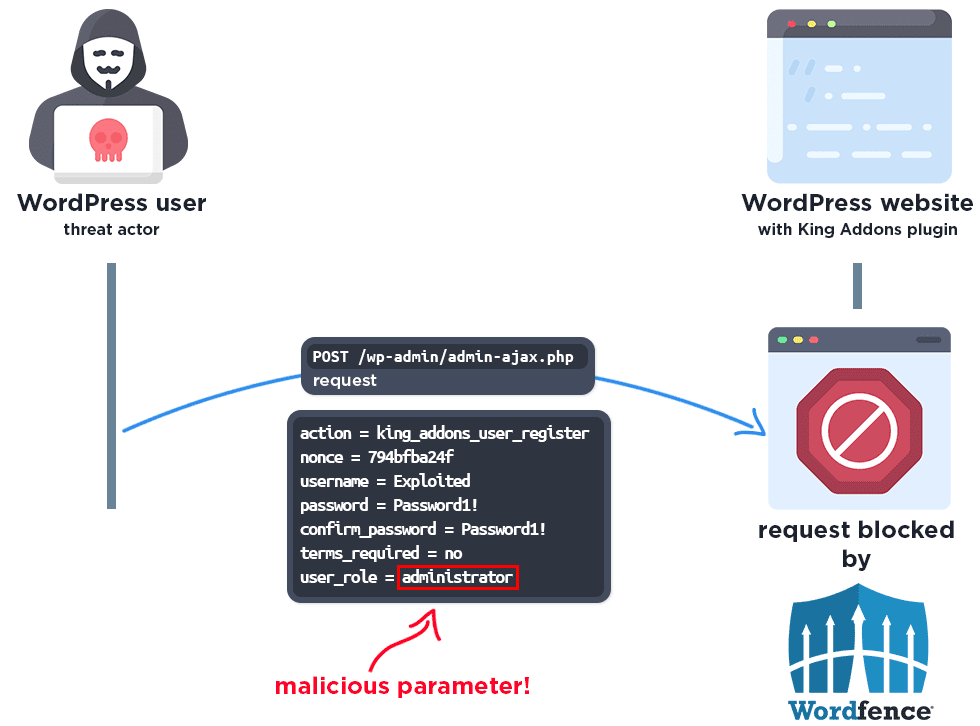

بهطور خاص، این مشکل ریشه در تابع “handle_register_ajax()” دارد که در طول ثبتنام کاربر فراخوانی میشود. اما پیادهسازی ناامن این تابع به این معنی است که مهاجمان غیرمجاز میتوانند نقش خود را بهعنوان “مدیر” در یک درخواست HTTP ساختگی به مسیر “/wp-admin/admin-ajax.php” مشخص کنند و به آنها اجازه میدهد امتیازات ادمین را کسب کنند.

جزئیات آسیبپذیری افزونه وردپرس King Addons

بررسی کد نشان میدهد که این افزونه از تابع handle_register_ajax() در کلاس Login_Register_Form_Ajax برای مدیریت ثبتنام استفاده میکند، که شامل قطعه کدهای زیر است:

// Additional fields - moved user_role here to fix undefined variable error

$user_role = isset($_POST['user_role']) ? sanitize_text_field($_POST['user_role']) : 'subscriber';

// Set user role if provided

if (!empty($user_role) && $user_role !== 'subscriber') {

$user_data['role'] = $user_role;

}

$user_id = wp_insert_user($user_data);

نگاهی دقیقتر به دادههای حمله دادههای زیر تلاشهای واقعی برای سوءاستفاده از این آسیبپذیری توسط عوامل تهدید را برجسته میکند. نمونه درخواست حمله:

POST /wp-admin/admin-ajax.php HTTP/1.1

Host: [redacted]

Content-Type: application/x-www-form-urlencoded

action=king_addons_user_register&nonce=794bfba24f&username=[redacted]&email=[redacted]%40nxploit.me&password=[redacted]&confirm_password=[redacted]&user_role=administrator&terms_required=no

سوءاستفاده موفقیتآمیز از این آسیبپذیری میتواند یک عامل مخرب را قادر سازد تا کنترل یک سایت حساس که افزونه را نصب کرده است، به دست گیرد و از دسترسی برای آپلود کد مخربی که میتواند بدافزار را ارائه دهد، بازدیدکنندگان سایت را به سایتهای مشکوک هدایت کند یا هرزنامه تزریق کند.

تاکنون بیش از 48400 تلاش برای سوءاستفاده شناسایی شده است. این حملات از آدرسهای IP زیر سرچشمه گرفتهاند:

45.61.157.120

182.8.226.228

138.199.21.230

206.238.221.25

2602:fa59:3:424::1

به مدیران وبسایت های وردپرسی توصیه میشود از اجرای آخرین نسخه افزونه وردپرس King Addons اطمینان حاصل کنند، محیطهای خود را برای هرگونه کاربر مدیر مشکوک بررسی کنند و هرگونه نشانهای از فعالیت غیرعادی را زیر نظر داشته باشند.