شرکت IBM احراز هویت LAN Manager (LM) را برای سیستم عامل های مایکروسافت ویندوز توسعه داد، اما امنیتی که ارائه میدهد امروزه قابل هک شدن است. این روش شکستن رمز عبور، آنرا به دو قسمت هفت کاراکتری با یک هش تبدیل میکند. سپس هر قطعه مجددا رمزگذاری میشود. این روش رمزنگاری به حروف کوچک و بزرگ حساس نیست، که این امر یک باگ بسیار بزرگ است.

احراز هویت LM

در رمزنگاری LM؛ کل رشته رمز، به حروف بزرگ تبدیل میشود. بنابراین وقتی مهاجم هرگونه حملهای مانند brute force یا dictionary attack را اعمال میکند، میتواند از احتمال استفاده از حروف کوچک جلوگیری کند. کلیدی که برای رمزگذاری استفاده میشود DES 56 بیتی است که اکنون به راحتی قابل شکستن است.

احراز هویت NTLM

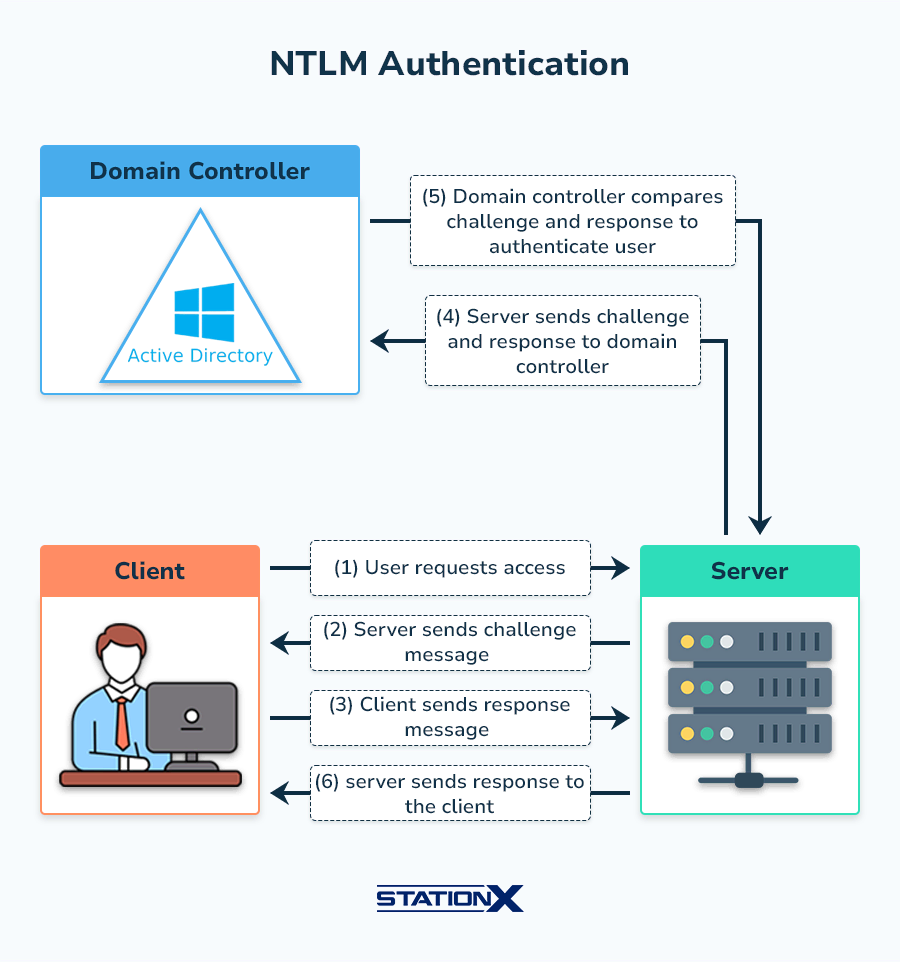

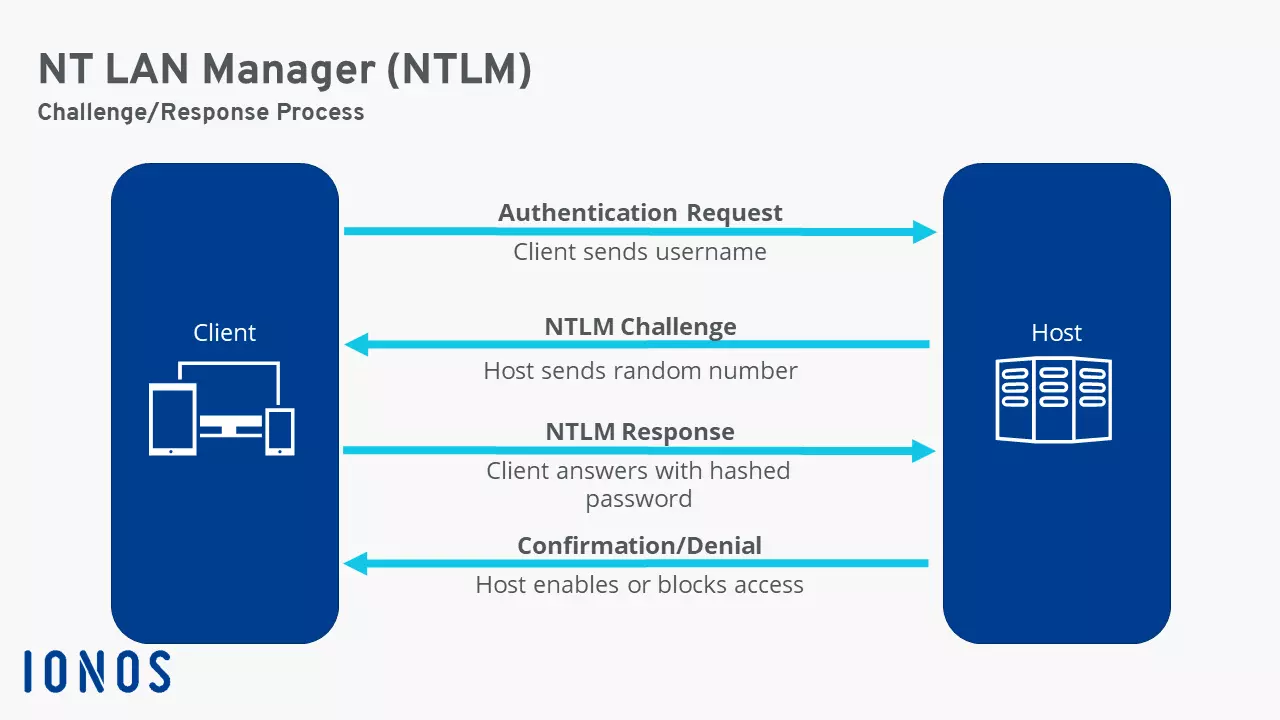

LM در ابتدا بسیار ناامن بود اما NTLM authentication باعث ایمن تر شدن سیستم ها شد. وقتی ویندوز یک رمز عبور را ذخیره میکند، NTLM رمز عبور را رمزگذاری کرده و هش آن را ذخیره میکند و رمز عبور واقعی را دور میریزد. اساس آن یک مکانیسم challenge-response است که از سه جزء تشکیل شده است؛ nonce، response و authentication.

احراز هویت LM

علاوه بر این، نام کاربری که یک رشته عددی ۱۶ بایتی تصادفی به نام nonce است را تولید و آنرا به سمت سرور ارسال میکند. اکنون، کلاینت nonce را با استفاده از هش رمز عبور رمزگذاری کرده و نتیجه را به سرور برمیگرداند. این مرحله به عنوان response شناخته میشود.

سپس این سه جزء (nonce، response و authentication) به کنترلکننده دامنه ارسال میشود. کنترلکننده دامنه هش رمز عبور را از دیتابیس SAM بازیابی میکند. علاوه بر این، nonce و response را بررسی میکند و اگر مطابقت داشته باشند، احراز هویت موفقیتآمیز است.

احراز هویت LM

علاوه بر این، نحوهی کار NTLM v1 و NTLM v2 مشابه است. به عنوان مثال، NTLM v1 از MD4 برای هش کردن استفاده میکند، در حالی که NTLM v2 از MD5 استفاده میکند. علاوه بر این، NTLM v1 دارای طول C/R برابر با 56 بیت + 56 بیت + 16 بیت است، در حالی که NTLM v2 از 128 بیت استفاده میکند. در مورد الگوریتم C/R، NTLM v1 از DES (حالت ECB) استفاده میکند، در حالی که NTLM v2 به HMAC_MD5 متکی است. در نهایت، NTLM v1 دارای طول مقدار C/R برابر با 64 بیت + 64 بیت + 64 بیت است، در حالی که NTLM v2 از 128 بیت استفاده میکند.

احراز هویت LM

مایکروسافت الگوریتم ویندوز ۱۰ نسخه ۱۶۰۷ را تغییر داد و الگوریتم رمزنگاری RC4 با AES جایگزین شد. این تغییر، تمام ابزارهای استخراجی که مستقیماً به SAM برای استخراج هشها دسترسی داشتند را منسوخ کرد. برخی از ابزارها بهروزرسانی شدهاند و روش رمزگذاری جدید را به درستی مدیریت میکنند. اما برخی دیگر قادر به ادامه کار نبودند.