نوع جدیدی از حمله RowHammer کشف شده است که بر روی حافظههای DDR5 ساخت شرکت SK Hynix کره جنوبی تمرکز دارد. این نوع حمله که نام آن Phoenix (با شناسه CVE-2025-6202 و امتیاز CVSS برابر با 7.1 است) است، توانایی عبور از مکانیزمهای پیشرفته حفاظت را دارد که به منظور مقابله با چنین حملاتی طراحی شدهاند.

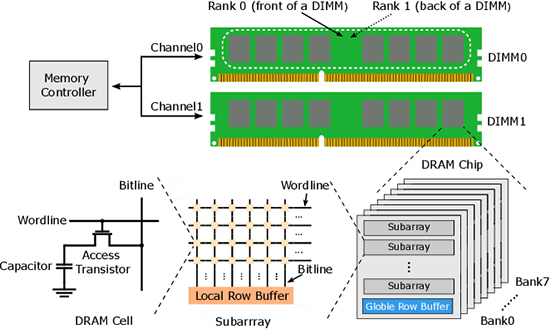

حمله RowHammer نوعی آسیبپذیری سختافزاری است که در آن، تکرار دسترسی به یک ردیف حافظه در یک تراشه DRAM، میتواند منجر به تغییر بیتها در ردیفهای مجاور شده و در نتیجه، دادهها آسیب می بینند. این آسیبپذیری میتواند توسط مهاجمان برای دسترسی غیرمجاز به اطلاعات، افزایش سطح دسترسی یا حتی حملاتی نظیر DDoS مورد سوءاستفاده قرار گیرد.

هک سیستم بوسیله RAMهای DDR5

با توجه به افزایش نیاز به چگالی بیشتر در تولید تراشههای DRAM، احتمال آسیبپذیری آنها در برابر RowHammer نیز افزایش یافته است. از طرف دیگر هر چه اندازه ویژگیهای فنی تراشه کاهش یابد، تعداد فعالسازیهای لازم برای تحریک تغییر بیت نیز کاهش مییابد.

چیپهای جدیدتر بیشتر در معرض این آسیبپذیری هستند و این حساسیت به متغیرهای مختلفی مانند دما، ولتاژ، الگوهای داده، الگوهای دسترسی به حافظه، و سیاستهای کنترل حافظه بستگی دارد.

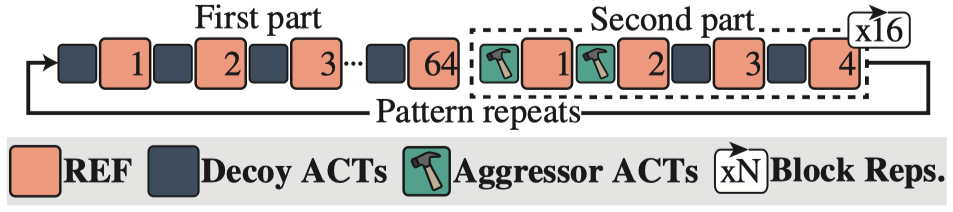

از جمله روشهای مقابله با این حملات، میتوان به Error Correction Code (ECC) و Target Row Refresh (TRR) اشاره کرد، اما این روشها در برابر حملات پیچیدهتری مانند TRRespass، SMASH، Half-Double و Blacksmith کارایی ندارند.

هک سیستم بوسیله RAMهای DDR5

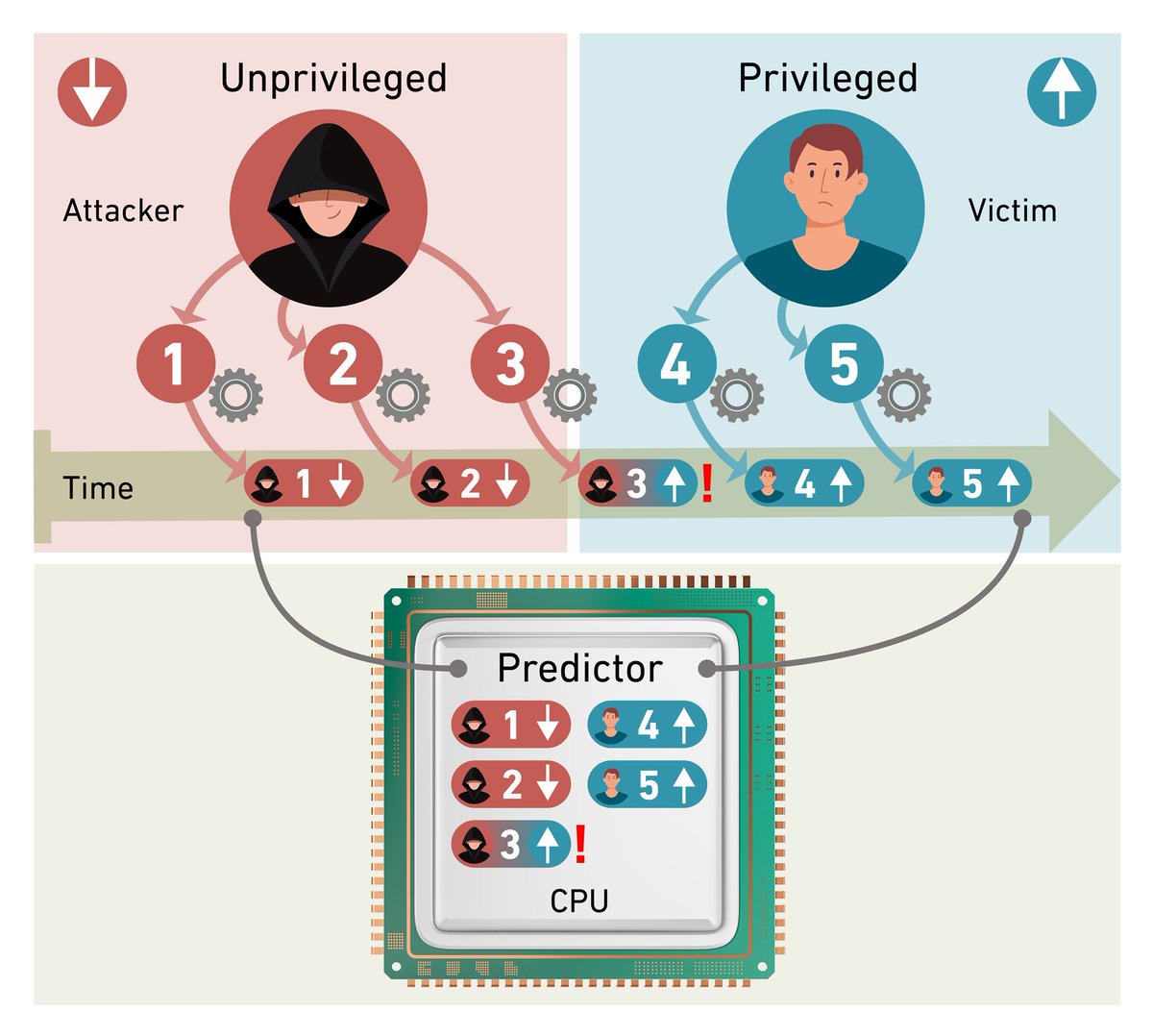

امکان عبور از مکانیزمهای پیشرفته TRR در حافظه DDR5 وجود دارد. این موضوع منجر به اولین حمله ارتقاء امتیاز دسترسی (privilege escalation) بر روی سیستمهای دسکتاپ عادی با حافظه DDR5 در مدت زمان تنها 109 ثانیه شده است. در این حمله، با بهرهگیری از ضعف در نمونهگیریهای دورهای ریفرش، میتوان بیتها را در تمام ۱۵ تراشه DDR5 که بین سالهای ۲۰۲۱ تا ۲۰۲۴ تولید شدهاند، تغییر داد.

سناریوهای بالقوه بهرهبرداری از این تغییرات بیت، شامل هدف قرار دادن کلیدهای RSA-2048 در ماشین مجازی برای شکستن احراز هویت SSH و همچنین استفاده از فایل اجرایی sudo برای افزایش سطح دسترسی و رسیدن به سطح ریشه (root) است.

پیشنهاد می شود که به دلیل عدم توانایی بروزرسانی دائمی این تراشهها، این آسیبپذیریها برای سالهای آینده باقی خواهند ماند.

هک سیستم بوسیله RAMهای DDR5

دو حمله RowHammer دیگر به نامهای OneFlip و ECC.fail را یافت شده است. حمله OneFlip بر تغییر یک بیت برای تغییر وزنهای شبکههای عصبی عمیق تمرکز دارد، در حالی که ECC.fail اولین حمله کامل است که بر روی سرورهای DDR4 با حافظه ECC کار میکند و با دقت، بیتهای RowHammer را در مکانهای خاصی فعال میسازد تا محافظتهای ECC را دور بزند.

بر خلاف رایانههای شخصی، سرورها دارای حفاظتهای اضافی در مقابل سرقت دادههای حافظه (مانند حملات RowHammer یا تغییر بیتهای ناشی از پرتوها) هستند که در قالب کدهای تصحیح خطا (error correcting codes) قرار دارند. این کدها میتوانند تغییرات بیت در حافظه را شناسایی کنند و حتی در صورت نیاز، آنها را تصحیح کنند. اما حمله ECC.fail این حفاظتها را با دقت و حسابشده دور میزند، و با فعالسازی دقیق تغییر بیتهای RowHammer در مکانهای خاص حافظه، مانع از تاثیر این کدها میشود.

هک سیستم بوسیله RAMهای DDR5