در دنیای فناوری اطلاعات، امنیت زیرساختهای حیاتی سازمانها اهمیت زیادی دارد. یکی از مهمترین و حساسترین اجزای این زیرساختها، Active Directory (AD) است که نقش کلیدی در مدیریت هویت، دسترسیها و سیاستهای امنیتی سازمان ایفا میکند. نفوذ و سوءاستفاده از AD میتواند کنترل کامل بر شبکه، سرقت دادهها و اختلال در عملیات سازمان را به همراه داشته باشد.

در این مقاله، به صورت تخصصی و با جزئیات، روشهای هک کردن Active Directory، آسیبپذیریهای موجود، ابزارهای مورد استفاده و تکنیکهای پیشرفته حمله را بررسی میکنیم. هدف از این مقاله، شناخت عمیق آسیبپذیریها و ارتقاء سطح دفاعی سازمانها در مقابل حملات سایبری است.

روشهای هک Active Directory

بخش 1: مفاهیم پایه و آسیبپذیریهای Active Directory

1.1 ساختار و اجزای Active Directory

Active Directory یک سرویس دایرکتوری است که بر پایه پروتکلهای LDAP و Kerberos ساخته شده است. اجزای اصلی آن عبارتند از:

Domain Controllers (DCs): سرورهای مدیریتکننده که وظیفه نگهداری و ارائه اطلاعات دایرکتوری را بر عهده دارند.

Organizational Units (OUs): ساختارهای منطقی برای گروهبندی کاربران و دستگاهها.

Users و Groups: حسابهای کاربری و گروههای دسترسی.

Group Policies: سیاستهای امنیتی و تنظیمات مرکزی.

1.2 آسیبپذیریها و نقاط ضعف

حسابهای امتیاز بالا (Privileged Accounts): بزرگترین هدف مهاجمان هستند.

پروتکلهای ناامن: NTLM و SMBv1، آسیبپذیرند و باید غیرفعال شوند.

پیکربندی نادرست: سیاستهای ضعیف، عدم محدودیت در حسابها و دسترسیهای غیرمحدود.

نقصهای نرمافزاری: آسیبپذیریهای شناختهشده در سرویسهای مرتبط با AD، مانند CVE-2020-1472 (ZeroLogon) یا CVE-2019-0708 (BlueKeep).

بخش 2: تکنیکها و روشهای هک کردن Active Directory

در این بخش، به تفصیل و با جزئیات، روشهای رایج و پیشرفته حمله بررسی میشود. هر روش شامل شرح، مراحل اجرا، ابزارهای مورد استفاده و پیشنیازهای لازم است.

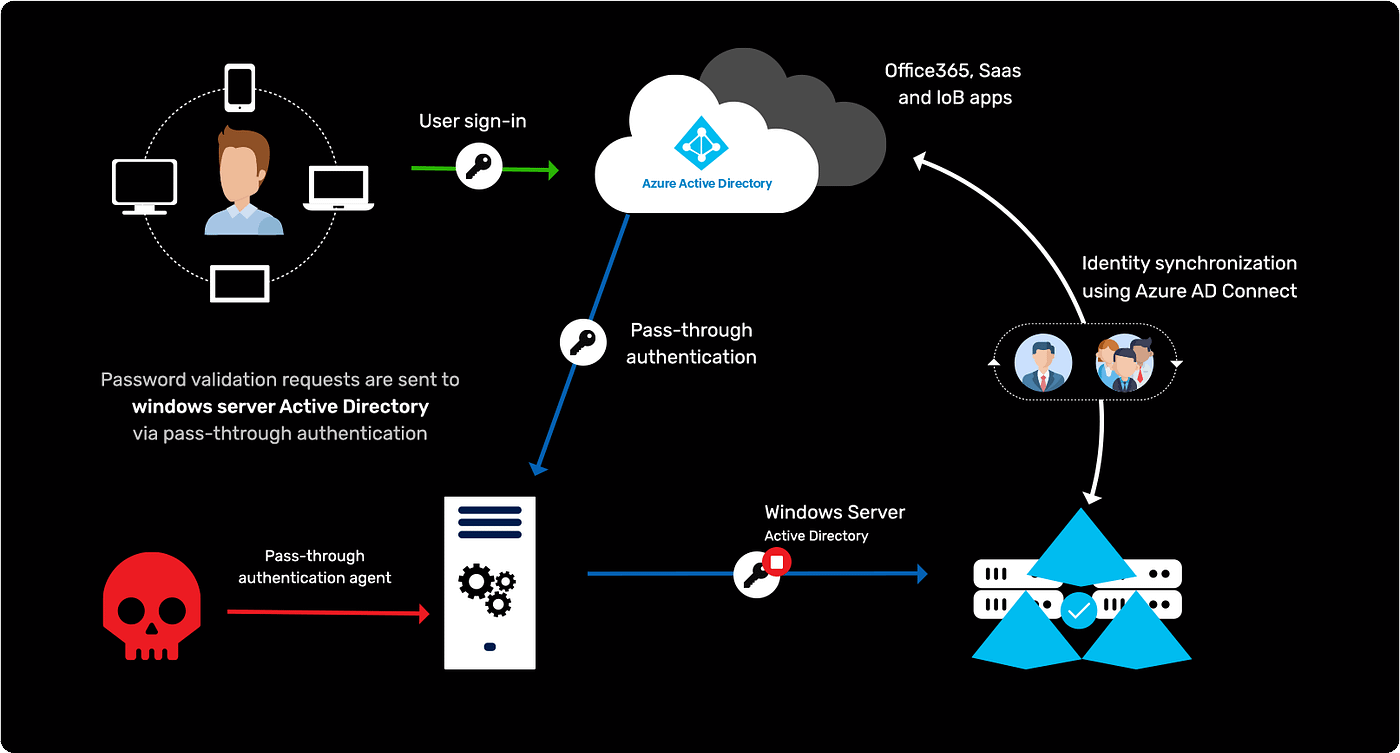

2.1 حمله Pass-the-Hash (PtH)

شرح: در این حمله، مهاجم با داشتن hash عبور (NTLM hash) حساب کاربری، میتواند بدون نیاز به رمز عبور، وارد سیستمها و سرویسهای مختلف شود. این روش یکی از رایجترین و موثرترین تکنیکهای نفوذ است.

مراحل اجرا:

نفوذ اولیه: مهاجم به یک سیستم داخل دامنه دسترسی پیدا میکند (از طریق آسیبپذیری، فیشینگ، یا نفوذ قبلی).

جمعآوری hashها: با ابزارهایی مانند Mimikatz، hashهای NTLM استخراج میشود.

استفاده از hash: مهاجم با ابزارهایی مانند psexec.py از مجموعه Impacket، hash را به عنوان اعتبارنامه در سیستمهای دیگر استفاده میکند و عملیات مخرب انجام میدهد.

پیشنیازها:

دسترسی اولیه به یکی از سیستمهای داخل دامنه.

عدم استفاده از سیاستهای امن مانند محدود کردن امتیازهای admin و فعالسازی ویژگیهای امنیتی.

*پیش تر مقاله ای در مورد حمله Pass-the-Hash (PtH) در سایت قرار گرفته است که در لینک زیر می توانید آنرا مطالعه فرمایید:

2.2 حمله Golden Ticket

شرح: این حمله بر پایه آسیبپذیری Kerberos استوار است. مهاجم با ساختن یک Ticket جعلی (Golden Ticket) که اعتبار آن را کنترل میکند، میتواند به منابع دامنه دسترسی نامحدود داشته باشد.

مراحل اجرا:

نفوذ اولیه: مهاجم باید به یک سیستم با حسابهای امتیاز بالا دسترسی پیدا کند.

جمعآوری کلیدهای KRBTGT: با نفوذ به یک سیستم، کلیدهای رمزنگاری مربوط به حساب KRBTGT (که نقش امضای Ticketهای Kerberos دارد) استخراج میشود.

ساخت Golden Ticket: با ابزار Mimikatz، یک Ticket جعلی ساخته میشود که شامل امتیازات دلخواه است.

استفاده از Ticket: مهاجم با وارد کردن این Ticket در سیستم، هویت جعلی خود را در شبکه تثبیت میکند و به منابع دسترسی پیدا میکند.

پیشنیازها:

کنترل بر حسابهای امتیاز بالا یا نفوذ به سیستمهای دارای دسترسی مدیریت Kerberos.

2.3 حمله Silver Ticket

شرح: این تکنیک بر پایه ساختن Ticketهای سرویس (TGS) جعلی است. برخلاف Golden Ticket، در این حالت مهاجم تنها Ticket مربوط به سرویس خاص را جعل میکند.

مراحل اجرا:

جمعآوری کلیدهای سرویس: از سیستمهایی که کلیدهای سرویس در اختیار دارند، استخراج میشود.

ساخت TGS جعلی: با ابزار Mimikatz، Ticket جعلی ساخته میشود.

استفاده: مهاجم این Ticket را در درخواستهای Kerberos برای دسترسی به سرویسهای خاص استفاده میکند.

پیشنیازها:

دسترسی به کلیدهای سرویس یا نفوذ به سیستمهای مرتبط.

2.4 حمله Kerberoasting

شرح: مهاجم با درخواست Ticket سرویسدار (TGS) برای حسابهای سرویس (مانند SQL Service، IIS و…)، Hash آنها را استخراج میکند و در صورت ضعیف بودن رمزعبور، به آن دسترسی مییابد.

مراحل اجرا:

درخواست TGS: با ابزارهای مانند PowerView یا Impacket، درخواست TGS برای حسابهای سرویس میدهد.

کشف Hash: با استخراج Ticketها و تحلیل آنها (با Hashcat یا John the Ripper)، رمزهای ضعیف کشف میشود.

استفاده مجدد: در صورت نیاز، با استفاده از Hashهای کشفشده، وارد سیستم میشود.

پیشنیازها:

دسترسی اولیه به حساب کاربری در دامنه.

2.5 حمله DCSync

شرح: مهاجم با بهرهبرداری از قابلیت DCSync در Active Directory، قادر است اطلاعات حساس مانند password hashes حسابهای مدیر را سرقت کند، بدون نیاز به ورود مستقیم به سیستمهای کلاینت.

مراحل اجرا:

نفوذ اولیه: دسترسی به حسابهای دارای امتیاز بالا یا نفوذ به سیستمهای مدیر.

اجرای DCSync: با ابزار Mimikatz، از طریق اجرای دستورات خاص، اطلاعات مربوط به حسابها استخراج میشود.

استفاده: hashes استخراجشده برای نفوذهای بعدی، مانند PtH، به کار میروند.

پیشنیازها:

اجرای دستورات با امتیازهای سطح بالا در کنترل دامنه.

2.6 بهرهبرداری از آسیبپذیریهای شناختهشده (CVE)

مهاجمان با بهرهبرداری از آسیبپذیریهای شناختهشده در سرویسهای مرتبط، کنترل کامل دامنه را در مدت زمان کوتاهی به دست میآورند:

CVE-2020-1472 (ZeroLogon): آسیبپذیری در فرآیند Netlogon، که امکان اجرای کد از راه دور و غیرمجاز را فراهم میکند.

CVE-2019-0708 (BlueKeep): آسیبپذیری RDP، که در صورت بهرهبرداری، مهاجم کنترل کامل سیستم هدف را به دست میآورد.

روشهای هک Active Directory

بخش 3: ابزارهای مورد استفاده در حمله به Active Directory

Mimikatz: قدرتمندترین ابزار برای استخراج Hash، ساخت Ticketهای جعلی، اجرای DCSync و سایر حملات Kerberos.

Impacket: مجموعهای از اسکریپتهای پایتون برای حملات PtH، Kerberoasting، DCSync و اجرای دستورات در سیستمهای راه دور.

BloodHound: ابزار تحلیل گراف برای بررسی ساختار روابط و مسیرهای حمله در AD.

PowerSploit و PowerView: برای جمعآوری اطلاعات، اجرای عملیاتهای نفوذ و تحلیل ساختار AD.

CrackMapExec: ابزار چندمنظوره برای ارزیابی امنیتی و اجرای حملات دستهجمعی.

بخش 4: نکات کلیدی و استراتژیهای مهاجم برای نفوذ به AD

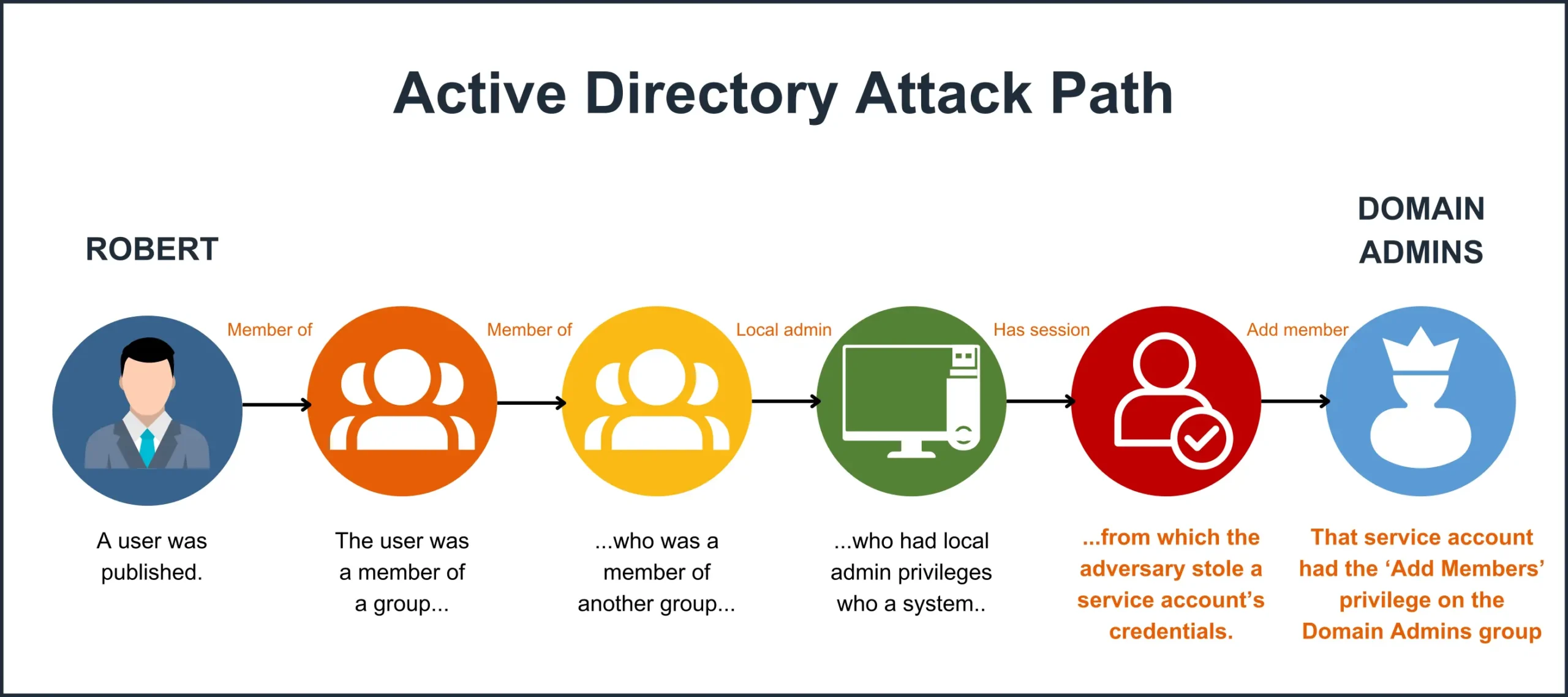

جمعآوری اطلاعات اولیه: با بهرهگیری از ابزارهای Recon و enumeration، ساختار شبکه و مسیرهای ضعف را شناسایی میکنند.

ایجاد دسترسی اولیه: از طریق فیشینگ، آسیبپذیریهای نرمافزاری، یا حملات بر پایه ضعفهای پیکربندی، وارد شبکه میشوند.

تسلط بر حسابهای امتیاز بالا: با بهرهبرداری از آسیبپذیریها، استخراج Hash یا ساخت Ticket جعلی، کنترل کامل بر سیستمهای دامنه را به دست میآورند.

پنهانکاری و پیشگیری از کشف: با استفاده از تکنیکهای امضای جعلی، مخفیکاری، و تغییر رفتار، فعالیتهای مخرب را پنهان میکنند.

استفاده از lateral movement: برای گسترش نفوذ و کنترل بیشتر بر شبکه.

روشهای هک Active Directory

بخش 5: نتیجهگیری و راهکارهای مقابله

در حالی که این مقاله به عنوان راهنمایی برای شناخت و درک تکنیکهای هک AD نگاشته شده است، مهم است بدانید که هر نوع نفوذ، در صورت سوءاستفاده، جرم محسوب میشود و باید در قالب آموزش و پژوهشهای امنیتی و با مجوزهای قانونی استفاده شود.

برای مقابله مؤثر با این تهدیدات، سازمانها باید سیاستهای امنیتی سختگیرانه، پیادهسازی فناوریهای نظارتی و کنترل، آموزش مداوم کارکنان، و بهروزرسانی مداوم نرمافزارها و سیستمها را در اولویت قرار دهند.

جمعبندی

حملات به Active Directory، با بهرهگیری از آسیبپذیریهای نرمافزاری، پیکربندی نادرست، و ضعفهای انسانی، بسیار پیچیده و متنوع است. شناخت روشهای مهاجم، ابزارهای مورد استفاده، و تکنیکهای پیشرفته، کلید توسعه استراتژیهای دفاعی کارآمد است.

در پایان، تاکید میشود که امنیت واقعی، نتیجه پیادهسازی لایههای مختلف دفاع، آموزش مستمر، و پاسخ سریع به تهدیدات است.

روشهای هک Active Directory