در ابزار پرطرفدار و معروف WinRAR آسیب پذیری Zero-Day کشف شده است.

آسیب پذیری در WinRAR از نوع Zero-Day میباشد. قابلیت و توانایی این Exploit باعث شده که اکثر کارشناسان امنیت اطلاعات و تحلیلگران امنیت سایبری در این زمینه سخن به میان آورند.

آسیبپذیری از نوع path traversal می باشد، که از طریق داده های جایگزین فعال میشود و بر چندین مؤلفه، از جمله ابزارهای خط فرمان ویندوز WinRAR، UnRAR.dll و UnRAR تأثیر میگذارد.

آسیب پذیری در WinRAR

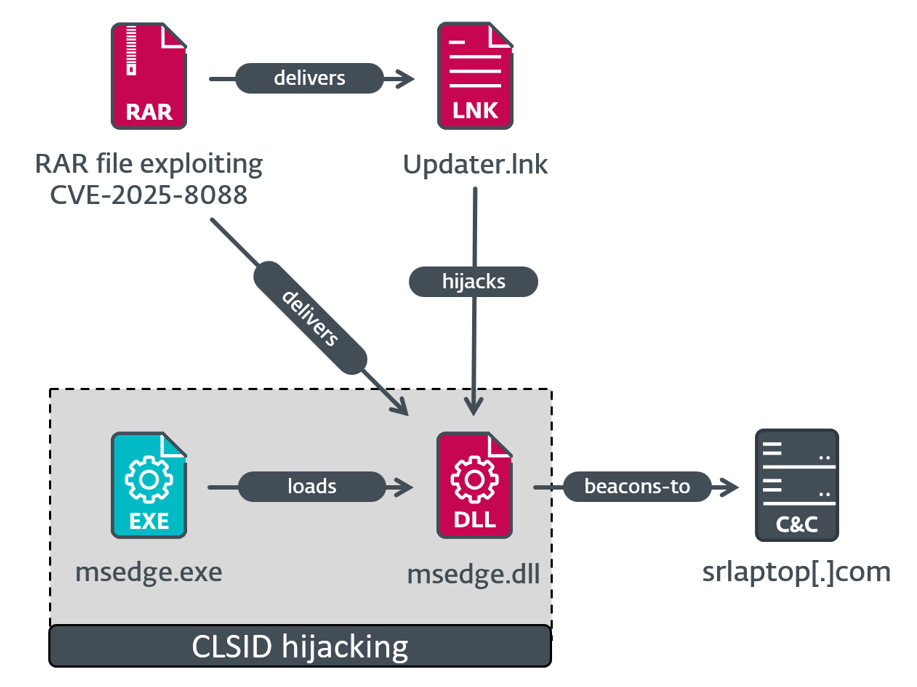

مهاجمان با ایجاد فایل های rar که بیخطر به نظر میرسند، DLLها و فایلهای LNK مخرب را که در دایرکتوریهای سیستم مستقر میشوند را پنهان میکنند و امکان پایداری و اجرای کد از راه دور را برای هکر فراهم میکنند.

از ایمیلهای فیشینگ هدفمند برای هدف قرار دادن شرکتهای مالی، تولیدی، دفاعی و لجستیکی استفاده شده است. این ایمیلها حاوی درخواستهای شغلی با پیوستهای فایل RAR بودند.

شناسه ی این آسیب پذیری CVE-2025-8088 می باشد. جزئیات پشت این آسیب پذیری نشان میدهد که هکرها چقدر خلاق شدهاند و ابزارهای روزمره را به سلاحهای سایبری تبدیل میکنند!

آسیب پذیری در WinRAR

CVE-2025-8088 (CVSS 8.4) یک آسیبپذیری پیمایش مسیر است که نسخههای ویندوز WinRAR و ابزارهای مرتبط مانند UnRAR.dll و نسخه portable آن را تحت تأثیر قرار میدهد. این نقص ناشی از نحوه پردازش جریانهای داده جایگزین (ADSes) توسط WinRAR در فایلهای آرشیوی خاص است.

با جاسازی فایل های مخرب در ADSes و دستکاری مسیرهای فایل، یک مهاجم میتواند WinRAR را فریب دهد تا فایلها را خارج از دایرکتوری مورد نظر کاربر استخراج کند. این بدان معناست که یک فایل RAR به ظاهر بیضرر میتواند فایلهای خطرناک (مانند DLLهای مخرب یا لینکهای اجرایی) را در مکانهای حساس سیستم مانند پوشه راهاندازی ویندوز قرار دهد، جایی که آنها به طور خودکار هنگام ورود به سیستم اجرا میشوند.

آسیب پذیری در WinRAR

کدام نسخههای WinRAR تحت تأثیر قرار میگیرند؟

تمام نسخههای WinRAR تا نسخه ۷.۱۲ و حتی خود آن، در برابر CVE-2025-8088 آسیبپذیر هستند.

این بهرهبرداری اولین بار چه زمانی مشاهده شد؟

بهرهبرداری در سطح وسیع از ۱۸ ژوئیه ۲۰۲۵ آغاز شده است.

نحوه عملکرد این بهرهبرداری

در نگاه اول، به نظر میرسد که محتویان فایل rar حاوی یک فایل بیضرر است، که اغلب چیزی شبیه به یک فایل معمولی یا داکیومنت برنامه است. با این حال، چندین ورودی ADS مخرب از دید کاربر پنهان هستند، برخی حاوی داده واقعی و برخی دیگر پر از دادههای ساختگی برای منحرف کردن توجه از تهدید واقعی می باشد.

وقتی قربانی فایل rar را استخراج میکند:

- DLL های مخرب ممکن است در %TEMP% یا %LOCALAPPDATA% قرار گیرند.

- فایلهای .lnk ساخته شده در پوشه Startup قرار می گیرند.

- با اطمینان از اجرای خودکار payloadها هنگام راهاندازی مجدد، دسترسی برای هکر حاصل میشود.

آسیب پذیری در WinRAR

مهاجمان از توالیهای path traversal بدین شکل(..) در مسیرهای ADS استفاده میکنند تا فایلها را مجبور به قرار دادن در دایرکتوریهای ناخواسته کنند. WinRAR هشدارهایی در مورد مسیرهای نامعتبر نمایش میدهد، اما مهاجمان عمداً خطاهایی را که به نظر بیخطر میرسند، اضافه میکنند تا ورودیهای مشکوک را در لیست طولانی از پیامهای استخراج پنهان کنند.

آسیب پذیری در WinRAR

چه کسی پشت این حملات است؟

استفاده از آسیب پذیری CVE-2025-8088 توسط RomCom انجام می شود که با نامهای Storm-0978، Tropical Scorpius و UNC2596 نیز شناخته میشود. این گروه به خاطر جاسوسی سایبری و عملیات با انگیزه مالی شناخته شده است و سابقه سوءاستفاده از آسیب پذیری های Zero-Day را در لیست خود دارد.

آسیب پذیری در WinRAR

برخی از کارهای قبلی RomCom شامل موارد زیر بودهاند:

- CVE-2023-36884 در مایکروسافت ورد (2023)

- یک حمله زنجیرهای با استفاده از CVE-2024-9680 در فایرفاکس و CVE-2024-49039 در ویندوز (2024)

گروه هکری Paper Werewolf یا همان Tropical Scorpius سابق به همراه گروه RomCom که این آسیب پذیری را کشف کرده است، از آن برای هدف قرار دادن سازمانها استفاده میکنند. این گروه هکری روسی است.

توسط لینک زیر میتوانید با مراجعه به وبسایت اصلی این نرم افزار ؛ جدیدترین نسخه ی WinRAR را متناسب با سیستم عامل خود نصب نمایید .

https://www.win-rar.com/download.html

چرا CVE-2025-8088 نیاز به توجه فوری دارد؟

ابزارهای بایگانی فایل مانند WinRAR در محیطهای شخصی و سازمانی همه جا هستند. آسیبپذیری در چنین نرمافزاری به ویژه خطرناک است زیرا:

- با استخراج یک فایل rar ساده اجرا می شود.

- میتواند محل های مهم سیستم با درجه اعمیت بالا مانند پوشه های سیستمی و Startup را برای اجرای کد هدف قرار دهد.

علاوه بر این، این اولین باری نیست که WinRAR با آسیبپذیریهای شدید مواجه میشود – CVE-2023-38831 در سال 2023 توسط چندین APT به شدت مورد سوء استفاده قرار گرفت. تکرار چنین نقصهایی بر اهمیت بهروزرسانی حتی ابزارهای به ظاهر اساسی تأکید میکند.

چگونه در برابر CVE-2025-8088 محافظت شویم؟

فوراً بهروزرسانی کنید

اگر سازمان شما از نرمافزاری استفاده میکند که به UnRAR.dll متکی است، مطمئن شوید که آن وابستگیها نیز بهروزرسانی شدهاند.

آگاهی در مورد فیشینگ هدفمند، بهویژه در مورد درخواستهای شغلی یا پیوستهای با مضمون CV را تقویت کنید.

به کاربران آموزش های لازم را بدهید. به آنها بیاموزید تا قبل از باز کردن فایل های فشرده مانند rar یا zip، مشروعیت فرستنده را تأیید کنند.

مسیرهای استخراج بایگانی را محدود و بررسی کنید.

با پیکیربندی درست، دسترسی های نوشتن بر روی پوشه های استخراج شده از فایل rar یا zip را محدود کنید

در صورت امکان، اجرا را از پوشههای موقت مسدود کنید.

شاخصهای نفوذ(IOCs) را زیر نظر بگیرید.

به دنبال فایلهای .lnk غیرمنتظره در دایرکتوریهای راهاندازی باشید.

DLLهای ناشناخته را در %TEMP% یا %LOCALAPPDATA% بررسی کنید.

اتصالات شبکه خروجی به دامنههای مشکوک را بررسی کنید.

شاخصهای نفوذ (IOC)

شاخصهای نفوذ (IOC) مرتبط با بهرهبرداری از آسیبپذیری CVE-2025-8088 شامل موارد زیر است.

فایلهای مخرب:

Adverse_Effect_Medical_Records_2025.rar

SHA-1: 371A5B8BA86FBCAB80D4E0087D2AA0D8FFDDC70B

LNK/Agent.AJN, Win64/Agent.GPM

cv_submission.rar

SHA-1: D43F49E6A586658B5422EDC647075FFD405D6741

LNK/Agent.AJN, Win64/Agent.GPM

Eli_Rosenfeld_CV2 – Copy (10).rar

SHA-1: F77DBA76010A9988C9CEB8E420C96AEBC071B889

Win64/Agent.GMQ

Datos adjuntos sin título 00170.dat

SHA-1: 676086860055F6591FED303B4799C725F8466CF4

LNK/Agent.AJN, Win64/Agent.GPM

JobDocs_July2025.rar

SHA-1: 1F25E062E8E9A4F1792C3EAC6462694410F0F1CA

LNK/Agent.AJN, Win64/TrojanDownloader.Agent.BZV

Recruitment_Dossier_July_2025.rar

SHA-1: C94A6BD6EC88385E4E831B208FED2FA6FAED6666

LNK/Agent.AJN, Win64/TrojanDownloader.Agent.BZV

install_module_x64.dll

SHA-1: 01D32FE88ECDEA2B934A00805E138034BF85BF83

Win64/Agent.GNV (MeltingClaw)

msedge.dll

SHA-1: AE687BEF963CB30A3788E34CC18046F54C41FFBA

Win64/Agent.GMQ (Mythic agent)

Complaint.exe

SHA-1: AB79081D0E26EA278D3D45DA247335A545D0512E

Win64/TrojanDownloader.Agent.BZV (RustyClaw)

ApbxHelper.exe

SHA-1: 1AEA26A2E2A7711F89D06165E676E11769E2FD68

Win64/Agent.GPM (SnipBot variant) SHA-1: AB79081D0E26EA278D3D45DA247335A545D0512E

Win64/TrojanDownloader.Agent.BZV (RustyClaw)

ApbxHelper.exe

SHA-1: 1AEA26A2E2A7711F89D06165E676E11769E2FD68

Win64/Agent.GPM (SnipBot variant)

زیرساخت سرور C2 در این آسیب پذیری به شرح زیر است:

162.19.175[.]44 – gohazeldale[.]com – OVH SAS – MeltingClaw C2

194.36.209[.]127 – srlaptop[.]com – CGI GLOBAL LIMITED – Mythic agent C2

85.158.108[.]62 – melamorri[.]com – HZ-HOSTING-LTD – RustyClaw C2

185.173.235[.]134 – campanole[.]com – FiberXpress BV – SnipBot C2